MicrosoftAzureActiveDirectory。

Office 365ユーザーは、MicrosoftのAzure Active Directory Connectウィザードを長い間使用して、クラウド内のActiveDirectoryとMicrosoftのAzureAD間の接続を確立してきました。ウィザードのインターフェイスに、PingFederateを使用してこの接続を確立するオプションが含まれるようになりました。この機能は、今年の5月にベータ版で一時的に見られましたが、現在は一般向けにリリースされています。

PingFederateは、シングルサインオンを可能にするPingIdentityのエンタープライズIDブリッジです。 SSO機能を使用すると、企業のユーザーは単一の資格情報セットを使用して、企業が購入した複数のサービスにアクセスできます。 PingFederateは、一元化されたID管理、アクセス管理、デバイスID管理、APIセキュリティ、およびソーシャルID統合を提供します。このサービスは、SAML、WS-Federation、WS-Trust、OAuth、OpenID Connect、およびSCIMを使用してSSOを促進します。

企業向けのクラウドベースのID管理サービスとしてのAzureADの使用が拡大するにつれて、MicrosoftとPing Identityのコラボレーションにより、PingFederateが接続ウィザードのインターフェイスに組み込まれ、サービスのシングルサインオン機能が強化されました。この統合により、管理者は企業が採用するOffice 365アプリケーションのユーザーIDをすばやく設定し、PingFederation統合を通じてこれらのサービスへのシームレスなシングルサインオンを可能にします。

フェデレーションとPingFederateの設定を構成すると、ユーザーは、企業のローカルネットワークでこれらのサービスにアクセスするために使用するものと同じ資格情報を使用して、MicrosoftのクラウドおよびOffice365のサービスとアプリケーションにサインオンできます。 PingFederateを使用すると、ユーザーのIDが作成され、エンタープライズPingFederate管理者を通じてMicrosoftアプリケーションへのアカウントアクセスがIDに付与されている限り、アクセスの場所やアクセスされているサービスに関係なく、ユーザーは同じログオンを維持できます。

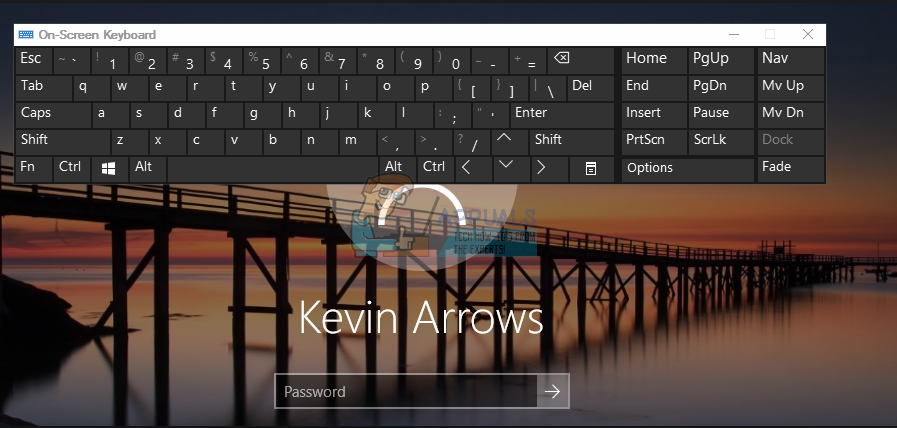

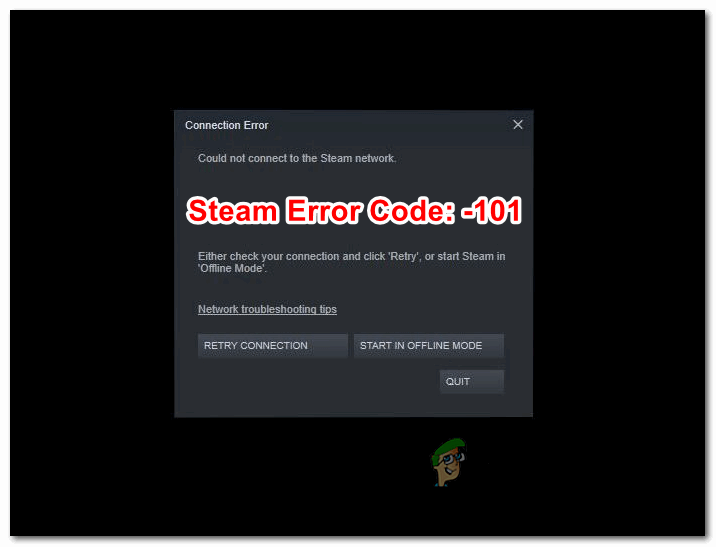

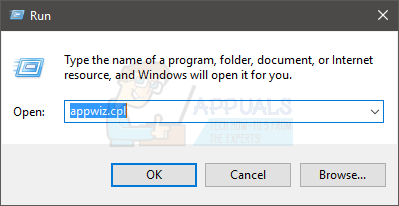

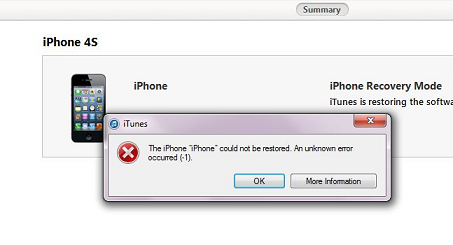

PingFederateを使用してフェデレーションを構成するには、最初にPingFederate 8.4以降が使用されていること、およびアクセスを構成しようとしているフェデレーションサービスのSSL証明書があることを確認する必要があります。構成プロセスの最初のステップは、フェデレーションする予定のAzureADドメインの検証です。次に、PingFederate設定をエクスポートし、この情報をPingFederateエンタープライズ管理者に送信する必要があります。 S /彼は、アクセス用のサーバーURLとポート番号を提供し、それに応じてAzureADがユーザー側で確認します。 Azure AD Connectは、管理者からフィードバックしたメタデータを確認すると、ローカルDNSと外部DNSからエンドポイントを解決します。ドメインが正常に構成されたので、ログオン資格情報を入力できます。これは、PingFederateの構成が完了する前にも確認されます。

に 資料 Azure AD Connectの使用方法については、MicrosoftのWebサイトで公開されています。ドキュメントには、サービスのすべてのセットアップ、トラブルシューティング、および軽減に関するアドバイザリが含まれています。