ハッカーは説明を主張しました

今年は、ユーザーデータとプライバシーに関する多くの活動が見られました。 Facebookの大失敗は、大量のマルウェアやゼロデイ攻撃とともに発生し、グローバルなサイバーセキュリティ分野に非常に大きな影響を与えました。これは、データがどれほど脆弱であり、悪意のある人の手に渡った場合にどれほど損害を与える可能性があるかを示しています。

個人データを保護する最も一般的な方法の1つは、暗号化されたストレージデバイスを使用することです。しかし、研究者は カルロ・マイヤー そして バーナード・ヴァン・ガステル から ラドバウド 大学は、メーカーが提供するSSDの暗号化に脆弱性を見つけることができました。彼らは、Crucial MX100、MX200、MX300ソリッドステートドライブの脆弱性をテストしました。 Samsungの場合、EVO 840、EVO 850、T3、T4ソリッドステートドライブを使用しました。

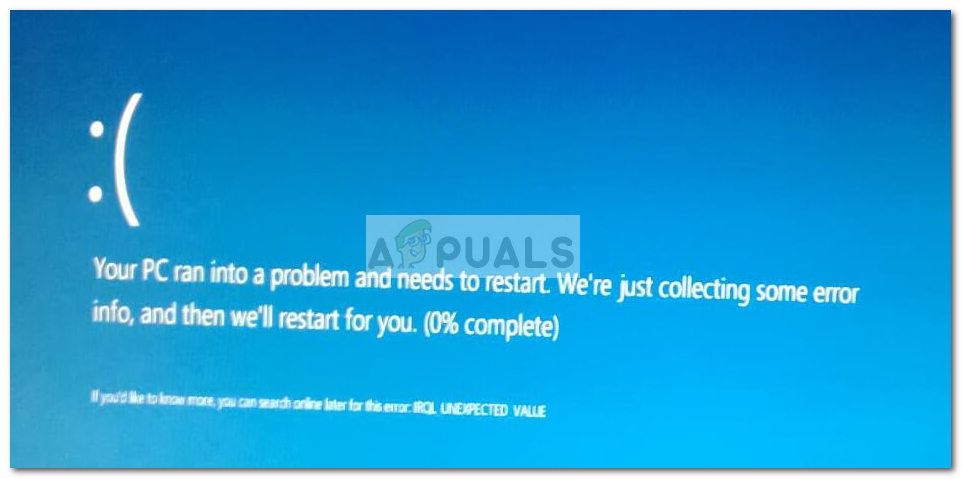

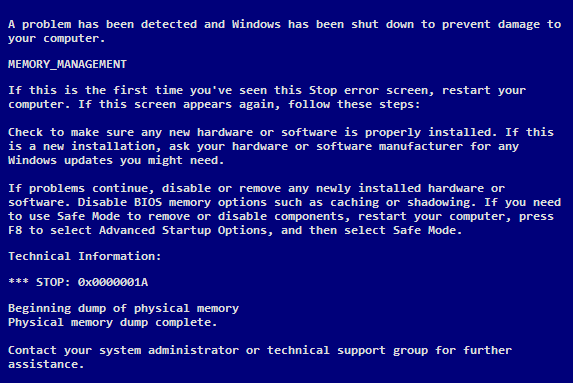

テスト済みドライブの脆弱性出典– TheHackerNews

上のグラフはテストされた脆弱性を示し、チェックマークはテストされたドライブが合格したことを示していますが、十字は脆弱性を示しています。攻撃者は、JTAGデバッグインターフェースを使用して、RAM内のパスワード検証ルーチンを変更し、復号化をバイパスすることもできます。ただし、Crucial MX300の場合のように、JTAGポートが無効になっているドライブは脆弱ではありません。

両方のSamsungEVOドライブは、ATAセキュリティの脆弱性を示しています。しかし、EVO840はウェアレベリング機能に追加の脆弱性を示しています。 ATAセキュリティは、コントローラによって暗号化されるためドライブを高速化しますが、ロックされたデータは、侵害されたファームウェアでロック解除される可能性があります。

ウェアレベリングが役立つ場合があります

ウェアレベリングは、SSDの寿命を延ばすために使用されます。ドライブのフラッシュコントローラーは、アルゴリズムを使用してどのブロックデータを保存するかを決定します。これにより、SSD上の特定のブロックの摩耗が減少します。ただし、他のドライブと同様に、データは上書きされるまで完全に消去されないため、保護されていないDEK(ディスク暗号化キー)のバリアントを引き続き取得できます。

研究者が調査結果を公表する前に、SamsungとCrucialの両方に通知されました。 Crucialは、これらの問題に対処するためのファームウェアアップデートをリリースしました。 SamsungでさえポータブルT4およびT5SSDのアップデートをプッシュしましたが、EVOドライブには、Samsung独自のソフトウェア暗号化アプリを推奨しました。

BitLockerの問題

ハードウェアレベルの暗号化は、これまで非常に信頼できるものではありませんでした。特にメーカーからのものは、データ復旧のために意図的なバックドアを残しているものもあります。ソフトウェアレベルの暗号化ははるかに信頼性が高く、ソースコードが公開されているフリーソフトウェア会社の方が信頼性が高くなっています。

ソフトウェアについて言えば、BitLockerはWindowsが提供するフルディスク暗号化ソフトウェアです。研究者はその非常に信頼性が低いことを示していますが。デフォルトでドライブに存在するハードウェア暗号化を使用するため、脆弱性は残ります。研究者は次のように述べています。 Microsoft Windowsに組み込まれている暗号化ソフトウェアであるBitLockerは、この種のハードウェア暗号化への切り替えを行うことができますが、これらの場合、影響を受けるディスクに効果的な保護を提供しません。他のオペレーティングシステム(macOS、iOS、Android、Linuxなど)に組み込まれているソフトウェア暗号化は、この切り替えを実行しなくても影響を受けないようです。 」これは、BitLockerでソフトウェア暗号化を強制することで修正できます。

ソース記事と詳細な調査を読むことができます ここに 。