Google Android

モバイルデバイス用の新しいランサムウェアがオンラインで登場しました。変化し進化するデジタルウイルスは、GoogleのAndroidオペレーティングシステムを実行しているスマートフォンを標的としています。このマルウェアは、単純だが巧妙に偽装されたSMSメッセージを介して侵入を試み、携帯電話の内部システムを深く掘り下げます。新しいワームは、批判的で機密性の高い人質を保持するだけでなく、侵害されたスマートフォンの通信プラットフォームを介して他の被害者に積極的に拡散しようとします。ランサムウェアの新しいファミリーは、標的となるサイバー攻撃から比較的安全であるとますます考えられてきたGoogleのAndroidOSにおける重要であるが懸念されるマイルストーンを示しています。

人気のウイルス対策、ファイアウォール、その他のデジタル保護ツールの開発者であるESETで働いているサイバーセキュリティの専門家は、GoogleのAndroidモバイルオペレーティングシステムを攻撃するように設計されたランサムウェアの新しいファミリーを発見しました。研究者たちは、デジタルトロイの木馬はSMSメッセージングを利用して拡散していると述べています。 ESETの研究者は、新しいマルウェアをAndroid / Filecoder.Cと名付け、同じ活動の増加を観察しています。ちなみに、ランサムウェアは非常に新しいように見えますが、新しいAndroidマルウェアの検出が2年間減少したことを示しています。簡単に言えば、ハッカーはスマートフォンのオペレーティングシステムを標的にすることに新たな関心を持っているようです。ちょうど今日、私たちは複数について報告しました Apple iPhoneiOSオペレーティングシステム内で発見された「ゼロインタラクション」セキュリティの脆弱性 。

Filecoderは2019年7月からアクティブですが、巧妙なソーシャルエンジニアリングを通じて迅速かつ積極的に普及しています

スロバキアのウイルス対策およびサイバーセキュリティ会社によると、Filecoderはごく最近野生で観察されています。 ESETの研究者は、2019年7月12日以降、ランサムウェアが活発に拡散していることに気付いたと主張しています。簡単に言えば、マルウェアは1か月以内に表面化したようですが、その影響は毎日増加する可能性があります。

GoogleのAndroidオペレーティングシステムへの攻撃は約2年間着実に減少しているため、このウイルスは特に興味深いものです。これにより、Androidはほとんどウイルスの影響を受けない、またはハッカーは特にスマートフォンを追いかけず、代わりにデスクトップコンピューターやその他のハードウェアや電子機器を標的にしているという一般的な認識が生まれました。スマートフォンは非常に個人的なデバイスであるため、企業や組織で使用されているデバイスと比較して、限られた潜在的なターゲットと見なすことができます。このような大規模な設定でPCまたは電子デバイスをターゲットにすると、侵害されたマシンが他のいくつかのデバイスを迅速に侵害する方法を提供できるため、いくつかの潜在的な利点があります。次に、情報を分析して機密情報を選択します。ちなみに、いくつかのハッキンググループは 大規模なスパイ攻撃の実施に重点を置いた 。

セキュリティアラート:AndroidランサムウェアFileCoder株が出現:Androidに新しいランサムウェア株が出現 #mobile デバイス。これは、Android5.1以降のオペレーティングシステムを実行しているユーザーを対象としています。このAndroidランサムウェア株は…によってダビングされました https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

— Aquia Solutions(@AquiaSolutions) 2019年7月30日

一方、新しいランサムウェアは、Androidスマートフォンの所有者が個人情報にアクセスすることを制限しようとするだけです。マルウェアが個人情報や機密情報を漏えいしたり盗んだり、キーロガーやアクティビティトラッカーなどの他のペイロードをインストールして財務情報にアクセスしようとしたりする兆候はありません。

FilecoderランサムウェアはGoogleAndroidオペレーティングシステムでどのように拡散しますか?

研究者は、FilecoderランサムウェアがAndroidメッセージングまたはSMSシステムを介して拡散することを発見しましたが、その起源は他の場所にあります。このウイルスは、RedditやAndroid開発者メッセージングボードXDADevelopersなどのオンラインフォーラムの悪意のある投稿を通じて発生しているようです。 ESETが悪意のある投稿を指摘した後、XDA Developersは迅速な措置を取り、疑わしいメディアを削除しましたが、疑わしいコンテンツはRedditでの公開時点でまだ残っていました。

ESETによって発見された悪意のある投稿やコメントのほとんどは、被害者を誘惑してマルウェアをダウンロードさせようとします。ウイルスは、通常ポルノ素材に関連付けられているコンテンツを模倣することにより、被害者を引き込みます。場合によっては、研究者は餌として使用されているいくつかの技術的なトピックも観察しました。ただし、ほとんどの場合、攻撃者は悪意のあるアプリを指すリンクまたはQRコードを含めました。

アクセスされる前の即時検出を回避するために、マルウェアのリンクはbit.lyリンクとしてマスクされます。このようなリンク短縮サイトのいくつかは、これまで、疑いを持たないインターネットユーザーを悪意のあるWebサイトに誘導したり、フィッシングやその他のサイバー攻撃を行ったりするために使用されてきました。

ハッカーがSMSを介してAndroidRansomwareを連絡先に拡散し、デバイスファイルを暗号化する:Android /Filecoder.Cと呼ばれるAndroidRansomwareの新しいファミリは、さまざまなオンラインフォーラムを配布し、さらに被害者の連絡先リストを使用してSMSに… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

-Shah Sheikh(@shah_sheikh) 2019年7月30日

Filecoderランサムウェアが被害者のAndroidモバイルデバイス内にしっかりと定着すると、ユーザーの情報のロックダウンがすぐに開始されることはありません。代わりに、マルウェアは最初にAndroidシステムの連絡先を襲撃します。研究者は、Filecoderランサムウェアのいくつかの興味深いが不穏に攻撃的な動作を観察しました。基本的に、マルウェアは被害者の連絡先リストを迅速かつ徹底的に選別して拡散します。

このマルウェアは、Androidモバイルデバイスの連絡先リスト内のすべてのエントリに、慎重に表現された自動生成されたテキストメッセージを送信しようとします。潜在的な被害者がランサムウェアをクリックしてダウンロードする可能性を高めるために、Filecoderウイルスは興味深いトリックを展開します。汚染されたテキストメッセージに含まれるリンクは、アプリとしてアドバタイズされます。さらに重要なことに、マルウェアはメッセージに潜在的な被害者のプロフィール写真が含まれていることを確認します。さらに、写真は被害者がすでに使用しているアプリの中に収まるように注意深く配置されています。実際には、それはランサムウェアを含む悪意のある偽のアプリです。

さらに懸念されるのは、Filecoderランサムウェアが多言語にコード化されているという事実です。つまり、感染したデバイスの言語設定に応じて、42の可能な言語バージョンのいずれかでメッセージを送信できます。マルウェアはまた、メッセージ内に連絡先の名前を自動的に挿入して、認識される信頼性を高めます。

Filecoderランサムウェアはどのように感染して機能しますか?

マルウェアが生成したリンクには通常、被害者を誘惑しようとするアプリが含まれています。偽のアプリの本当の目的は、バックグラウンドで慎重に実行することです。このアプリのソースコードには、ハードコードされたコマンドアンドコントロール(C2)設定とビットコインウォレットアドレスが含まれています。攻撃者は人気のあるオンラインメモ共有プラットフォームPastebinも使用しましたが、これは動的な検索と、場合によってはさらなる感染ポイントの導管としてのみ機能します。

Filecoderランサムウェアは、汚染されたSMSをバッチで正常に送信し、タスクを完了した後、感染したデバイスをスキャンしてすべてのストレージファイルを見つけ、それらの大部分を暗号化します。 ESETの研究者は、マルウェアがテキストファイル、画像、動画などに一般的に使用されるすべての種類のファイル拡張子を暗号化することを発見しました。しかし、何らかの理由で、.apkや.dexなどのAndroid固有のファイルが残ります。このマルウェアは、圧縮された.Zipファイルと.RARファイル、および50MBを超えるファイルにも影響を与えません。研究者たちは、マルウェアの作成者が、はるかに深刻で多作な形式のランサムウェアであるWannaCryからコンテンツを持ち上げるという不十分なコピーアンドペーストの仕事をしたのではないかと疑っています。暗号化されたすべてのファイルには、拡張子「.seven」が付加されます

研究者は、Android / Filecoder.Cを発見しました。これは、被害者の連絡先に拡散しようとし、いくつかの珍しいトリックを展開する新しいAndroidランサムウェアファミリーです。 https://t.co/5iCvkVbAND @welivesecurity @場合 #ransomware #アンドロイド pic.twitter.com/d150eY4N7X

--David Bisson(@DMBisson) 2019年7月30日

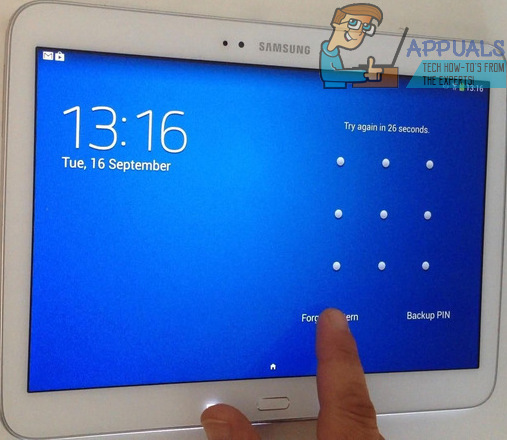

Androidモバイルデバイス上のファイルの暗号化に成功した後、ランサムウェアは要求を含む典型的な身代金メモをフラッシュします。研究者は、Filecoderランサムウェアが暗号通貨で約98ドルから188ドルの範囲の要求をしていることに気づきました。緊急性を高めるために、マルウェアには約3日または72時間続く単純なタイマーもあります。身代金メモには、人質になっているファイルの数も記載されています。

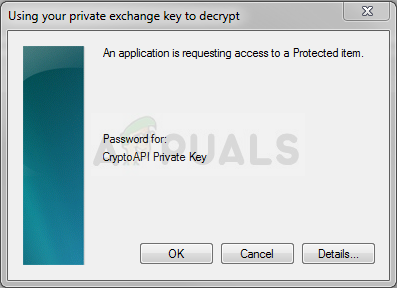

興味深いことに、ランサムウェアはデバイスの画面をロックしたり、スマートフォンの使用を妨げたりすることはありません。つまり、被害者は引き続きAndroidスマートフォンを使用できますが、データにアクセスすることはできません。さらに、被害者が悪意のあるアプリや疑わしいアプリをなんらかの方法でアンインストールしても、変更を元に戻したり、ファイルを復号化したりすることはありません。 Filecoderは、デバイスのコンテンツを暗号化するときに公開鍵と秘密鍵のペアを生成します。公開鍵は、強力なRSA-1024アルゴリズムとハードコードされた値で暗号化され、作成者に送信されます。被害者が提供されたビットコインの詳細を支払った後、攻撃者は秘密鍵を復号化して被害者に解放できます。

Filecoderは、攻撃的であるだけでなく、逃げるのも複雑です。

ESETの研究者は以前、「暗号化アルゴリズムを復号化アルゴリズムに変更する」ことで、恐喝料金を支払うことなく、ハードコードされたキー値を使用してファイルを復号化できると報告していました。要するに、研究者たちは、Filecoderランサムウェアの作成者が、解読者を作成するためのかなり単純な方法をうっかり残してしまったと感じました。

「キャンペーンの実行と暗号化の実装の両方におけるターゲットの絞り込みと欠陥のため、この新しいランサムウェアの影響は限定的です。ただし、開発者が欠陥を修正し、オペレーターがより幅広いユーザーグループをターゲットにし始めた場合、Android /Filecoder.Cランサムウェアは深刻な脅威になる可能性があります。」

ザ・ 研究者はFilecoderランサムウェアに関する投稿を更新しました また、「この「ハードコードされた鍵」はRSA-1024公開鍵であり、簡単に解読できないため、この特定のランサムウェア用の復号化ツールを作成することはほぼ不可能です」と明言しました。

不思議なことに、研究者たちはまた、カウントダウンタイマーが終了した後、影響を受けるデータが失われるという主張を裏付けるランサムウェアのコードには何もないことを観察しました。さらに、マルウェアの作成者は身代金の金額で遊んでいるようです。 0.01ビットコインまたはBTCは標準のままですが、後続の番号はマルウェアによって生成されたユーザーIDのようです。研究者は、この方法が、受信した支払いを被害者と照合して復号化キーを生成およびディスパッチするための認証要素として機能する可能性があると考えています。

タグ アンドロイド

![[修正]カスタムアクションのJavascript / VBScriptランタイムにアクセスできませんでした(2738エラー)](https://jf-balio.pt/img/how-tos/61/could-not-access-javascript-vbscript-run-time.jpg)