Apple(UnsplashのMedhat Dawoudによる写真)

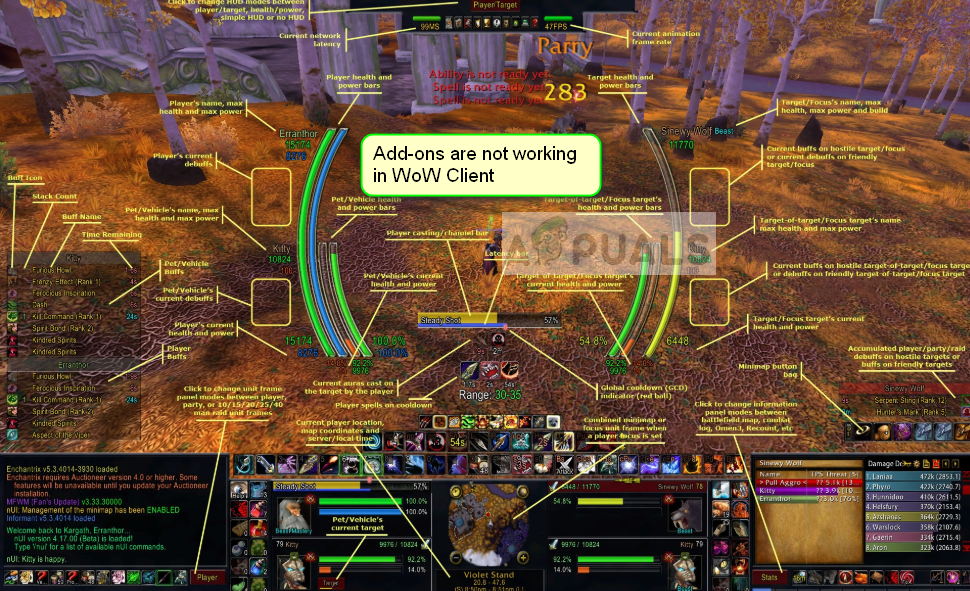

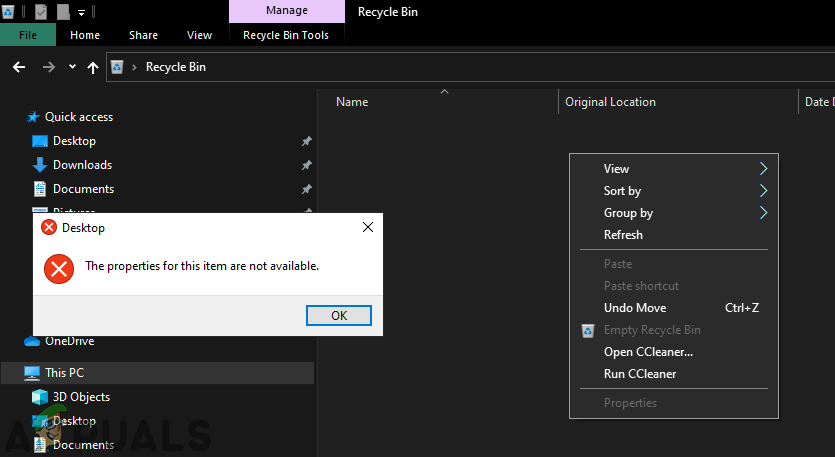

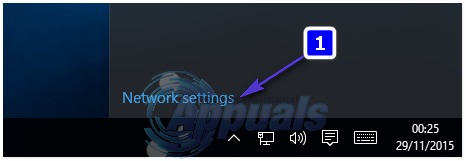

すべてのiPhoneのデフォルトのオペレーティングシステムであるAppleiOSには、6つの重大な「相互作用ゼロ」の脆弱性が含まれていました。深刻なバグやソフトウェアの欠陥を探すGoogleのエリート「ProjectZero」チームも同じことを発見しました。興味深いことに、Googleのセキュリティ調査チームは、実際のセキュリティの欠陥を使用して実行できるアクションを正常に複製しました。これらのバグにより、リモートの攻撃者は、ユーザーがメッセージを受信して開く以外のことをしなくても、AppleiPhoneの管理制御を取得できる可能性があります。

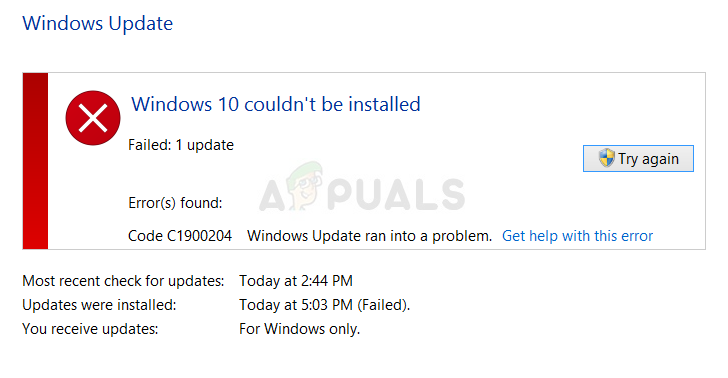

iOS12.4より前のAppleiPhoneオペレーティングシステムバージョンは、6つの「相互作用のない」セキュリティバグの影響を受けやすいことが判明しました。 発見された グーグル。 Google Project Zeroの2人のメンバーが詳細を公開し、6つの脆弱性のうち5つについて概念実証を実証することに成功しました。セキュリティ上の欠陥は、iPhoneのセキュリティを危険にさらすために、潜在的な被害者が実行するアクションの量が最も少ないという理由だけで、非常に深刻であると見なすことができます。セキュリティの脆弱性はiOSオペレーティングシステムに影響を及ぼし、iMessageクライアントを介して悪用される可能性があります。

Googleは「責任ある慣行」に従い、iPhoneiOSの重大なセキュリティ上の欠陥についてAppleに通知します。

Googleは、来週ラスベガスで開催されるBlack Hatセキュリティ会議で、Apple iPhoneiOSのセキュリティの脆弱性に関する詳細を明らかにします。しかし、検索の巨人は、セキュリティの抜け穴やバックドアについてそれぞれの会社に警告するという責任ある慣行を維持し、チームが詳細を公表する前に、最初に問題をAppleに報告してパッチを発行できるようにしました。

伝えられるところによると、Appleは重大なセキュリティバグに気づき、急いでバグにパッチを当てました。ただし、完全には成功していない可能性があります。 Appleがバグを完全に解決しなかったため、「相互作用のない」脆弱性の1つに関する詳細は非公開にされました。同じことに関する情報は、バグを見つけて報告した2人のGoogle ProjectZero研究者の1人であるNatalieSilvanovichによって提供されました。

グーグルはアップルのiMessageアプリの欠陥の拳を明らかにします

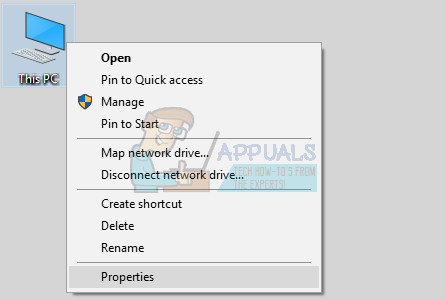

MacOS、Android、iOS、Linux、Windowsなど、ウイルスやマルウェアなど、またはコーディング上の欠陥の影響を受けないものはありません。これらはすべて脆弱です。パッチと抗ウイルス剤は常にすべてのOSに不可欠です https://t.co/sTpLUY2XqO

—スコッティ(@osusuki) 2019年7月30日

研究者はまた、6つのセキュリティバグのうち4つが、リモートiOSデバイスで悪意のあるコードの実行につながる可能性があることにも注目しました。さらに懸念されるのは、これらのバグがユーザーの操作を必要としないという事実です。攻撃者は、特別にコード化された不正な形式のメッセージを被害者の電話に送信するだけです。悪意のあるコードは、ユーザーがメッセージを開いて受信したアイテムを表示した後、簡単に実行される可能性があります。他の2つのエクスプロイトにより、攻撃者はデバイスのメモリからデータを漏えいし、リモートデバイスからファイルを読み取る可能性があります。驚いたことに、これらのバグでさえユーザーの操作を必要としませんでした。

Appleは、iPhone iOSの6つの「ゼロインタラクション」セキュリティ脆弱性のうち5つだけにパッチを適用できましたか?

6つのセキュリティ上の欠陥はすべて、先週の7月22日に正常にパッチが適用されたはずです。 AppleのiOS12.4リリースで 。ただし、そうではないようです。セキュリティ研究者は、AppleがiPhoneiOSの6つのセキュリティ「ゼロインタラクション」脆弱性のうち5つしか修正できなかったことを指摘しています。それでも、パッチが適用された5つのバグの詳細はオンラインで入手できます。グーグルはバグ報告システムを通じて同じことを提供しました。

リモート実行を許可し、被害者のiPhoneの管理制御を許可した3つのバグは次のとおりです。 CVE-2019-8647 、 CVE-2019-8660 、および CVE-2019-8662 。リンクされたバグレポートには、各バグに関する技術的な詳細だけでなく、エクスプロイトの作成に使用できる概念実証コードも含まれています。 Appleはこのカテゴリの4番目のバグに正常にパッチを適用できなかったため、同じ詳細は秘密にされています。 Googleは、このセキュリティの脆弱性をCVE-2019-8641としてタグ付けしています。

これらの欠陥の1つは、範囲外の読み取り(CVE-2019-8646)の問題であり、リモートの攻撃者が被害者のファイルに保存されているファイルのコンテンツを読み取る可能性があります。 #iOS iMessageを介して不正な形式のメッセージを送信するだけでデバイス。

—ハッカーニュース(@TheHackersNews) 2019年7月30日

Googleは5番目と6番目のバグを次のようにタグ付けしました CVE-2019-8624 そして CVE-2019-8646 。これらのセキュリティ上の欠陥により、攻撃者が被害者の個人情報を悪用する可能性があります。これらは、被害者の操作を必要とせずに、デバイスのメモリからデータを漏えいし、リモートデバイスからファイルを読み取る可能性があるため、特に懸念されます。

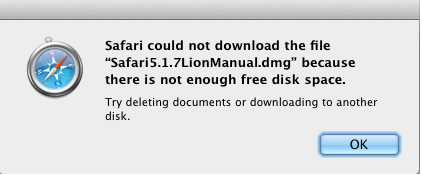

iOS 12.4では、Appleは脆弱なiMessageプラットフォームを介してiPhoneをリモート制御しようとする試みを正常にブロックした可能性があります。ただし、概念実証コードの存在とオープンな可用性は、ハッカーや悪意のあるコーダーがiOS12.4に更新されていないiPhoneを悪用する可能性があることを意味します。つまり、セキュリティアップデートが利用可能になったらすぐにインストールすることを常にお勧めしますが、この場合、Appleがリリースした最新のiOSアップデートを遅滞なくインストールすることが重要です。多くのハッカーは、パッチを適用または修正した後でも、脆弱性を悪用しようとします。これは、デバイスの所有者の多くが、デバイスをすぐに更新しない、または単に更新を遅らせることをよく知っているためです。

iPhone iOSの重大なセキュリティ上の欠陥は、ダークウェブ上で非常に有利で経済的に報われるものです。

6つの「ゼロインタラクション」セキュリティの脆弱性は、シルバノビッチとGoogle ProjectZeroのセキュリティ研究者であるサミュエルグロスによって発見されました。 Silvanovichは、来週ラスベガスで開催される予定のBlack Hatセキュリティ会議で、リモートの「相互作用のない」iPhoneの脆弱性に関するプレゼンテーションを行う予定です。

' ゼロインタラクション 」または「 摩擦なし の脆弱性は特に危険であり、セキュリティ専門家の間で深い懸念の原因となっています。 A 話についての小さな断片 Silvanovichが会議で提供することは、iPhoneiOS内のそのようなセキュリティ上の欠陥に関する懸念を浮き彫りにしている。 「iPhoneを攻撃するためにユーザーの操作を必要としないリモートの脆弱性の噂がありますが、最新のデバイスに対するこれらの攻撃の技術的側面に関する情報は限られています。このプレゼンテーションでは、iOSのリモートでインタラクションのない攻撃対象領域について説明します。 SMS、MMS、ビジュアルボイスメール、iMessage、およびメールの脆弱性の可能性について説明し、これらのコンポーネントをテストするためのツールを設定する方法について説明します。また、これらの方法を使用して発見された脆弱性の2つの例も含まれています。」

Google Project Zero Researchersが5つの「ゼロインタラクション」iMessageの欠陥を開示、4つはiOS12.4で修正 @Google

CVE-2019-8660はメモリ破損の欠陥です開示された欠陥のうちの2つは、iPhoneGUIのクラッシュにつながる可能性があります

研究者の1人がBlackHat USA2019の欠陥について詳しく説明します pic.twitter.com/slkkkOoObE

— Daily Tech(@ VikasGoud1997) 2019年7月30日

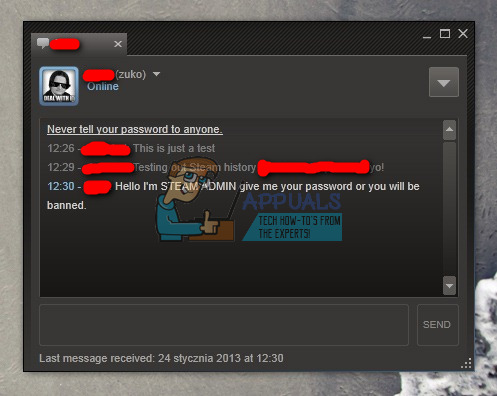

プレゼンテーションは、主にユーザーとの対話がないiOSのバグが非常にまれであるため、コンベンションで最も人気のあるものの1つに設定されています。ほとんどのiOSおよびmacOSのエクスプロイトは、被害者をだましてアプリを実行させたり、AppleIDの資格情報を公開したりすることに成功しています。相互作用がゼロのバグは、エクスプロイトを起動するために汚染されたメッセージを開くだけで済みます。これにより、感染やセキュリティ侵害の可能性が大幅に高まります。ほとんどのスマートフォンユーザーは画面のスペースが限られており、その内容を確認するためにメッセージを開くことになります。巧妙に作成され、適切に表現されたメッセージは、多くの場合、知覚される信頼性を指数関数的に高め、成功の可能性をさらに押し上げます。

Silvanovichは、このような悪意のあるメッセージはSMS、MMS、iMessage、メール、さらにはビジュアルボイスメールを介して送信される可能性があると述べました。彼らは犠牲者の電話に行き着き、開かれる必要があるだけでした。 「このような脆弱性は攻撃者の聖杯であり、被害者のデバイスを検出されずにハッキングする可能性があります。」ちなみに、今日まで、このような最小限の「ゼロインタラクション」セキュリティの脆弱性は、エクスプロイトベンダーと合法的傍受ツールおよび監視ソフトウェアのメーカーによってのみ使用されていたことが判明していました。これは単にそのようなことを意味します 非常に洗練されたバグ 疑惑の原因が最も少ないものは、主にダークウェブ上で運営されているソフトウェアベンダーによって発見され、取引されています。のみ 州が後援し、焦点を絞ったハッキンググループ 通常、それらにアクセスできます。これは、そのような欠陥を手にしたベンダーが莫大な金額でそれらを販売しているためです。

によって公開された価格チャートによると ゼロジウム 、ダークウェブまたはソフトウェアブラックマーケットで販売されたこのような脆弱性は、それぞれ100万ドル以上かかる可能性があります。これは、Silvanovichが、違法なソフトウェアベンダーが500万ドルから1000万ドルの間で請求した可能性のあるセキュリティエクスプロイトの詳細を公開した可能性があることを意味します。 Crowdfense 、セキュリティ情報を扱う別のプラットフォームは、価格が簡単にはるかに高かった可能性があると主張しています。プラットフォームは、これらの欠陥が「 クリックなしの攻撃チェーン 」。さらに、脆弱性はiOSエクスプロイトの最近のバージョンで機能しました。それらが6つあったという事実と組み合わせると、エクスプロイトベンダーは簡単にそのロットに2,000万ドル以上を稼ぐことができたはずです。

タグ 林檎 サイバーセキュリティ グーグル ios