サイバーセキュリティの図

人気のあるウイルス対策およびデジタルセキュリティソフトウェアESETのメーカーは、最近のWindowsOSのゼロデイ脆弱性を悪用した攻撃者を発見しました。攻撃の背後にあるハッキンググループは、サイバースパイ活動を行っていると考えられています。興味深いことに、これは「Buhtrap」という名前で呼ばれるグループの典型的なターゲットまたは方法論ではないため、このエクスプロイトは、グループがピボットした可能性があることを強く示しています。

スロバキアのウイルス対策メーカーであるESETは、Buhtrapとして知られるハッカーグループが、実際に悪用された最近のWindowsOSゼロデイ脆弱性の背後にあることを確認しました。コアソフトウェアのコードベースがオンラインでリークされた数年前にグループの活動が大幅に削減されたため、この発見はかなり興味深く懸念されています。この攻撃では、修正されたばかりのWindows OSのゼロデイ脆弱性を使用して、サイバースパイ活動を行ったと報告されています。これは確かに、主にBuhtrapが情報の抽出に関心を示さなかったため、新たな開発に関する懸念事項です。グループの主な活動は、お金を盗むことでした。非常に活発だった頃、Buhtrapの主なターゲットは金融機関とそのサーバーでした。このグループは、独自のソフトウェアとコードを使用して、銀行やその顧客のセキュリティを危険にさらし、お金を盗みました。

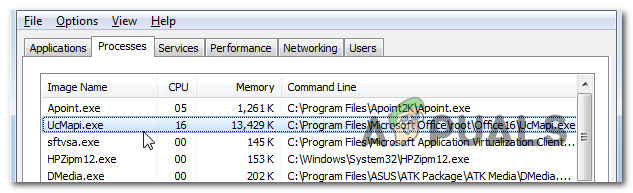

ちなみに、Microsoftは、ゼロデイWindowsOSの脆弱性をブロックするパッチを発行したばかりです。会社はバグを特定し、タグを付けました CVE-2019-1132 。このパッチは、2019年7月のパッチ火曜日パッケージの一部でした。

サイバースパイ活動へのBuhtrapピボット:

ESETの開発者は、Buhtrapの関与を確認しています。さらに、ウイルス対策メーカーは、グループがサイバースパイ活動の実施に関与していると付け加えました。これは、Buhtrapの以前のエクスプロイトに完全に反します。ちなみに、ESETはグループの最新の活動を認識していますが、グループの目標を明らかにしていません。

興味深いことに、いくつかの治安機関は、Buhtrapは通常の州が後援するハッカーの服ではないことを繰り返し指摘しています。セキュリティ研究者は、グループが主にロシアから運営されていると確信しています。 Turla、Fancy Bears、APT33、EquationGroupなどの他の焦点を絞ったハッキンググループとよく比較されます。ただし、Buhtrapと他の製品には決定的な違いが1つあります。グループがその攻撃を公然と表面化または責任を負うことはめったにありません。さらに、その主なターゲットは常に金融機関であり、グループは情報ではなくお金を追求していました。

Buhtrapグループは最新のスパイキャンペーンでゼロデイを使用しています:ESETの調査によると、悪名高い犯罪グループも過去5年間のスパイキャンペーンを実施しています。Buhtrapグループが最初に登場した最新のスパイキャンペーンでゼロデイを使用しています… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

-Shah Sheikh(@shah_sheikh) 2019年7月11日

Buhtrapは2014年に最初に浮上しました。このグループは、多くのロシア企業を追いかけた後に知られるようになりました。これらの事業は規模が非常に小さかったため、強盗は多くの儲かる利益を提供しませんでした。それでも、成功を収めて、グループはより大きな金融機関をターゲットにし始めました。 Buhtrapは、比較的十分に保護され、デジタルで保護されたロシアの銀行を追いかけ始めました。 Group-IBからの報告によると、Buhtrapグループは2500万ドル以上でなんとか逃げることができました。全部で、グループは約13のロシアの銀行を首尾よく襲撃しました。 主張するセキュリティ会社Symantec 。興味深いことに、ほとんどのデジタル強盗は2015年8月から2016年2月の間に正常に実行されました。言い換えれば、Buhtrapは月に約2つのロシアの銀行を悪用することに成功しました。

Buhtrapグループの活動は、独創的に開発されたソフトウェアツールの組み合わせがオンラインで公開された独自のBuhtrapバックドアの後で突然停止しました。報告によると、グループ自体の数人のメンバーがソフトウェアをリークした可能性があります。グループの活動が突然停止した一方で、強力なソフトウェアツールのセットへのアクセスにより、いくつかのマイナーなハッキンググループが繁栄しました。すでに完成したソフトウェアを使用して、多くの小グループが攻撃を開始しました。主な欠点は、Buhtrapバックドアを使用して発生した攻撃の数が非常に多いことでした。

Buhtrapバックドアのリーク以来、グループはまったく異なる意図でサイバー攻撃を行うことに積極的に取り組みました。ただし、ESETの研究者は、2015年12月からグループシフトの戦術を見てきました。明らかに、グループは政府機関や機関をターゲットにし始めました。ESETは、次のように述べています。 'ソースコードはWeb上で無料で入手できます。ただし、ソースコードが漏洩する前にターゲットのシフトが発生したため、企業や銀行に対する最初のBuhtrapマルウェア攻撃の背後にいる同じ人々が政府機関のターゲットにも関与していると確信を持って評価します。」

Buhtrapは確かに奇妙な進化を遂げています…。ロシアの銀行から2500万ドルを盗むことから、サイバースパイ活動を実行することまで。これはボガチェフ効果ですか? pic.twitter.com/nuQ7ZKPU1Y

-カタリンシンパヌ(@campuscodi) 2019年7月11日

ESETの研究者は、パターンを特定し、攻撃の実行方法にいくつかの類似点を発見したため、これらの攻撃でBuhtrapの手を主張することができました。 「新しいツールが武器庫に追加され、古いツールに更新が適用されましたが、さまざまなBuhtrapキャンペーンで使用される戦術、技術、手順(TTP)は、ここ数年で劇的に変化していません。」

Buhtrapは、ダークウェブで購入できるWindows OSのゼロデイ脆弱性を使用していますか?

BuhtrapグループがWindowsオペレーティングシステム内で非常に新鮮な脆弱性を使用したことに注目するのは興味深いことです。言い換えれば、グループは通常「ゼロデイ」とタグ付けされたセキュリティ上の欠陥を展開しました。これらの欠陥は通常パッチが適用されておらず、簡単に入手することはできません。ちなみに、このグループは以前にWindowsOSのセキュリティの脆弱性を使用していました。ただし、通常、他のハッカーグループに依存しています。さらに、ほとんどのエクスプロイトには、Microsoftによって発行されたパッチがありました。グループが侵入するパッチが適用されていないWindowsマシンを探して検索を実行した可能性が非常に高いです。

これは、Buhtrapオペレーターがパッチを適用していない脆弱性を使用した最初の既知のインスタンスです。言い換えれば、このグループはWindowsOS内で真のゼロデイ脆弱性を使用していました。このグループは明らかにセキュリティ上の欠陥を発見するために必要なスキルセットを欠いていたため、研究者たちはグループが同じものを購入した可能性があると強く信じています。 Kasperskyのグローバルリサーチアンドアナリシスチームを率いるCostinRaiuは、ゼロデイ脆弱性は本質的にVolodyaとして知られるエクスプロイトブローカーによって販売された「特権の昇格」の欠陥であると考えています。このグループには、サイバー犯罪グループと国民国家グループの両方にゼロデイエクスプロイトを販売してきた歴史があります。

Buhtrap #マルウェア docファイルに埋め込まれたbase64でエンコードされた実行可能ファイルの典型的なパターン(およびサイズ)。 https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

--marc ochsenmeier(@ochsenmeier) 2019年7月11日

サイバースパイ活動へのBuhtrapのピボットは、ロシアの諜報機関によって管理された可能性があると主張する噂があります。根拠はありませんが、理論は正確である可能性があります。ロシアの諜報機関が彼らをスパイするためにBuhtrapを採用した可能性があるかもしれません。ピボットは、企業や政府の機密データの代わりに、グループの過去の違反を許す取引の一部である可能性があります。ロシアの諜報部門は、過去にサードパーティのハッキンググループを通じてこのような大規模な組織を編成したと考えられています。安全保障研究者は、ロシアが他国の安全保障に侵入しようと試みるために、定期的ではあるが非公式に才能のある個人を募集していると主張している。

興味深いことに、2015年には、Buhtrapは政府に対するサイバースパイ活動に関与していたと考えられていました。東ヨーロッパと中央アジアの国々の政府は、ロシアのハッカーが何度か彼らの安全を侵害しようとしたと日常的に主張しています。

タグ サイバーセキュリティ