GrandCrabランサムウェアv4.1.2。 Malwarebytes Lab

GrandCrab Ransomwareは、偽装されたオンラインダウンロード(ほとんどの場合PDFレシートの形式)を介してホストコンピューターシステムにインストールされ、.gdcbファイルと.crabファイルを実行してユーザーのローカルデータを暗号化します。このランサムウェアは、この種のマルウェアの中で最も普及しているマルウェアであり、Magnitude ExploitKitを使用して獲物に拡散します。 GrandCrab Ransomwareの最新バージョンであるバージョン4.1.2が最近発見され、攻撃が勢いを増す前に、韓国のサイバーセキュリティ会社が アンラボ は、GrandCrabランサムウェア4.1.2によって侵害されたシステムで実行される16進文字列を複製し、ランサムウェアがシステムに入り、その文字列を実行して暗号化するときに、影響を受けないシステムに無害に存在するように作成しました。コンピュータはすでに暗号化されて侵害されている(おそらく感染している)ので、ランサムウェアはファイルを二重に暗号化して完全に破壊するのと同じ暗号化を再実行しないと騙されて考えました。

AhnLabによって作成された16進文字列は、ホスト自体の詳細と組み合わせて使用されるSalsa20アルゴリズムに基づいて、ホストシステムの一意の16進IDを作成します。 Salsa20は、32バイトのキー長の構造化ストリーム対称暗号です。このアルゴリズムは、多数の攻撃に対して成功することが確認されており、悪意のあるハッカーにさらされたときにホストデバイスを危険にさらすことはめったにありません。暗号はDanielJ。Bernsteinによって開発され、 eStream 開発目的のため。現在、AhnLabのGrandCrab Ransomwarev4.1.2戦闘メカニズムで使用されています。

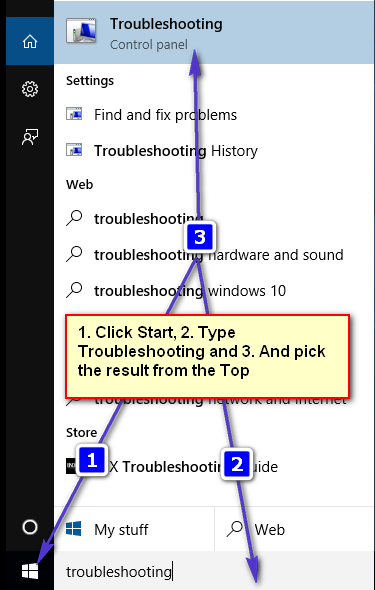

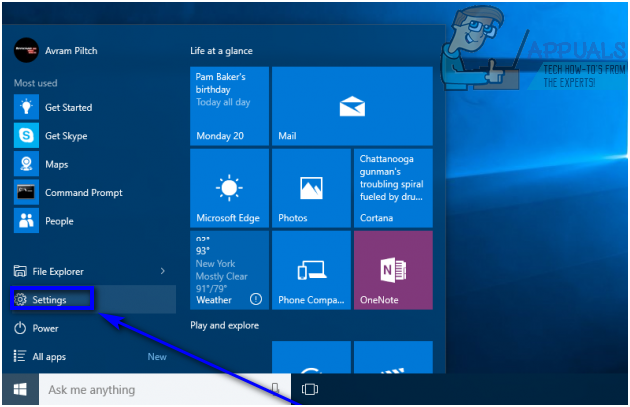

GC v4.1.2を回避するために作成されたアプリケーションは、ホストのWindowsオペレーティングシステムに基づいて、[hexadecimal-string] .lockファイルをさまざまな場所に保存します。 Windows XPでは、アプリケーションはC: Documents and Settings All Users ApplicationDataに保存されます。新しいバージョンのWindows、Windows 7、8、および10では、アプリケーションはC: ProgramDataに保存されます。この段階では、アプリケーションはGrandCrab Ransomwarev4.1.2をうまくだますことが期待されています。古いバージョンのランサムウェアに対するテストはまだ行われていませんが、新しいアプリケーションのファイルが古いランサムウェアの格闘コードと一致する場合、バックポートによって同等になり、攻撃されたものを効率的に破棄できると多くの人が疑っています。ランサムウェアの古いバージョンからも同様です。このランサムウェアがもたらす脅威を評価するために、フォーティネットは徹底的に公開しています 研究 この問題について、そして脅威から保護するために、AhnLabは、次のリンクからアプリケーションを無料でダウンロードできるようにしました。 リンク1 & リンク2 。

![[修正]オーバーウォッチエラーコードLC-202](https://jf-balio.pt/img/how-tos/78/overwatch-error-code-lc-202.png)