WordPress。オーダーランド

JoomlaやWordPressなどの一般的なコンテンツ管理システム(CMS)を採用しているWebサイトは、コードインジェクターおよびリダイレクタスクリプトの対象となります。新しいセキュリティの脅威は、疑いを持たない訪問者を本物のように見えるが非常に悪意のあるWebサイトに誘導しているようです。リダイレクトに成功すると、セキュリティ脅威は感染したコードとソフトウェアをターゲットコンピュータに送信しようとします。

セキュリティアナリストは、最も人気があり広く使用されているCMSプラットフォームの2つであるJoomlaとWordPressを標的とする驚くべきセキュリティの脅威を発見しました。何百万ものWebサイトが、少なくとも1つのCMSを使用してコンテンツを作成、編集、公開しています。アナリストは現在、JoomlaおよびWordPress Webサイトの所有者に、訪問者を悪意のあるWebサイトに誘導している悪意のあるリダイレクトスクリプトについて警告しています。 Sucuriのセキュリティ研究者であるEugeneWozniakは、 悪意のあるセキュリティの脅威の詳細 彼がクライアントのウェブサイトで発見したこと。

新たに発見された.htaccessインジェクターの脅威は、ホストや訪問者を不自由にしようとはしません。代わりに、影響を受けるWebサイトは、常にWebサイトのトラフィックを広告サイトにリダイレクトしようとします。これはそれほど害を及ぼすようには聞こえないかもしれませんが、インジェクタースクリプトは悪意のあるソフトウェアのインストールも試みます。攻撃の2番目の部分は、正当に見えるWebサイトと組み合わされると、ホストの信頼性に深刻な影響を与える可能性があります。

JoomlaやWordPressWebサイトでは、非常に一般的に.htaccessファイルを使用して、Webサーバーのディレクトリレベルで構成を変更します。言うまでもなく、ファイルにはホストWebページのコア構成と、Webサイトへのアクセス、URLリダイレクト、URL短縮、アクセス制御などのオプションが含まれているため、これはWebサイトのかなり重要なコンポーネントです。

セキュリティアナリストによると、悪意のあるコードは.htaccessファイルのURLリダイレクト機能を悪用していました。「Webアプリケーションの大部分はリダイレクトを利用していますが、これらの機能は悪意のある人物が広告のインプレッションを生成したり送信したりするためにもよく使用されますフィッシングサイトやその他の悪意のあるWebページへの無防備なサイト訪問者。」

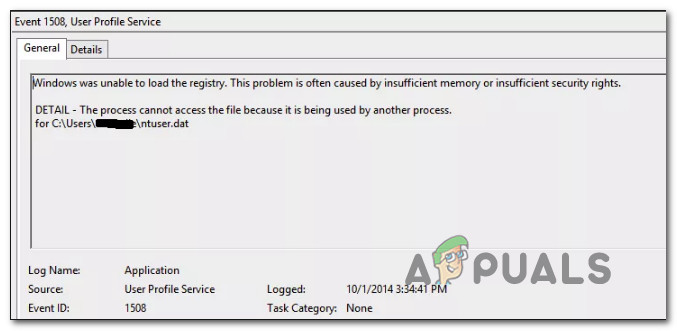

本当に懸念しているのは、攻撃者がどのようにしてJoomlaとWordPressのWebサイトにアクセスしたのかが正確に不明であるということです。これらのプラットフォームのセキュリティは非常に堅牢ですが、内部に入ると、攻撃者は悪意のあるコードをプライマリターゲットのIndex.phpファイルに簡単に植え付けることができます。 Index.phpファイルは、コンテンツのスタイル設定や特別な基本的な手順など、JoomlaおよびWordPressWebページの配信を担当するため重要です。基本的に、これは、Webサイトが提供するものを何を配信し、どのように配信するかを指示する主要な一連の指示です。

アクセス権を取得した後、攻撃者は変更されたIndex.phpファイルを安全に植え付けることができます。その後、攻撃者は悪意のあるリダイレクトを.htaccessファイルに挿入することができました。 .htaccessインジェクターの脅威は、Webサイトの.htaccessファイルを検索し続けるコードを実行します。悪意のあるリダイレクトスクリプトを見つけて挿入した後、脅威は検索を深め、攻撃するファイルやフォルダをさらに探しようとします。

攻撃から保護するための主な方法は、.htaccessファイルの使用を完全にダンプすることです。実際、Apache 2.3.9以降、.htaccessファイルのデフォルトサポートは廃止されました。しかし、いくつかのウェブサイトの所有者はまだそれを有効にすることを選択します。