ウェブサイトの管理者がメンテナンスや維持活動を行うのに役立つ人気のあるWordPressプラグインは非常に優れています 悪用に対して脆弱 。簡単に操作できるプラグインを使用して、Webサイト全体を非アクティブにしたり、攻撃者が管理者権限で同じものを乗っ取ったりすることができます。人気のあるWordPressプラグイン内のセキュリティ上の欠陥は、「クリティカル」としてタグ付けされ、最高のCVSSスコアの1つになりました。

WordPressプラグインは、許可された管理者からの最小限の監視で使用できます。この脆弱性により、データベース機能は完全に保護されていないようです。つまり、ユーザーは認証なしで、必要なデータベーステーブルをリセットできる可能性があります。言うまでもなく、これは、投稿、コメント、ページ全体、ユーザー、およびそれらのアップロードされたコンテンツが数秒で簡単に消去される可能性があることを意味します。

ウェブサイトの乗っ取りまたは削除のための簡単な悪用と操作に対して脆弱なWordPressプラグイン「WPデータベースリセット」:

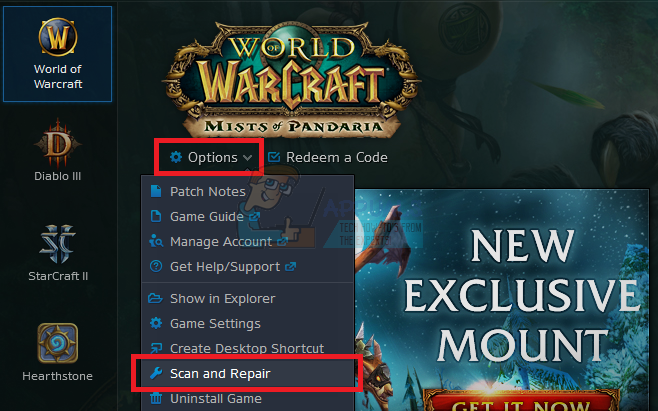

名前が示すように、WPデータベースリセットプラグインはデータベースをリセットするために使用されます。 Webサイト管理者は、完全リセットまたは部分リセットのいずれかを選択できます。特定のテーブルに基づいてリセットを注文することもできます。プラグインの最大の利点は利便性です。プラグインは、標準のWordPressインストールの骨の折れる作業を回避します。

WordPressプラグインのWPDatabase Resetには、脆弱なWebサイトを乗っ取るために悪用される可能性のある悪用可能なセキュリティ問題が含まれていることが判明しています。による #WordPress ライブラリ、プラグインは80,000以上のウェブサイトでアクティブです。今すぐプラグインを更新してください。 https://t.co/xrCjyVPvzY

— Vigilant Technologies(@VigilantCloud) 2020年1月17日

ザ・ Wordfenceセキュリティチーム 欠陥を発見したは、1月7日にWPデータベースリセットプラグイン内に2つの重大な脆弱性が見つかったことを示しています。いずれかの脆弱性を使用して、Webサイト全体を強制的にリセットまたは乗っ取ることができます。

最初の脆弱性は次のようにタグ付けされています CVE-2020-7048 9.1のCVSSスコアを発行しました。この欠陥は、データベースのリセット機能に存在します。どうやら、特権のチェック、認証、検証によって保護された機能はありませんでした。つまり、ユーザーは認証なしで、必要なデータベーステーブルをリセットできます。ユーザーは、WPデータベースリセットプラグインの単純な呼び出し要求を出すだけで、ページ、投稿、コメント、ユーザー、アップロードされたコンテンツなどを効果的に消去できました。

https://t.co/zcP3OPb8N5

— GeekWireセキュリティ(@geekwiresec) 2020年1月17日

2番目のセキュリティの脆弱性は次のようにタグ付けされています CVE-2020-7047 そして、8.1のCVSSスコアを発行しました。最初のスコアよりわずかに低いスコアですが、2番目の欠陥も同様に危険です。このセキュリティ上の欠陥により、認証されたユーザーは、自分自身に神レベルの管理者権限を付与するだけでなく、「単純な要求で他のすべてのユーザーをテーブルから削除する」こともできました。驚いたことに、ユーザーのアクセス許可レベルは重要ではありませんでした。同じことについて話すと、ワードフェンスのクロエチェンバーランドは言った、

「wp_usersテーブルがリセットされるたびに、現在ログインしているユーザーを除く、管理者を含むすべてのユーザーがユーザーテーブルから削除されました。リクエストを送信するユーザーは、サブスクライバーのみの場合でも、自動的に管理者にエスカレーションされます。」

https://t.co/tjKkqkNEsR

— GeekWireセキュリティ(@geekwiresec) 2020年1月17日

唯一の管理者として、ユーザーは本質的に脆弱なWebサイトを乗っ取り、コンテンツ管理システム(CMS)を効果的に完全に制御することができます。セキュリティ研究者によると、WPデータベースリセットプラグインの開発者に警告が出されており、脆弱性のパッチが今週展開される予定でした。

パッチが含まれているWPデータベースリセットプラグインの最新バージョンは3.15です。深刻なセキュリティリスクと永続的なデータ消去の可能性が高いことを考えると、管理者はプラグインを更新するか、プラグインを完全に削除する必要があります。専門家によると、約80,000のWebサイトにWPデータベースリセットプラグインがインストールされてアクティブになっています。ただし、これらのWebサイトの5%強がアップグレードを実行したようです。

タグ サイバーセキュリティ WordPress