マルウェアの進化

サイバーセキュリティ会社のESETは、既知のとらえどころのないハッキンググループが、特定のターゲットを持つマルウェアを静かに展開していることを発見しました。このマルウェアは、過去にレーダーの下を通過したバックドアを悪用します。さらに、ソフトウェアは、アクティブに使用されているコンピューターをターゲットにしていることを確認するために、いくつかの興味深いテストを実行します。マルウェアがアクティビティを検出しないか、満足していない場合、マルウェアは単にシャットダウンして消滅し、最適なステルスを維持し、可能な検出を回避します。新しいマルウェアは、州政府の機構内で重要な人物を探しています。簡単に言えば、マルウェアは世界中の外交官や政府機関を追いかけています

ザ・ Ke3chang 高度な持続的脅威グループは、新たに焦点を絞ったハッキングキャンペーンで再浮上したようです。このグループは、少なくとも2010年以来、サイバースパイ活動の立ち上げと管理に成功しています。グループの活動とエクスプロイトは非常に効率的です。意図された目標と組み合わせると、グループは国によって後援されているようです。によって展開されたマルウェアの最新株 Ke3chang グループはかなり洗練されています。以前に展開されたリモートアクセス型トロイの木馬やその他のマルウェアも適切に設計されています。ただし、新しいマルウェアは、標的となるマシンのブラインド感染または大量感染を超えています。代わりに、その動作は非常に論理的です。マルウェアは、ターゲットとマシンのIDを確認および認証しようとします。

ESETのサイバーセキュリティ研究者はKe3changによる新しい攻撃を特定します:

少なくとも2010年から活動しているKe3changの高度な持続的脅威グループは、APT 15としても識別されます。人気のあるスロバキアのウイルス対策、ファイアウォール、およびその他のサイバーセキュリティ会社ESETは、グループの活動の確認された痕跡と証拠を識別しました。 ESETの研究者は、Ke3changグループが実証済みの信頼できる手法を使用していると主張しています。ただし、マルウェアは大幅に更新されています。さらに、今回は、グループは新しいバックドアを悪用しようとしています。以前に発見も報告もされていないバックドアは、暫定的にオクラムと呼ばれています。

ESETの研究者はさらに、内部分析により、グループが外交機関やその他の政府機関を追跡していることが示されていることを示しました。ちなみに、Ke3changグループは、洗練された、的を絞った、永続的なサイバースパイキャンペーンの実施に非常に積極的に取り組んできました。伝統的に、このグループは政府関係者や政府と協力していた重要な人物を追いかけていました。彼らの活動は、ヨーロッパ、中南米の各国で観察されています。

Ke3changグループが外交官を標的にするために使用する新しいオクラムマルウェア https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

-Store4app(@ Store4app1) 2019年7月18日

ESETの関心と焦点は、Ke3changグループに引き続きあります。これは、グループが会社の母国であるスロバキアで非常に活発に活動しているためです。ただし、このグループの他の人気のあるターゲットは、ベルギー、クロアチア、ヨーロッパのチェコ共和国です。このグループは、南米のブラジル、チリ、グアテマラをターゲットにしたことが知られています。 Ke3changグループの活動は、一般的なハッカーや個人のハッカーが利用できない強力なハードウェアやその他のソフトウェアツールを備えた、国が後援するハッキンググループである可能性があることを示しています。したがって、最新の攻撃も、インテリジェンスを収集するための長期にわたる継続的なキャンペーンの一部である可能性があります。ESETの研究者であるZuzana Hromcova氏は、次のように述べています。

KetricanマルウェアとOkrumバックドアはどのように機能しますか?

KetricanマルウェアとOkrumバックドアは非常に洗練されています。セキュリティ研究者は、対象のマシンにバックドアがどのようにインストールまたはドロップされたかを調査しています。オクラムバックドアの配布は謎のままですが、その操作はさらに魅力的です。 Okrumバックドアは、サンドボックスで実行されていないことを確認するためにいくつかのソフトウェアテストを実施します。サンドボックスは、セキュリティ研究者が悪意のあるソフトウェアの動作を監視するために使用する本質的に安全な仮想空間です。ローダーが信頼できる結果を取得できない場合は、検出とさらなる分析を回避するために、ローダーは単にそれ自体を終了します。

Okrumバックドアが実世界で動作するコンピューターで実行されていることを確認する方法も非常に興味深いものです。ローダーまたはバックドアは、マウスの左ボタンが少なくとも3回クリックされた後、実際のペイロードを受信するための経路をアクティブにします。研究者は、この確認テストは主に、バックドアが仮想マシンやサンドボックスではなく、実際に機能しているマシンで動作していることを確認するために実行されると考えています。

ローダーが満たされると、Okrumバックドアは最初に完全な管理者権限を付与し、感染したマシンに関する情報を収集します。コンピュータ名、ユーザー名、ホストIPアドレス、インストールされているオペレーティングシステムなどの情報を表にします。その後、追加のツールが必要になります。新しいKetricanマルウェアも非常に洗練されており、複数の機能を備えています。アップローダーだけでなくダウンローダーも組み込まれています。アップロードエンジンは、ファイルをステルスにエクスポートするために使用されます。マルウェア内のダウンローダーツールは、更新を要求したり、複雑なシェルコマンドを実行してホストマシンの奥深くまで侵入したりする可能性があります。

中国国外で活動していると信じられている昔ながらの謎のマルウェアグループは、infosecの研究者が以前は文書化されていなかったバックドアであると言って、外交官を標的にしてきました。何年にもわたって活動してきたKe3changグループは長い間活動してきました… https://t.co/n1TBoQ1pQX

—レジスター:要約(@_TheRegister) 2019年7月18日

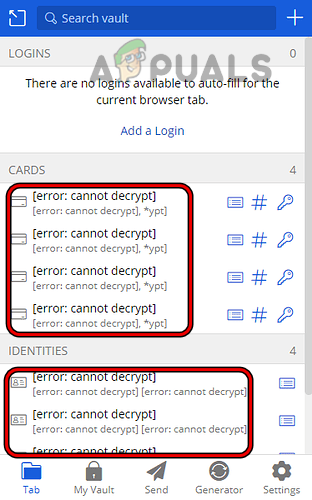

ESETの研究者は、OkrumバックドアがMimikatzのような追加のツールを展開できることを以前に観察していました。このツールは本質的にステルスキーロガーです。キーストロークを監視および記録し、他のプラットフォームまたはWebサイトへのログイン資格情報を盗もうとすることができます。

ちなみに、研究者は、OkrumバックドアとKetricanマルウェアがセキュリティをバイパスし、昇格された特権を付与し、その他の違法行為を行うために使用するコマンドにいくつかの類似点があることに気づきました。両者の紛れもない類似性により、研究者たちはこの2つが密接に関連していると信じるようになりました。それが十分に強力な関連ではない場合、両方のソフトウェアが同じ被害者を標的にしていたと、Hromcova氏は述べています。「2017年にコンパイルされたKetricanバックドアをドロップするためにOkrumバックドアが使用されていることがわかったとき、ドットの接続を開始しました。 、Okrumマルウェアと2015年のKetricanバックドアの影響を受けた一部の外交エンティティも2017年のKetricanバックドアの影響を受けていることがわかりました。 」

Ke3changAPTグループが外交目標にオクラムのバックドア爆弾を投下 https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

— 420 Cyber、Inc。(@ 420Cyber) 2019年7月18日

何年も離れている2つの関連する悪意のあるソフトウェアと、Ke3changの高度な持続的脅威グループによる持続的な活動は、グループがサイバースパイ活動に忠実であり続けていることを示しています。 ESETは自信を持っており、グループはその戦術を改善しており、攻撃の性質は高度化と有効性において成長しています。サイバーセキュリティグループは、グループのエクスプロイトを長い間記録しており、 詳細な分析レポートの維持 。

ごく最近、ハッキンググループが他の違法なオンライン活動をどのように放棄したかについて報告しました。 サイバースパイ活動に焦点を合わせ始めた 。ハッキンググループは、この活動でより良い見通しと報酬を見つけている可能性が非常に高いです。国家が後援する攻撃が増加しているため、不正な政府も密かにグループを支援し、貴重な国家機密と引き換えに恩赦を提供している可能性があります。