2017年に、Googleの調査チームは、接続の目的でドメイン名を対応するIPアドレスに変換するDNS名前解決サービスを提供するDnsmasq(ドメインネームシステムソフトウェアパッケージ)に多くの脆弱性があることを明らかにしました。彼らの発見により、オンラインで多くの議論がありました。パニックが発生し、すべてのタイプのユーザーがDnsmasqの脆弱性からシステムを保護するためのオプションを探し始めました。

Googleエンジニアの正確な表現は次のとおりです。

2017年9月5日の時点で、プロジェクトgitサーバーの最新バージョンに影響を与える3つの潜在的なリモートコード実行、1つの情報漏えい、および3つのサービス拒否の脆弱性が見つかりました

言い換えれば、エンジニアは個人情報の侵害について話していました。すべてのツールを使用してエクスプロイトが実際に悪用された場合、ユーザーは許可なく情報を漏えいしたりアクセスしたりする可能性があります。

Dnsmasqとは何ですか?

Dnsmasqは実際にはDNSフォワーダーです。これは、他にも多くの機能を備えたキャッシュおよびDHCPサーバーです。さまざまなプロジェクトに参加しているため、非常に人気のあるツールです。 Googleブログによると、Dnsmasqは DNSやDHCPなどのサーバーの機能 。また、ネットワークの起動やルーターのアドバタイズにも関与しています。 Dnsmasqは、プライベートネットワークだけでなくオープンインターネットネットワークでも使用されます。

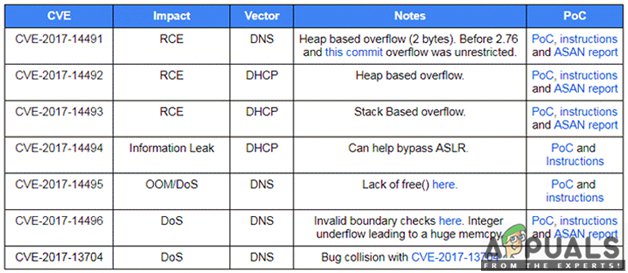

Googleのチームは、セキュリティ評価で7つの問題を発見しました。それらを見つけたら、次のステップは、これらの問題の影響と各問題の概念実証を確認することでした。

Dnsmasqの脆弱性

Dnsmasqの脆弱性

Dnsmasqにはさまざまな脆弱性があり、それらのいくつかが説明されています。 CVE-2017-14491は、 ヒープオーバーフロー 。 DNS要求を行うとトリガーされます。別の脆弱性、CVE-2017-14492は DHCPサーバー 。同じ原因による別の脆弱性はCVE-2017-14493です。これらは両方ともメモリオーバーフローが原因です。前者はヒープオーバーフローであり、後者はスタックオーバーフローです。概念実証は、これらの両方がIPv6に依存していることを示しています。

Dnsmasqエクスプロイト

CVE-2017-14494は、DHCPサーバーのリークに関連するもう1つの脆弱性です。この脆弱性を使用すると、悪用者はASLRをバイパスできます。 CVE-2017-14495、CVE-2017-14496、およびCVE-2017-13704は、実際にはDNSサーバーのバグである他の3つの脆弱性です。それらはDoSを引き起こします。 1つ目はメモリを解放しないことでこれを引き起こし、2つ目は巨大なメモリを引き起こしてこれを引き起こし、3つ目はサイズの大きいUDPパケットを受信するとクラッシュします。

概念実証はWebサイトにあるため、システムがこれらの脆弱性のいずれかによって影響を受けているかどうかを確認できます。したがって、緩和策がある場合は、それらを検証してから展開できます。 Shodanは、Dnsmasqの脆弱性の影響を受ける可能性のあるデバイスが120万台あることを確認しました。したがって、デバイスを確認することが重要です。

コンピュータを保護する方法は?

Dnsmasqの脆弱性からコンピューターを保護するには、後でセキュリティの問題が発生しないようにパッチを適用する必要があります。 Dnsmasqを手動でインストールする場合は、それを見つけることができます ここに 。 Dnsmasqで承認されている最新バージョンは 2.78 。

Androidデバイスを使用している場合、 セキュリティアップデート これらの問題を修正します。 Dnsmasqを防ぐために、更新がデバイスにダウンロードされていることを確認してください。

ルーターまたはIoTデバイスを使用しているユーザーの場合は、 ベンダーのウェブサイト 製品が影響を受けるかどうかを確認します。そうである場合は、利用可能なパッチを確認して適用できます。

不要なネットワークからトラフィックを分離するには、 ファイアウォール ルール。デバイスで使用していないサービスや機能をオフにすることは、常に良いオプションです。

読んだ2分