ドロップボックス

DLLハイジャックインジェクションとコード実行の脆弱性がクラウドベースのストレージソリューションであるDropboxで発見されました。この脆弱性は、Dropboxのバージョン54.5.90に影響を与えることが判明した後、今週初めに最初に発生しました。それ以来、この脆弱性は調査および調査され、ユーザーが注意すべき情報の最前線に到達しました。

ZwX Security Researcherが公開したエクスプロイトの詳細によると、前述のように、アプリケーションのバージョン54.5.90のDropBox forWindowsに脆弱性が存在することが判明しています。この脆弱性は、4つの特定のライブラリの抜け穴と不一致から生じます。これらのライブラリは、cryptbase.dll、CRYPTSP.dll、msimg32.dll、およびnetapi32.dllです。脆弱性はこれらのライブラリの余裕から生じ、影響に戻り、これらの同じライブラリの誤動作も引き起こし、Dropboxクラウドサービスの全体的な引き戻しをもたらします。

この脆弱性はリモートで悪用可能です。認証されていない悪意のある攻撃者が、問題のDLL呼び出しを変更することにより、DLL読み込みの脆弱性を悪用して、悪意を持って作成されたDLLファイルが誤って昇格されたアクセス許可で開かれるようにします(システムDLLファイルに付与されます)。デバイスがこのエクスプロイトを受けているユーザーは、プロセスが悪用されてマルウェアがシステムに注入されるまで、それを認識しません。 DLLインジェクションと実行は、任意のコードを実行するためにユーザー入力を必要とせずにバックグラウンドで実行されます。

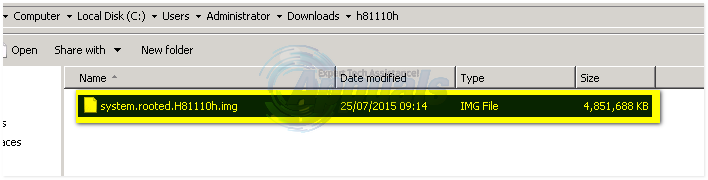

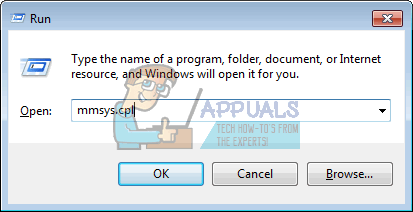

脆弱性を再現するには、最初に悪意のあるDLLファイルをまとめてから、サービスがシステムで通常呼び出す従来のDropboxDLLファイルのように名前を変更する必要があるという概念実証が行われます。次に、このファイルをWindowsCドライブのProgramFilesの下にあるDropboxフォルダーにコピーする必要があります。このコンテキストでDropboxが起動されると、操作された名前の由来のDLLファイルが呼び出され、タイトルの混乱によって悪意のあるファイルが代わりに実行されると、細工されたDLLのコードが実行され、リモートの攻撃者がシステムにアクセスできるようになります。マルウェアをさらにダウンロードして拡散します。

これらすべてに対処するために、残念ながら、ベンダーによって公開された緩和手順、手法、または更新はまだありませんが、そのようなエクスプロイトのリスクの重大度が重大であるため、更新はすぐに期待できます。

タグ ドロップボックス