Androidイラストソース-Fossbytes

Googleは、Androidのコードをクリーンアップし、将来のリリースをより安全にするために懸命に取り組んできました。彼らは今年、セキュリティパッチの展開を容易にする設計上の選択を一貫して行ってきました。脆弱性を修正するために開発者が骨の折れる努力をした後でも、新しいものが出現しているようです。

Androidに脆弱性が発見されました RSSI 研究者による放送。 Androidはオープンソースであるため、さまざまなアプリとOS間の通信チャネルにはいくつかの方法があります。アプリケーションは「インテント」チャネルを使用して、他のアプリが取得できるシステム全体のメッセージをブロードキャストできます。ブロードキャストが特定のアプリに送信されないようにする方法はいくつかありますが、一部の開発者の過失により、これらの制限が適切に課されていません。

GoogleはAndroidに権限を実装しました。これにより、OSが関連データをアプリケーションに渡す前にユーザーにプロンプトが表示されます。これは優れたセキュリティ機能ですが、残念ながら、WiFi強度値をブロードキャストするために特別な許可は必要ありません。デバイスが受信する信号の強度は、RSSI値で表されます。これはdBm値(物理的)とは相関していませんが。

Androidバージョン9.0には、これらの値に対する異なる「意図」があります。 android.net.wifi.STATE_CHANGE」。 古いバージョンはまだ「 android.net.wifi.RSSI_CHANGED」 意図。これらは両方とも、通常必要な権限をバイパスして、ブロードキャストによってRSSI値を提供します。

からのソース記事によると nightwatchcybersecurity 、これは通常のユーザーが複製できます。 「をインストールする必要があります 内部放送局モニター 」アプリを実行します。デバイスからブロードキャストされたRSSI値を監視できるようになります。

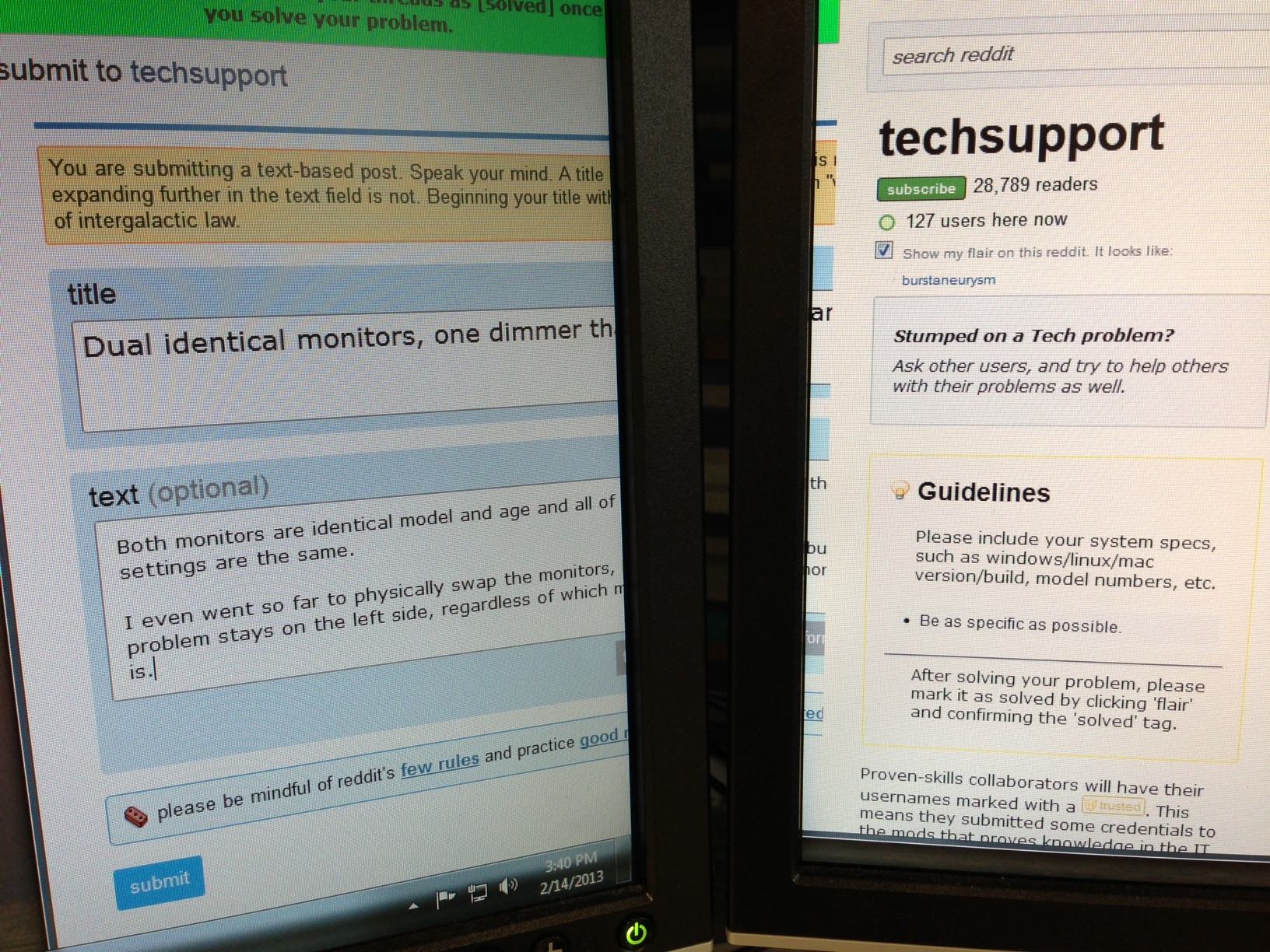

これは、いくつかのデバイスでテストされました nightwatchcybersecurity 。

Pixel 2、Android 8.1.0を実行、パッチレベル2018年7月

Nexus 6P、Android 8.1.0を実行、パッチレベル2018年7月

Moto G4、Android 7.0を実行、パッチレベル2018年4月

Android5.1.1からフォークされたFireOS5.6.10を実行するKindleFire HD(8世代)、2018年4月更新

使用したルーターは、最新のファームウェアを実行しているASUSRT-N56Uでした。

それらはすべて、固有の範囲のRSSI値を示しました。

Googleの対応

Googleはこの問題を認識し、中程度のレベルのエクスプロイトとして分類しました。これはAndroid9.0で部分的に修正されました。これは、インテントの1つが機密データを大量に生成しないためです。

RSSI値を使用して、ローカルWi-Fiネットワーク上の個人を地理的に特定できます。ベンダーに関係なく、すべてのAndroidスマートフォンに影響することを考えると、パッチを適用しないままにしておくと、これは重大なセキュリティ問題になる可能性があります。

タグ Androidのセキュリティ データ