Bluetooth機能が統合されていないPCの例

からの報告によると theHackerNews セキュリティ研究者は、Bluetoothチップに新しい脆弱性があり、何百万ものユーザーをリモート攻撃にさらす可能性があることを発見しました。この脆弱性は、イスラエルのセキュリティ会社Armisの研究者によって発見され、現在は次のように呼ばれています。 BleedingBit 。

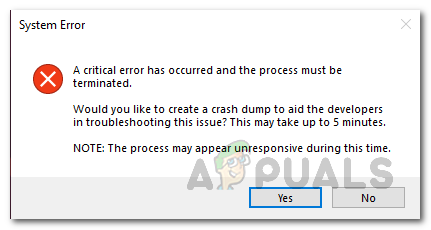

最初の脆弱性は次のように特定されました CVE-2018-16986 TIチップに存在します CC2640 そして CC2650 。この脆弱性はCiscoとMerakiのWi-Fiアクセスポイントに影響を及ぼし、Bluetoothチップの抜け穴を利用します。この脆弱性により、攻撃者はチップを過負荷にしてメモリ破損を引き起こし、攻撃者が影響を受けるデバイスで悪意のあるコードを実行できるようになります。

まず、攻撃者は、Advertising Packetsと呼ばれる複数の無害なBLEブロードキャストメッセージを送信します。このメッセージは、ターゲットデバイスの脆弱なBLEチップのメモリに保存されます。

次に、攻撃者はオーバーフローパケットを送信します。これは、微妙な変更が加えられた標準の広告パケットです。ヘッダーの特定のビットがオフではなくオンになっています。このビットにより、チップはパケットからの情報を実際に必要なスペースよりもはるかに大きく割り当て、プロセスで重要なメモリのオーバーフローをトリガーします。

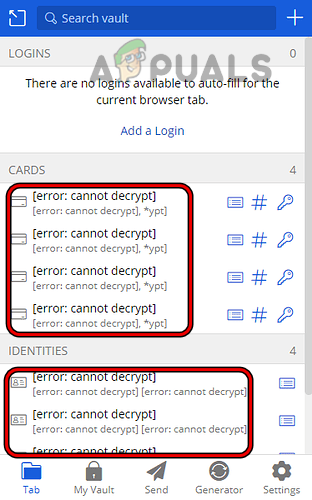

2番目の脆弱性はCVE-2018-7080として識別され、CC2642R2、CC2640R2、CC2640、CC2650、CC2540、およびCC2541 TIに存在し、ArubaのWi-Fiアクセスポイントシリーズ300に影響を及ぼします。ユーザーが知らないうちに更新します。

デフォルトでは、OAD機能は安全なファームウェアアップデートに対応するように自動的に構成されていません。これにより、GATTトランザクションを介してBLEチップ上で実行されているファームウェアの簡単な更新メカニズムが可能になります。

攻撃者は、脆弱なアクセスポイントのBLEチップに接続し、攻撃者自身のコードを含む悪意のあるファームウェアをアップロードして、オペレーティングシステムを完全に書き換えることができるため、オペレーティングシステムを完全に制御できます。

幸いなことに、すべての脆弱性は2018年6月にArmisから責任ある企業に報告され、それ以降パッチが適用されています。さらに、CiscoとArubaはどちらも、デバイスのBluetoothがデフォルトで無効になっていることを指摘しました。これらのゼロデイ脆弱性を実際に悪用しているベンダーは誰もいません。

タグ ブルートゥース セキュリティの脆弱性