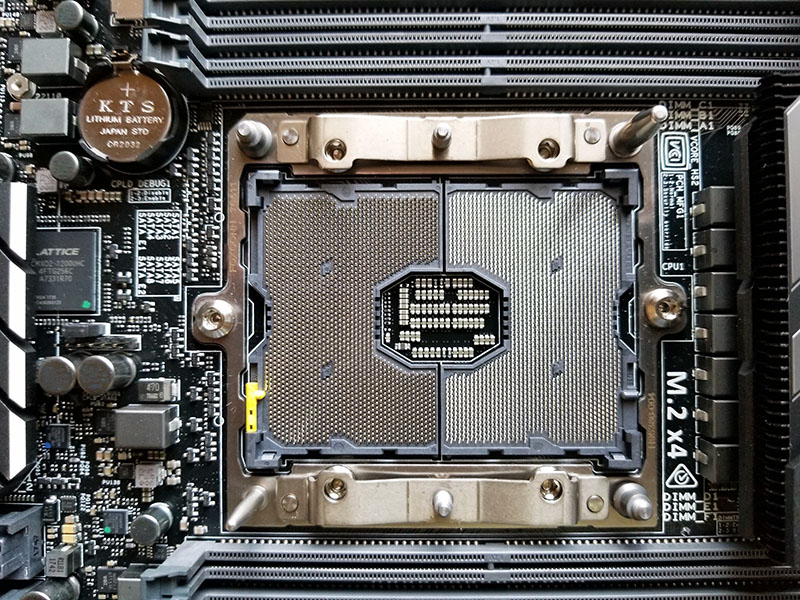

インテル

特にサーバーとメインフレームで使用されているIntelCPUは、攻撃者が処理中のデータを覗き見できるセキュリティ上の欠陥に対して脆弱であることが判明しました。サーバーグレードのIntelXeonおよび他の同様のプロセッサ内のセキュリティバグにより、攻撃者はサイドチャネル攻撃を開始して、CPUが何を処理しているかを推測し、データを理解して取得するために介入する可能性があります。

アムステルダムのVrije大学の研究者は、Intelのサーバーグレードプロセッサが脆弱性に苦しんでいると報告しました。彼らは、深刻なものとして分類できる欠陥をNetCATと呼んでいます。ザ・ 脆弱性は攻撃者の可能性を開きます プロセスを実行しているCPUを利用して、データを推測します。セキュリティ上の欠陥はリモートで悪用される可能性があり、これらのIntel Xeonプロセッサに依存している企業は、攻撃やデータ盗難の可能性を制限するために、サーバーとメインフレームの露出を最小限に抑えることしかできません。

脆弱なDDIOおよびRDMAテクノロジーを搭載したIntelXeon CPU:

Vrije大学のセキュリティ研究者は、セキュリティの脆弱性を詳細に調査し、影響を受けた特定のIntel ZenonCPUはごくわずかであることを発見しました。さらに重要なことに、これらのCPUには、悪用される可能性のある2つの特定のIntelテクノロジーが必要でした。研究者によると、攻撃を成功させるには、主にXeon CPUラインにある2つのIntelテクノロジー、データダイレクトI / Oテクノロジー(DDIO)とリモートダイレクトメモリアクセス(RDMA)が必要でした。についての詳細 NetCATの脆弱性は研究論文で利用可能です 。公式には、NetCATのセキュリティ上の欠陥は次のようにタグ付けされています CVE-2019-11184 。

Intelは持っているようです 一部のIntelXeonCPUラインナップのセキュリティの脆弱性を認めた 。同社は、NetCATがDDIOおよびRDMAをサポートするXeon E5、E7、およびSPプロセッサに影響を与えることを指摘したセキュリティ情報を発行しました。より具体的には、DDIOの根本的な問題により、サイドチャネル攻撃が可能になります。 DDIOは2012年からIntelZenon CPUで普及しています。言い換えると、現在サーバーとメインフレームで使用されているいくつかの古いサーバーグレードのIntel XeonCPUは脆弱である可能性があります。

infosec gurusによると、Intelのネットワーク技術における興味深いサイドチャネルの脆弱性を悪用することで、誰かのSSHパスワードをネットワーク経由で端末に入力するときにそれを識別することができます。 https://t.co/X0jZpgCSks そして、IntelCPUのバグギフトが続々と登場しています。

— Unixverseで最高のLinuxブログ(@nixcraft) 2019年9月10日

一方、Vrije大学の研究者は、RDMAにより、NetCATエクスプロイトが「ターゲットサーバー上のネットワークパケットの相対的なメモリ位置を外科的に制御する」ことができると述べました。簡単に言えば、これはまったく別の種類の攻撃であり、CPUが実行しているプロセスから情報を盗聴するだけでなく、同じように操作することもできます。

この脆弱性は、ネットワーク上の信頼できないデバイスが「ローカルアクセスのないリモートサーバーからSSHセッションのキーストロークなどの機密データを漏洩する可能性がある」ことを意味します。言うまでもなく、これはデータの整合性を脅かす非常に深刻なセキュリティリスクです。ちなみに、アムステルダム自由大学の研究者たちは、今年の6月に、Intel Zenon CPU内のセキュリティの脆弱性だけでなく、オランダ国立サイバーセキュリティセンターにも警告を発していました。感謝の印として、また脆弱性の開示をIntelと調整したことで、大学は賞金さえも受け取りました。正確な金額は明らかにされていませんが、問題の重大度を考えると、かなりの金額であった可能性があります。

NetCATセキュリティの脆弱性から保護する方法は?

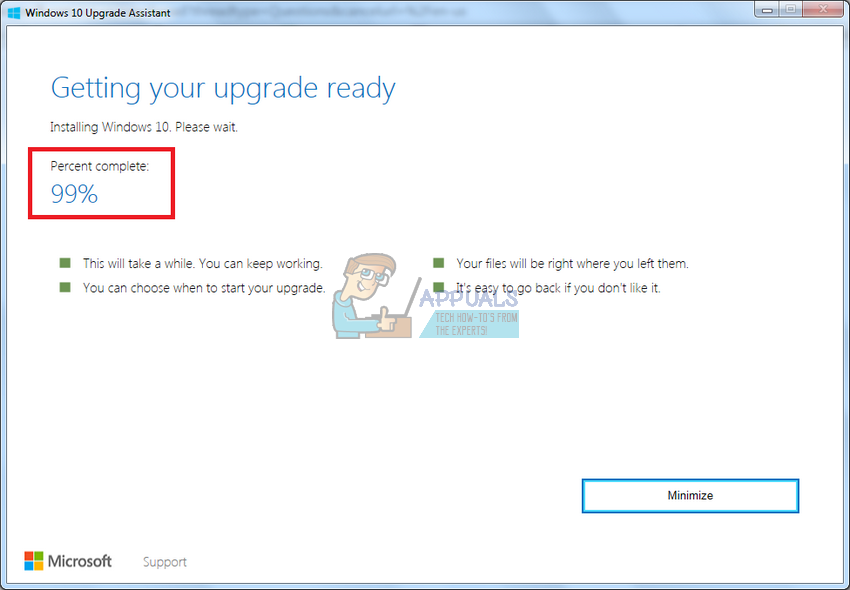

現在、NetCATのセキュリティの脆弱性から保護するための唯一の確実な方法は、DDIO機能を完全に無効にすることです。さらに、研究者は、影響を受けるIntel Xeonプロセッサを使用しているユーザーは、安全のためにRDMA機能も無効にする必要があると警告しています。言うまでもなく、いくつかのシステム管理者は、DDIOが重要な機能であるため、サーバーでDDIOを放棄したくない場合があります。

Intelは、Xeon CPUユーザーは「信頼できないネットワークからの直接アクセスを制限」し、「一定時間のスタイルコードを使用して、タイミング攻撃に耐性のあるソフトウェアモジュール」を使用する必要があると述べています。ただし、Vrije大学の研究者は、単なるソフトウェアモジュールではNetCATに対して真に防御できない可能性があると主張しています。ただし、これらのモジュールは、将来的に同様のエクスプロイトに役立つ可能性があります。

タグ インテル