LockCryptランサムウェア。感染したPCを修正する

比較的弱い悪意のあるランサムウェアであるLockCryptは、2017年6月以降、小規模なサイバー犯罪攻撃を実行するためにレーダーの下で動作しています。今年の2月と3月に最も顕著に活動しましたが、ランサムウェアをインストールする必要があるためです。手動でデバイスを有効にするには、GrandCrabがその1つである、最も悪名高い暗号犯罪ランサムウェアほど大きな脅威にはなりませんでした。分析時( サンプル ルーマニアの企業BitDefenderやMalwareBytesResearch Labなどのウイルス対策会社がVirusTotalから入手した)、セキュリティの専門家は、盗まれたファイルを復号化するために元に戻すことができるランサムウェアのプログラミングにいくつかの欠陥を発見しました。収集した情報を使用して、BitDefenderは 復号化ツール これは、最新のものを除いて、LockCryptランサムウェアのすべてのバージョンでファイルを回復することができます。

MalwareBytesLabの徹底的な調査によると 報告する マルウェアの内外を分析するLockCryptで最初に発見された欠陥は、手動インストールと管理者権限が必要であるという事実です。これらの条件が満たされると、実行可能ファイルが実行され、wwvcm.exeファイルがC: Windowsに配置され、対応するレジストリキーも追加されます。ランサムウェアがシステムに侵入し始めると、.exeファイルを含むアクセス可能なすべてのファイルを暗号化し、途中でシステムプロセスを停止して、ランサムウェア自体のプロセスが中断されないようにします。ファイル名はランダムなbase64英数字文字列に変更され、拡張子は.1btcに設定されます。プロセスの最後にテキストファイルの身代金メモが起動され、攻撃されたユーザーに割り当てられた「ID」とファイル回復の手順のリマインダーを含む追加情報がHKEY_LOCAL_MACHINEレジストリに保存されます。

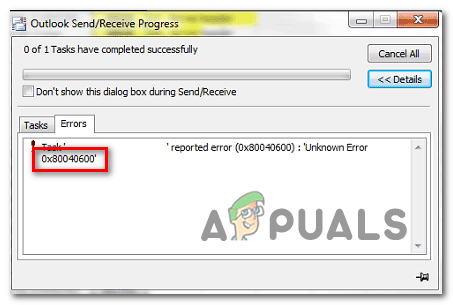

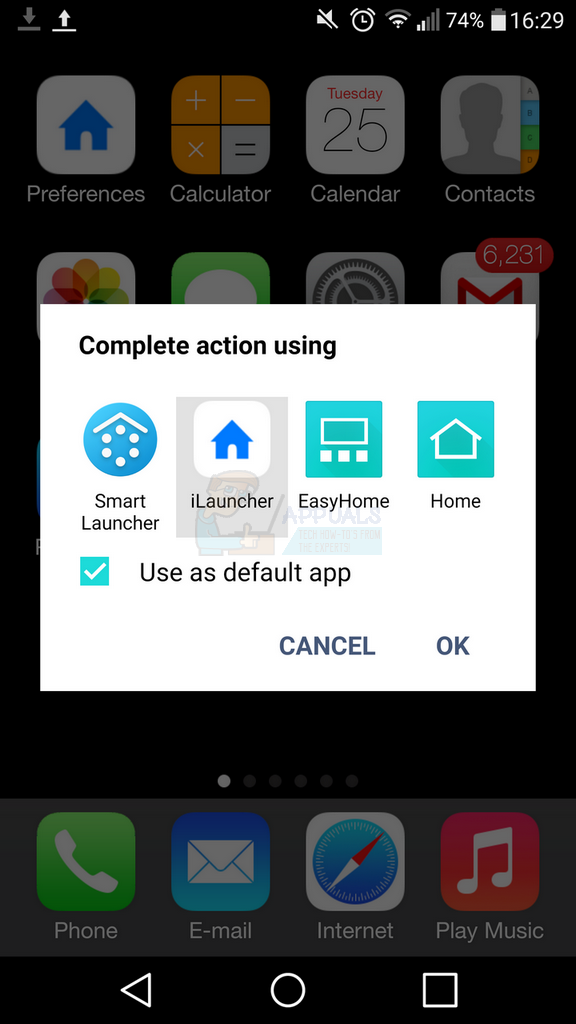

LockCryptランサムウェアノートポップアップ。 MalwareBytes Lab

このランサムウェアはインターネットに接続していなくても実行できますが、接続されている場合、研究者はイランのCnCと通信し、攻撃されたデバイスの割り当てられたID、オペレーティングシステム、およびを解読するbase64英数字データを送信することを発見しました。ドライブ上の場所を禁止するランサムウェア。研究者は、マルウェアのコードがGetTickCount関数を使用して、解読するのに特に強力なコードではないランダム化された英数字の名前と通信を設定することを発見しました。これは2つの部分で行われます。1つ目はXOR演算を使用し、2つ目はXORとROLおよびビット単位のスワップを使用します。これらの弱い方法により、マルウェアのコードが簡単に解読可能になります。これにより、BitDefenderはマルウェアを操作して、ロックされた.1btcファイルの復号化ツールを作成できました。

BitDefenderは、LockCryptランサムウェアの複数のバージョンを調査して、.1btcファイルを復号化できる公開されているBitDefenderツールを考案しました。他のバージョンのマルウェアも、ファイルを.lock、.2018、および.mich拡張子に暗号化します。これらの拡張子も、セキュリティ研究者との接触時に復号化できます。 マイケル・ギレスピー 。ランサムウェアの最新バージョンは、ファイルを.BI_D拡張子に暗号化するように見えますが、復号化メカニズムはまだ考案されていませんが、以前のバージョンはすべて簡単に復号化できます。