Docker、Inc。

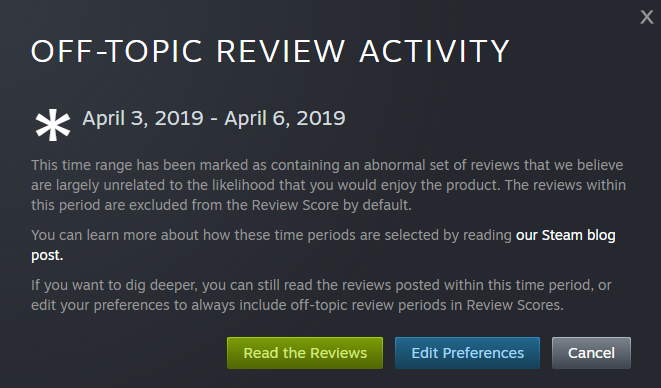

Dockerのチームは、危険なバックドアが内部に保存されている17の異なるコンテナイメージをプルする必要があることが確認されました。これらのバックドアは、約1年間、ハッキングされた暗号通貨マイニングソフトウェアやリバースシェルなどをサーバーにインストールするために使用されていました。新しいDockerイメージは、いかなる種類のセキュリティ監査プロセスも経ていないため、2017年5月に投稿されるとすぐにDockerハブにリストされました。

すべての画像ファイルは、今年の5月10日に削除されたレジストリに関連付けられているdocker123321のハンドルの下で動作する単一の個人またはグループによってアップロードされました。いくつかのパッケージは100万回以上インストールされましたが、これは必ずしも実際にその数のマシンに感染したことを意味するわけではありません。すべてのバックドアがアクティブ化されたことがなく、ユーザーがバックドアを複数回インストールしたり、さまざまなタイプの仮想化サーバーに配置したりした可能性があります。

Dockerと大規模なDockerイメージのデプロイを管理するためのアプリケーションであるKubernetesはどちらも、2017年9月には不規則なアクティビティを示し始めましたが、イメージは比較的最近になってプルされました。ユーザーはクラウドサーバーで異常な出来事を報告し、レポートはGitHubと人気のソーシャルネットワーキングページに投稿されました。

Linuxのセキュリティ専門家は、攻撃が実際に成功したケースの大部分で、攻撃を実行した人は、Moneroコインをマイニングするために、汚染されたイメージファイルを使用して被害を受けたサーバー上で何らかの形式のXMRigソフトウェアを起動したと主張しています。これにより、攻撃者は現在の為替レートに応じて、90,000ドル以上のMoneroをマイニングできるようになりました。

6月15日の時点で、一部のサーバーはまだ侵害されている可能性があります。汚染された画像が削除されたとしても、攻撃者はサーバーを操作するための何らかの他の手段を入手した可能性があります。一部のセキュリティ専門家は、サーバーをクリーンにワイプすることを推奨しており、サーバーの内容を知らずにDockerHubからイメージをプルすることは、将来的に危険な行為になる可能性があることをほのめかしています。

ただし、DockerおよびKubernetes環境に自家製のイメージをデプロイしたことがある人は影響を受けません。認定された画像のみを使用したことがある人にも同じことが言えます。

![[修正] VirtualBoxエラーNS_ERROR_FAILURE](https://jf-balio.pt/img/how-tos/91/virtualbox-error-ns_error_failure.png)