Cisco VulnerabilityCVE-2018-0375。 ZLANパートナー

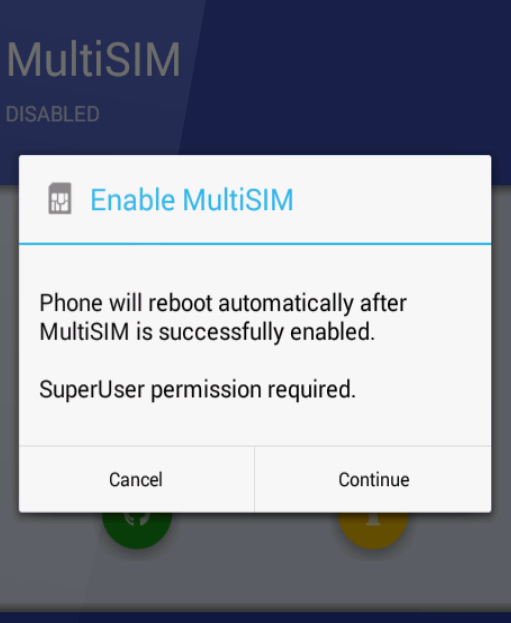

ネットワークおよびセキュリティハードウェアメーカー、 シスコ は、過去5か月間にCisco PolicySuiteの5番目の主要なバックドアの脆弱性に見舞われています。シスコは、サービスプロバイダーおよび企業向けのネットワーキングソリューションの作成を専門とする会社です。これにより、企業は、ユーザーのオンラインアクティビティのデータにアクセス、監視、および収集するネットワーク侵入型コマンドを通じて、顧客と従業員が企業のネットワークサービスをどのように使用するかを管理、制限、および監視できます。この情報には、提供会社が管理する1人の中央管理者がアクセスでき、特定のWebサイトのブロックなど、インターネットの使用に関する会社のポリシーがこのシステムを通じて適用されます。シスコが意図的に発表したソフトウェアには、企業による完全で効率的なシステム監視を可能にする、このようなネットワーク侵入機能が含まれています。ただし、管理者の資格情報が侵害されたり、悪意のある部外者がコマンドセンターにアクセスできる場合、ネットワーク全体に大混乱をもたらし、ユーザーのアクティビティに完全にアクセスし、ドメインを制御できるようになる可能性があります。彼は選ぶ。これは、シスコがそのリスクにさらされていたものです CVE-2018-0375 (バグID: CSCvh02680 )前例のないものを受け取った CVSS 可能性のある10のうち9.8の重大度ランキング。この脆弱性は、シスコが実施した内部セキュリティテストを通じて発見されました。

この問題に関するシスコのレポートは、2018年7月18日のグリニッジ標準時1600時間に公開され、アドバイザリは識別ラベル「cisco-sa-20180718-policy-cm-default-psswrd」の下に掲載されました。レポートの概要では、この脆弱性はCisco Policy Suiteのクラスタマネージャ(リリース18.2.0より前)に存在し、許可されていないリモートハッカーがソフトウェアに埋め込まれたrootアカウントにアクセスできる可能性があると説明されていました。ルートアカウントにはデフォルトの資格情報があり、ハッカーがネットワークにアクセスして完全な管理者権限で制御するために使用する可能性のある操作のリスクがあります。

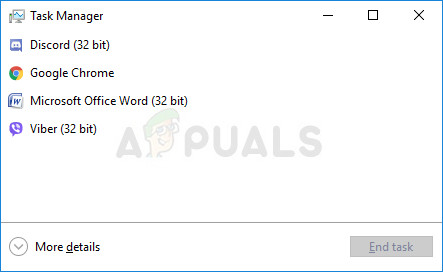

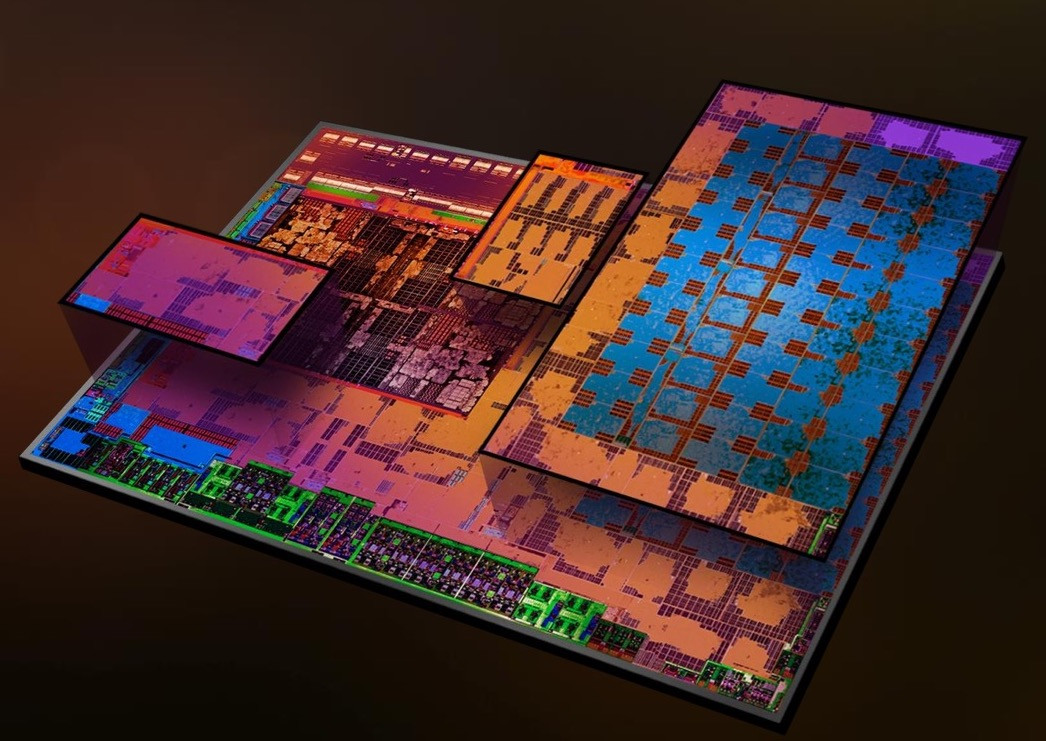

シスコは、これが根本的な脆弱性であり、この問題の回避策がないことを確認しました。そのため、同社はバージョン18.2.0で無料パッチをリリースし、製品のすべてのユーザーは、ネットワークシステムがパッチを適用したバージョンに更新されていることを確認するように促されました。この根本的な脆弱性に加えて、 他の24の脆弱性とバグ Cisco Webex Network RecordingPlayersのリモートコード実行の脆弱性とCiscoSD-WANソリューションの任意のファイルの上書きの脆弱性を含む新しいアップデートでも修正されました。

システムが最新であることを確認するために、管理者は、about.shコマンドを入力して、デバイスCLIでデバイスを確認する必要があります。これにより、使用中のバージョンとパッチが適用されているかどうかに関する出力が管理者に配信されます。 18.2.0より前のバージョンを使用しているデバイスは、脆弱であると宣言されています。これには、携帯電話、タブレット、ラップトップ、および企業がシスコを使用して監視しているその他のデバイスが含まれます。

バージョン18.2.0アップデートに含まれる24の脆弱性とバグ。 Cisco / Appuals

![[修正] Ubuntu 20.04LTSキーボードとマウスが機能しない](https://jf-balio.pt/img/how-tos/83/ubuntu-20-04-lts-keyboard.png)

![[修正]プラグインのマージ「アクセス違反」エラー](https://jf-balio.pt/img/how-tos/88/merge-plugins-access-violation-error.png)