Apache Struts

ASFコミュニティによって維持されているConfluenceWebサイトに公開されたアドバイザリで、Apache Struts 2.xのリモートコード実行の脆弱性が発見され、YasserZamaniによって詳しく説明されました。この発見は、SemmleSecurity研究チームのManYueMoによって行われました。その後、この脆弱性にはCVE-2018-11776というラベルが付けられました。 Apache Strutsバージョン2.3から2.3.34および2.5から2.5.16に影響を及ぼし、リモートでコードが実行される可能性があります。

この脆弱性は、名前空間のない結果が使用され、その上位アクションに名前空間がないか、ワイルドカード名前空間がある場合に発生します。この脆弱性は、値とアクションを設定せずにURLタグを使用することからも発生します。

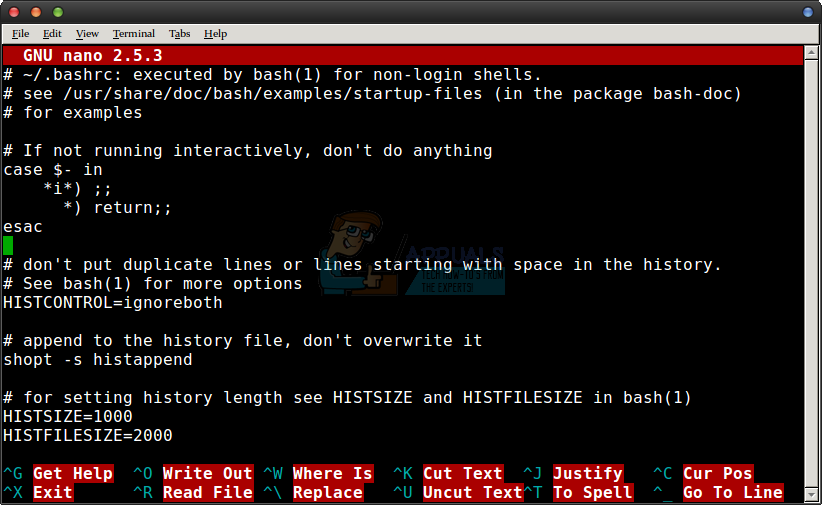

回避策は、 アドバイザリー 基礎となる構成で定義されたすべての結果に対して名前空間が常に必ず設定されるようにすることをユーザーに要求するこの脆弱性を軽減するため。これに加えて、ユーザーは、JSPで必ずURLタグの値とアクションをそれぞれ設定する必要があります。上位の名前空間が存在しない場合、またはワイルドカードとして存在する場合は、これらのことを考慮して確認する必要があります。

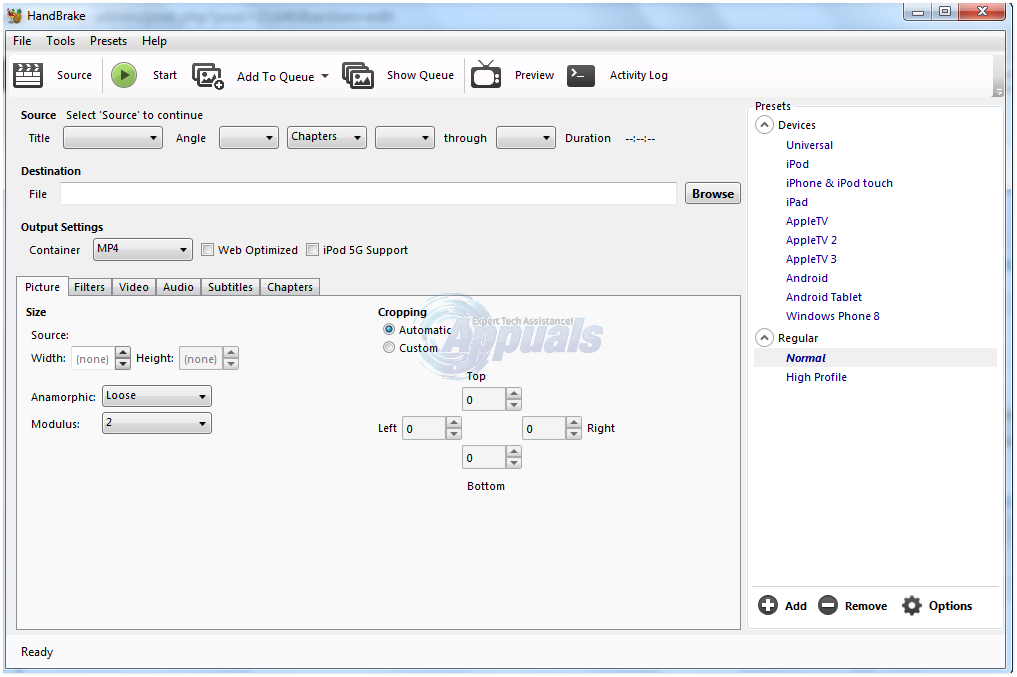

ベンダーは、2.3から2.3.34および2.5から2.5.16の範囲のバージョンが影響を受けると概説していますが、サポートされていないStrutsバージョンもこの脆弱性のリスクがある可能性があると考えています。サポートされているバージョンのApacheStrutsについて、ベンダーはApacheStrutsバージョンをリリースしました 2.3.35 2.3.xバージョンの脆弱性については、バージョンをリリースしました 2.5.17 バージョン2.5.xの脆弱性。ユーザーは、エクスプロイトのリスクを回避するために、それぞれのバージョンにアップグレードする必要があります。脆弱性は重大としてランク付けされているため、早急な対応が必要です。

これらの考えられるリモートコード実行の脆弱性の単なる修正に加えて、アップデートには、一度にロールアウトされた他のいくつかのセキュリティアップデートも含まれています。他のその他の更新はリリースされたパッケージバージョンの一部ではないため、下位互換性の問題は予想されません。