サイバーセキュリティの図

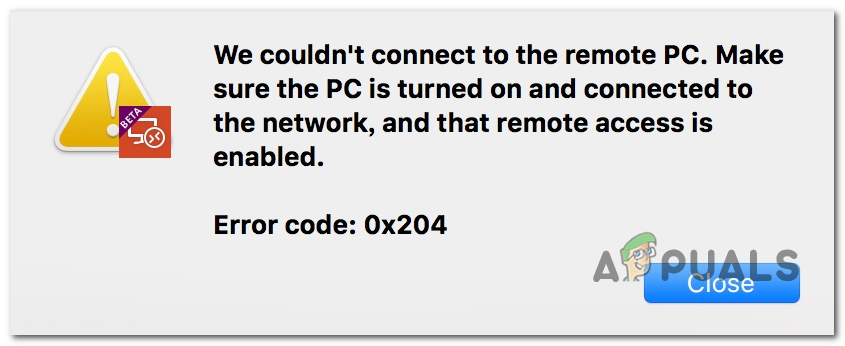

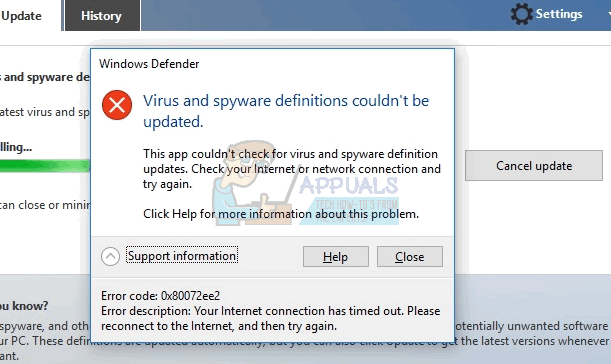

マイクロソフトは、1日前にWindows 10オペレーティングシステム(OS)の重要な更新プログラムをリリースしました。ただし、このアップデートでさえ、興味深い、シンプルでありながら非常に強力なセキュリティ上の欠陥から保護するためのパッチがありません。この脆弱性は、Windows10の高度なタスクスケジューラに存在します。悪用されると、タスクスケジューラは基本的に、悪用者に完全な管理者権限を付与できます。

オンラインエイリアス「SandboxEscaper」を利用するハッカーがバグを投稿しました。どうやら、このエクスプロイトはWindows 10のセキュリティに深刻な影響を及ぼしているようです。興味深いことに、ハッカーは、マイクロソフトが最近取得したソフトウェアツールと開発コードのリポジトリであるGitHubにゼロデイエクスプロイトを投稿することを選択しました。ハッカーは、Windows 10オペレーティングシステムに影響を与えるゼロデイ脆弱性の概念実証(PoC)エクスプロイトコードもリリースしました。

このエクスプロイトは、主にMicrosoftがまだゼロデイを認めていないため、ゼロデイカテゴリに分類されます。 Windows 10メーカーが認識を得ると、タスクスケジューラ内に存在する抜け穴を塞ぐパッチを提供する必要があります。

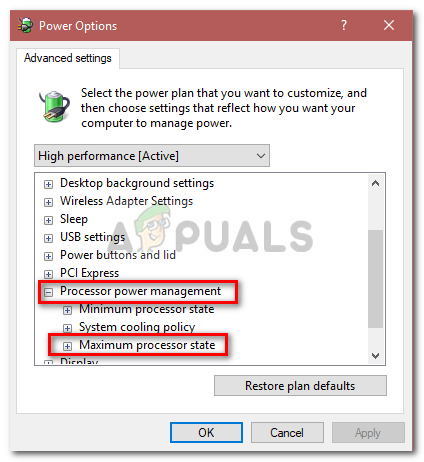

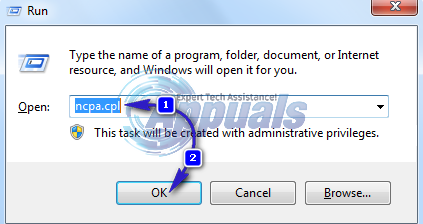

タスクスケジューラは、Windows95の時代から存在していたWindowsOSのコアコンポーネントの1つです。Microsoftは、OSユーザーが事前定義された時間または指定された時間間隔の後にプログラムまたはスクリプトの起動をスケジュールできるようにするユーティリティを継続的に改善しています。 。 GitHubに投稿されたエクスプロイトは、タスクスケジューラのメソッドである「SchRpcRegisterTask」を利用してタスクをサーバーに登録します。

理由はまだ不明ですが、プログラムはアクセス許可を十分にチェックしていません。したがって、任意のDACL(随意アクセス制御リスト)権限を設定するために使用できます。悪意を持って作成されたプログラムや、低レベルの権限を持つ攻撃者でさえ、不正な形式の.jobファイルを実行して「SYSTEM」権限を取得する可能性があります。基本的に、これは、ローカルの攻撃者またはマルウェアがターゲットマシンで管理システム特権を持つコードを取得して実行する可能性がある、認可されていない、または許可されていない特権昇格の問題のケースです。最終的に、このような攻撃は、攻撃者に標的のWindows10マシンの完全な管理者権限を付与します。

Twitterユーザーは、ゼロデイエクスプロイトを検証し、最新の2019年5月の更新でパッチが適用されたWindows 10x86システムで動作することを確認したと主張しています。さらに、ユーザーは、脆弱性が100%の確率で簡単に悪用される可能性があると付け加えています。

これは、完全にパッチが適用された(2019年5月)Windows 10x86システムでそのまま機能することを確認できます。以前はSYSTEMとTrustedInstallerのみによって完全に制御されていたファイルが、制限されたWindowsユーザーによって完全に制御されるようになりました。

迅速に動作し、私のテストでは100%の時間です。 pic.twitter.com/5C73UzRqQk

—ウィル・ドーマン(@wdormann) 2019年5月21日

それでも十分ではない場合、ハッカーはWindowsにさらに4つの未公開のゼロデイバグがあることをほのめかしました。そのうちの3つはローカル権限昇格につながり、4つ目は攻撃者がサンドボックスセキュリティを回避できるようにします。言うまでもなく、Microsoftはまだエクスプロイトを認めており、パッチを発行していません。これは基本的に、Windows10ユーザーがこの特定の脆弱性のセキュリティ修正を待つ必要があることを意味します。

タグ ウィンドウズ

![[修正]プレックスで「このライブラリの読み込み中に予期しないエラーが発生しました」](https://jf-balio.pt/img/how-tos/61/there-was-an-unexpected-error-loading-this-library-plex.png)