MySQL

ハッカーの専用グループが、MySQLデータベースのかなり単純ですが永続的な検索を実行しています。脆弱なデータベースは、ランサムウェアのインストールの対象になります。データベースにリモートでアクセスする必要があるMySQLサーバー管理者は、特に注意する必要があります。

ハッカーはインターネット上で一貫した検索を実行しています。これらのハッカーは、中国にいると考えられており、MySQLデータベースを実行しているWindowsサーバーを探しています。グループは明らかに次のことを計画しています これらのシステムをGandCrabランサムウェアに感染させる 。

ランサムウェアは、ファイルの真の所有者を締め出し、デジタルキーを介して送信するために支払いを要求する洗練されたソフトウェアです。興味深いことに、サイバーセキュリティ会社は、Windowsシステムで実行されているMySQLサーバーを攻撃して、特にランサムウェアに感染させる脅威アクターをこれまで見たことがありません。言い換えれば、ハッカーが脆弱なデータベースやサーバーを探しに行き、悪意のあるコードをインストールすることはめったにありません。一般的に観察される通常の慣行は、検出を回避しようとしている間にデータを盗もうとする体系的な試みです。

Windowsシステムで実行されている脆弱なMySQLデータベースを探してインターネット上をクロールする最新の試みは、ソフォスの主任研究員であるAndrewBrandtによって発見されました。 Brandtによると、ハッカーはSQLコマンドを受け入れるインターネットアクセス可能なMySQLデータベースをスキャンしているようです。検索パラメータは、システムがWindowsOSを実行しているかどうかを確認します。そのようなシステムを見つけると、ハッカーは悪意のあるSQLコマンドを使用して、公開されたサーバーにファイルを配置します。感染が成功すると、後日、GandCrabランサムウェアをホストするために使用されます。

これらの最新の試みは、ソフォスの研究者が、いくつかある可能性のあるリモートサーバーまでさかのぼることができたために懸念されています。明らかに、サーバーには、HTTPファイルサーバーの一種であるHFSと呼ばれるサーバーソフトウェアを実行するオープンディレクトリがありました。このソフトウェアは、攻撃者の悪意のあるペイロードの統計を提供しました。

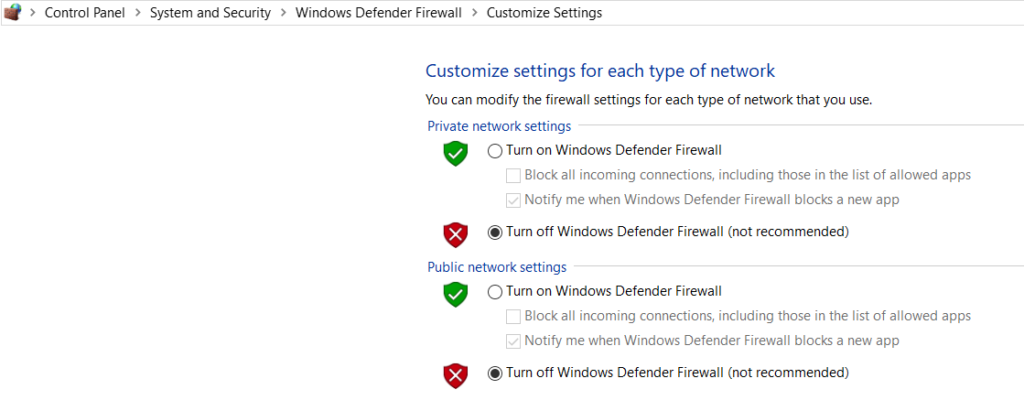

Brandt氏は、調査結果について詳しく説明し、次のように述べています。「サーバーは、MySQLハニーポットのダウンロード(3306-1.exe)を見たサンプルの500回以上のダウンロードを示しているようです。ただし、3306-2.exe、3306-3.exe、および3306-4.exeという名前のサンプルは、そのファイルと同じです。合計すると、このサーバーに配置されてから5日間で800近くのダウンロードがあり、オープンディレクトリに他の(約1週間前の)GandCrabサンプルが2300以上ダウンロードされています。したがって、これは特に大規模または広範囲にわたる攻撃ではありませんが、データベースサーバーのポート3306のファイアウォールを突き抜けて、外部からアクセスできるようにしたMySQLサーバー管理者にとって深刻なリスクをもたらします。」

経験豊富なMySQLサーバー管理者がサーバーを誤って構成したり、最悪の場合、データベースをパスワードなしで残したりすることはめったにないことに注意してください。しかしながら、 そのような例は珍しいことではありません 。どうやら、永続的なスキャンの目的は、パスワードなしで誤って構成されたシステムまたはデータベースを日和見的に悪用しているようです。