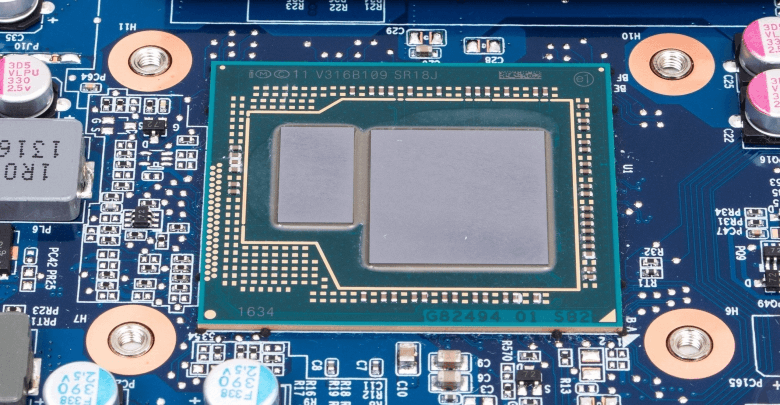

Intel、ExtremeTech

多くの組織が火曜日に問題のパッチを迅速にリリースしようとしたときに、CVE-2018-3665と見なされるIntel関連のセキュリティの脆弱性が大きな反響を呼びました。詳細はまだ発表されていませんが、昨夜と午後遅くに発表された情報によると、6月11日から14日の間にアップデートをインストールしなくても、一部のユーザーは実際にはすでに安全である可能性があります。

一部のIntelチップが提供するレイジーFP状態復元機能は、ユーザーが2つの異なるアプリケーション間で変更するたびに悪用される可能性があります。適切な保存と復元の代わりにこの命令を使用するオペレーティングシステムソフトウェアは、理論的にはデータの漏えいを引き起こす可能性があります。

Intelのエンジニアは、アプリケーションを切り替えるときに、開発者がLazyFP手法ではなくEagerFPを使用することを推奨しました。幸いなことに、GNU / Linuxの最新バージョンはこの脆弱性の影響を受けません。

カーネルバージョン4.9以降を実行している人は、侵害されたプロセッサを使用している場合でも、データを流出させることはできません。 Linuxのセキュリティ専門家は、以前のバージョンのカーネルへの修正を移植するために取り組んできました。これは、大多数のユーザーを確実に保護するために不可欠です。ほとんどのディストリビューションのユーザーは古いカーネルを使用している可能性があるため、問題を修正するには更新が必要です。

セキュリティの専門家は、ユーザーがオペレーティングシステムの最新バージョンを実行している場合にのみ、他の一部のUnix実装も影響を受けないと感じています。たとえば、「3665」はDragonflyBSDまたはOpenBSDの最新のスピンには影響しません。エンジニアはまた、Red Hat Enterprise Linux 7のユーザーは、kernel-altパッケージを使用している限り影響を受けないと述べましたが、標準のRHEL7のユーザーは更新する必要があります。

彼らの代表者はまた、AMD機器を搭載したハードウェア上でRHELを実行しているマシンは影響を受けないと述べました。開発者は、パラメータとして「eagerfpu = on」を使用して古いプロセッサでLinuxカーネルを起動するユーザーは、すでに問題を軽減していると述べています。

インストールが「3665」に対して脆弱であっても、悪意のあることが実際に発生することを意味するわけではありません。そのためには、悪意のあるソフトウェアをその中に埋め込む必要があります。その場合、その感染は、実行中にアプリケーションが別のアプリケーションに切り替えられるたびに、少量のデータしか削除できません。それでも、ユーザーは、この問題の深刻さを考慮して、将来の問題を防ぐために更新することをお勧めします。

タグ インテル Linuxのセキュリティ