ウィンドウズ10

Windows 10の最新版、つまりv1903とv1909には、サーバーメッセージブロック(SMB)プロトコルを悪用するために使用できる悪用可能なセキュリティの脆弱性が含まれています。 SMBv3サーバーおよびクライアントは、正常に侵害され、任意のコードの実行に使用される可能性があります。さらに懸念されるのは、セキュリティの脆弱性がいくつかの簡単な方法を使用してリモートで悪用される可能性があるという事実です。

Microsoftは、Microsoft Server Message Block 3.1.1(SMB)プロトコルの新しいセキュリティの脆弱性を認識しています。同社は以前、今週のパッチ火曜日の更新中に誤って詳細を漏らしたようです。ザ・ 脆弱性はリモートで悪用される可能性があります SMBサーバーまたはクライアントでコードを実行します。基本的に、これはRCE(リモートコード実行)のバグです。

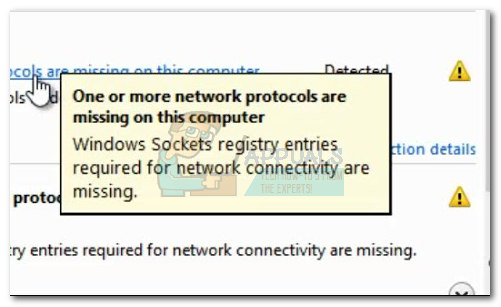

マイクロソフトは、SMBv3内のセキュリティの脆弱性を確認しています。

で セキュリティアドバイザリ 昨日公開されたMicrosoftは、この脆弱性はWindows10とWindowsServerのバージョン1903と1909に影響を与えると説明しました。しかし、同社はこの欠陥がまだ悪用されていないことをすぐに指摘しました。ちなみに、同社はCVE-2020-0796のタグが付けられたセキュリティの脆弱性に関する詳細を漏らしたと報じられています。しかし、そうしている間、会社は技術的な詳細を公開しませんでした。 Microsoftは、バグを説明する短い要約を提供しただけです。同社のアクティブプロテクションプログラムの一部であり、バグ情報に早期アクセスできる同じ複数のデジタルセキュリティ製品会社を取り上げて、情報を公開しました。

CVE-2020-0796 –「ワーム可能な」SMBv3の脆弱性。

すごい…

pic.twitter.com/E3uPZkOyQN

-MalwareHunterTeam(@malwrhunterteam) 2020年3月10日

SMBv3のセキュリティバグにはまだパッチの準備ができていないことに注意することが重要です。マイクロソフトが最初にこの脆弱性のパッチをリリースすることを計画していたが、リリースできなかったため、業界のパートナーやベンダーの更新に失敗した可能性があることは明らかです。これにより、セキュリティの脆弱性が公開されましたが、これはまだ実際に悪用される可能性があります。

攻撃者はSMBv3セキュリティの脆弱性をどのように悪用できますか?

詳細はまだ明らかにされていませんが、Windows 10バージョン1903、Windows Server v1903(Server Coreインストール)、Windows 10 v1909、およびWindows Server v1909(Server Coreインストール)を実行しているコンピューターシステムが影響を受けます。ただし、WindowsOSの以前のイテレーションも脆弱である可能性が非常に高いです。

MicrosoftのSMBv3実装の重大なバグが、不思議な状況で公開されました。 https://t.co/8kGcNEpw7R

— Zack Whittaker(@zackwhittaker) 2020年3月11日

マイクロソフトは、SMBv3セキュリティの脆弱性の基本的な概念と種類について説明し、次のように述べています。「SMBサーバーに対する脆弱性を悪用するために、認証されていない攻撃者が特別に細工したパケットを標的のSMBv3サーバーに送信する可能性があります。 SMBクライアントに対する脆弱性を悪用するには、認証されていない攻撃者が悪意のあるSMBv3サーバーを構成し、ユーザーにそれに接続するように説得する必要があります。」

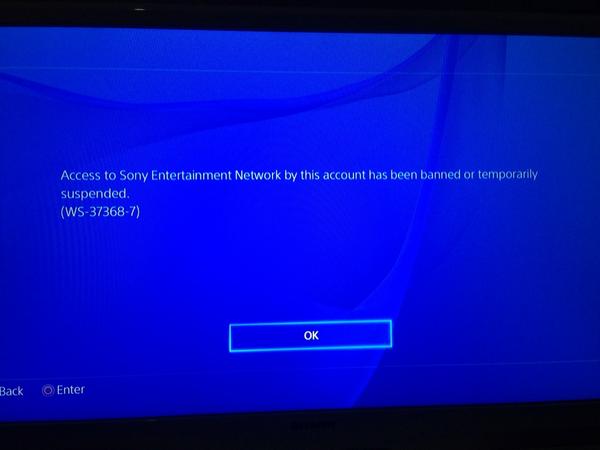

詳細はほとんどわかりませんが、専門家によると、SMBv3のバグにより、リモートの攻撃者が脆弱なシステムを完全に制御できる可能性があります。さらに、セキュリティの脆弱性もワーム可能である可能性があります。言い換えると、攻撃者は侵害されたSMBv3サーバーを介して攻撃を自動化し、複数のマシンを攻撃する可能性があります。

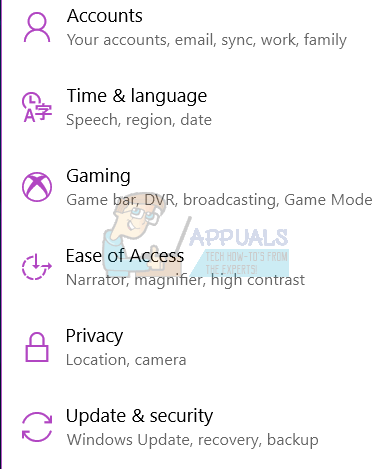

Windows OSおよびSMBv3サーバーを新しいセキュリティの脆弱性から保護する方法は?

Microsoftは、SMBv3内にセキュリティの脆弱性が存在することを認めている可能性があります。ただし、同社はこれを保護するためのパッチを提供していません。ユーザーは 攻撃者を防ぐためにSMBv3圧縮を無効にする SMBサーバーに対する脆弱性を悪用することから。 PowerShell内で実行する簡単なコマンドは次のとおりです。

Set-ItemProperty -Path“ HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 1 -Force

SMBv3セキュリティの脆弱性に対する一時的な保護を元に戻すには、次のコマンドを入力します。

Set-ItemProperty -Path“ HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 0 -Force

多くの企業は脆弱ではありません #SMBv3 CVE-2020-0796、彼らはまだWindows XP / 7とServer2003 / 2008を実行しています。 #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

-CISOwithHoodie(@SecGuru_OTX) 2020年3月11日

この方法は包括的ではなく、攻撃者を遅らせたり、思いとどまらせたりするだけであることに注意することが重要です。 Microsoftは、ファイアウォールとクライアントコンピュータのTCPポート「445」をブロックすることをお勧めします。 「これは、企業の境界外から発生する攻撃からネットワークを保護するのに役立ちます。影響を受けるポートを企業の境界でブロックすることは、インターネットベースの攻撃を回避するための最善の防御策です」とMicrosoftはアドバイスしました。

タグ ウィンドウズ ウィンドウズ10