Windows10セキュリティアップデートKB4465065およびKB4346084-Microsoft

マイクロソフトは、Windows 10Spectreバリアント用のいくつかの新しい緩和策の更新をリリースしました。これらのアップデートは、Spectreのセキュリティの脆弱性、つまりRSRE、SSB、L1ターミナルの障害に対処します。

変更ログは、Microsoftが今回次の3つの主要な脆弱性に対処することを決定したことを示唆しています。

- Spectre Variant 3a(CVE-2018-3640:「不正なシステムレジスタ読み取り(RSRE)」)

- Spectre Variant 4(CVE-2018-3639:「投機的ストアバイパス(SSB)」)

- L1TF(CVE-2018-3620、CVE-2018-3646:「L1ターミナル障害」)

これらのアップデートは、Intelデバイス専用にリリースされていることに注意してください。更新は2018年8月に最初にユーザーに公開されましたが、最近のリリースには、次の場所で確認できるいくつかの追加の機能強化が含まれています。

KB4465065 – Windows10バージョン1809

KB4346084 – Windows10バージョン1803

KB4346085 – Windows10バージョン1709

KB4346086 – Windows10バージョン1703

KB4346087 – Windows10バージョン1607

RSRE、SSB、L1ターミナルの障害とは何ですか?

不正なシステムレジスタの読み取り

これは、バリアント3aとしても知られている別の攻撃方法です。攻撃者は、サイドチャネルキャッシュを使用して、いくつかのシステムレジスタ状態の値を変更します。投機的実行メソッド。この脆弱性の結果として、カーネルのアドレス空間配置のランダム化保護が攻撃者によってバイパスされます。 3aバリアントの方法では機密性の高いユーザーデータを公開することはできませんが、攻撃者が一部のデータ構造の物理アドレスを公開する可能性があります。

L1ターミナル障害

L1ターミナル障害は、CPUレベル1データキャッシュから秘密情報を抽出する別のタイプのハードウェアセキュリティの脆弱性です。この脆弱性により、Centaur、AMD、その他のIntel以外のベンダーなど、さまざまなIntelプロセッサが影響を受けています。この脆弱性により、悪意のあるアプリケーションがオペレーティングシステムのメモリまたはアプリケーションデータのデータ値を変更する可能性があります。

投機的ストアバイパス

Speculative Store Bypassは基本的にハードウェアのセキュリティの脆弱性であり、MeltdownやSpectreのセキュリティの脆弱性とまったく同じように機能します。 Intelによると、ユーザーがこの脆弱性の影響を受ける可能性は低くなります。 Spectreバリアント1および2を軽減する機能を備えたウェブブラウザを使用している場合は、バリアント4に対する部分的な保護が期待できます。Intelは、バリアントを処理するマイクロコードパッチを(今後数週間で)リリースする準備が整っています。 4.4。

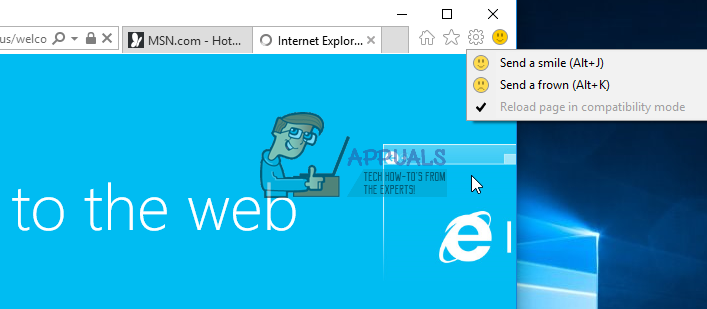

脆弱性に対する完全な保護を確実にするために、ユーザーはWindowsのSpectre軽減を有効にする必要があります クライアント およびWindows サーバ 。

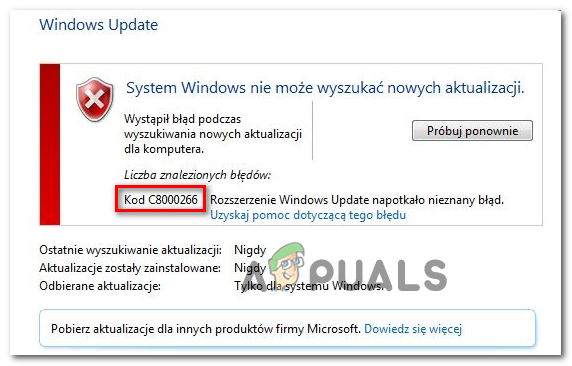

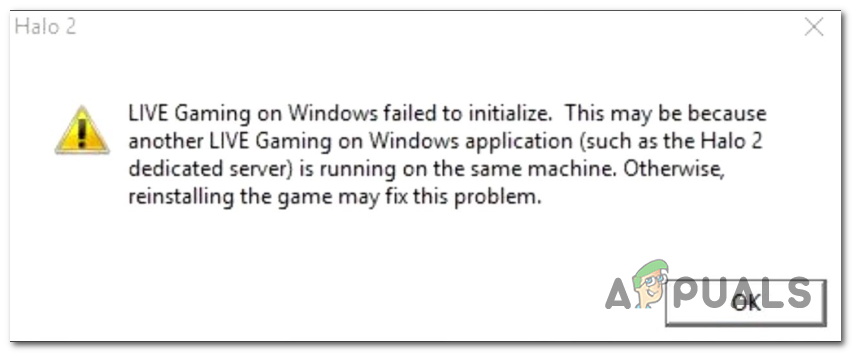

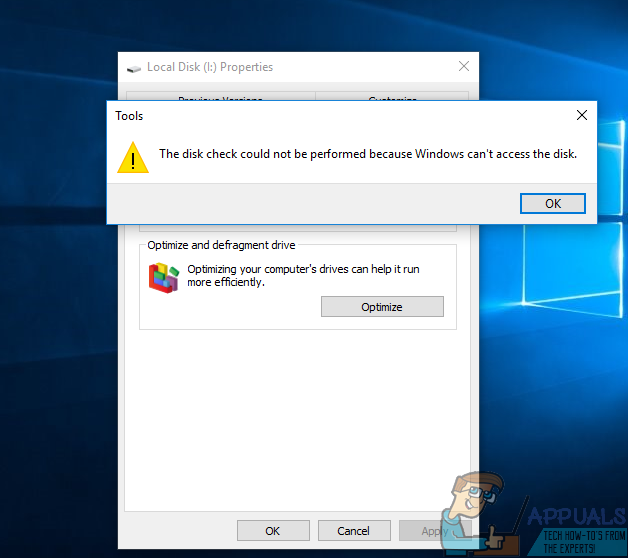

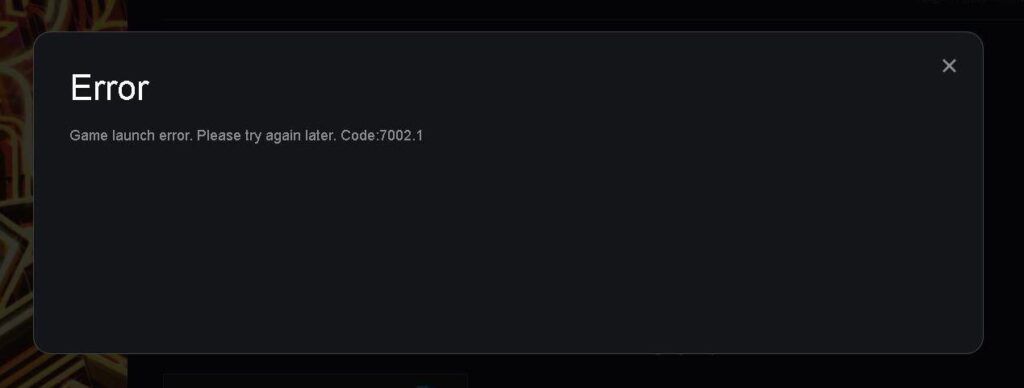

アップデートに既知の問題はありますか?

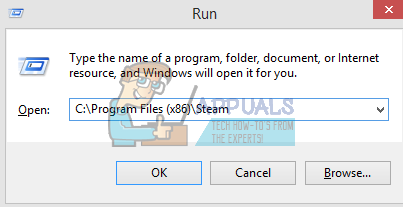

ありがたいことに、Microsoftは今回既知の問題をリストしていません。理想的には、インストール中にユーザーが技術的な問題に直面することはなく、アップデートはスムーズにインストールされることが期待されます。これらのアップデートは、から直接インストールできます。 MicrosoftUpdateカタログ 。一部のユーザーにはいくつかの例外が予想される場合があります。あなたがその1人である場合は、次のリリースで修正できるように、これらの問題をMicrosoftに報告してください。

タグ ウィンドウズ