ウィンドウズ10

マイクロソフトは2つの深刻なパッチをリリースしました セキュリティの脆弱性 Windows10コーデックライブラリにあります。これらの修正は予定外の更新の一部であり、必須です。これらは、RCE(リモートコード実行)機能を使用して2つのセキュリティ上の欠陥に対処します。この欠陥は、Windows10クライアントとサーバーの両方のバージョンに影響します。

Microsoftは、最近発見された2つのセキュリティ問題に関する詳細をWindowsコーデックライブラリで公開しました。セキュリティの抜け穴は、ライブラリが「メモリ内のオブジェクトを処理する」方法で見つかりました。重要および重要としてリストされているセキュリティの脆弱性により、リモートの攻撃者が被害者のコンピュータを完全に制御できる可能性があります。

マイクロソフトは、RCEの可能性で「重大」と「重要」のタグが付けられた2つのセキュリティ脆弱性を静かに修正します。

Microsoftは、セキュリティの問題が「 CVE-2020-1425 」と「 CVE-2020-1457 「。これらのセキュリティ上の欠陥は、2つの最も一般的なイメージコーデック「HEIF」と「HEVC」の内部に存在していました。同社は、この脆弱性を、重大度が「重大」および「重要」のリモートコード実行の脆弱性と定義しました。

Microsoftは、Windows 10の緊急アップデートをリリースしました。リモートコード実行の脆弱性は、MicrosoftWindowsコーデックライブラリがメモリ内のオブジェクトを処理する方法に存在します。 (CVE-2020-1425)(CVE-2020-1457)。

https://t.co/1vExGBTQ5V

-セルジオシルバ(@CisoSersilva) 2020年7月1日

安全でないバージョンは、Windows 10バージョン1709以降、Windows 10オペレーティングシステムに含まれており、一部のWindowsServerバージョンでも検出される可能性があります。さらに、この欠陥は、32ビット、64ビット、およびARMバージョンを含む、v1709以降にリリースされたWindows10のすべてのバージョンに存在していました。 Windows 10 Serverの場合、影響を受けるバージョンはWindows Server2019およびWindowsServerバージョン2004Coreのインストールでした。

マイクロソフトは、セキュリティ上の欠陥が実際に悪用されていないことを保証します。言い換えれば、同社は、悪意のある機関がセキュリティ上の欠陥を利用できるようになる前に、脆弱性に対処してパッチを適用したと主張しています。ちなみに、これらのセキュリティの抜け穴は簡単に悪用できると報告されています。攻撃者は、特別に細工された画像ファイルを作成し、それをターゲットシステムで開いて、脆弱性を悪用する必要がありました。

Windowsコーデックライブラリのセキュリティ欠陥に対する安全保護はありませんが、途中で必須の更新が必要です。

セキュリティリスクに対する回避策や軽減策はありませんでした。ただし、Microsoftが、問題を修正し、将来の潜在的なエクスプロイトからシステムを保護するためにWindows10およびWindows10 Serverデバイスにインストールする必要がある更新プログラムを作成したため、これらは必要ありませんでした。

#Microsoft 緊急アップデートを静かにプッシュして、重大で重要なRCEの欠陥を修正しました。 #ウィンドウズ コーデックライブラリ。 https://t.co/ZC997YFTM2

— Threatpost(@threatpost) 2020年7月1日

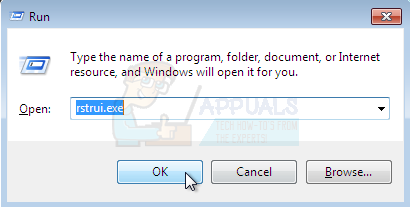

マイクロソフトは、セキュリティ上の欠陥に対処するために、定期的または予定外の更新をプッシュしました。更新プログラムは、Microsoftストアの更新プログラムを通じてデバイスにプッシュされます。同社は、更新プログラムはWindows 10デバイスに自動的に到着し、OSユーザーはその点に関して何もする必要がないと述べています。管理者は、Microsoft Storeアプリケーションを手動で開き、[メニュー]> [ダウンロードと更新]を選択し、[更新の取得]ボタンをクリックして、更新の手動チェックを実行できます。これにより、パッチのインストールが迅速に追跡されます。

タグ マイクロソフト