IBM、オークリッジ国立研究所

IBMのエンタープライズセキュリティツールの1つであるIBMData Risk Manager(IDRM)内の複数のセキュリティ上の欠陥が、サードパーティのセキュリティ研究者によって明らかにされたと報告されています。ちなみに、ゼロデイセキュリティの脆弱性はまだ正式に認められておらず、IBMによるパッチの適用に成功していることは言うまでもありません。

リモートコード実行(RCE)機能の可能性がある、少なくとも4つのセキュリティの脆弱性を発見した研究者は、実際に利用可能であると報告されています。研究者は、IBMにアプローチし、IBMのData Risk Managerセキュリティ仮想アプライアンス内のセキュリティ欠陥の詳細を共有しようとしたと主張していますが、IBMはそれらを認めることを拒否し、その結果、パッチが適用されていないようです。

IBMはゼロデイセキュリティ脆弱性レポートの受け入れを拒否しますか?

IBM Data Risk Managerは、データの検出と分類を提供するエンタープライズ製品です。プラットフォームには、組織内の情報資産に基づくビジネスリスクに関する詳細な分析が含まれています。言うまでもなく、プラットフォームは、同じものを使用するビジネスに関する重要で機密性の高い情報にアクセスできます。侵害された場合、プラットフォーム全体がスレーブになり、ハッカーがさらに多くのソフトウェアやデータベースに簡単にアクセスできるようになります。

セキュリティ研究者は4つのゼロデイを開示します #vulnerabilities これは、IBMの1つであるIBM Data Risk Manager(IDRM)に影響を与えます。 #enterprisesecurity ツール。 #サイバーセキュリティ https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

--David De Sousa(@DavidDeSDrumond) 2020年4月21日

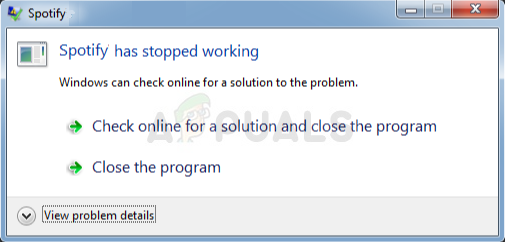

英国のアジャイル情報セキュリティのPedroRibeiroは、IBM Data Risk Managerのバージョン2.0.3を調査し、合計4つの脆弱性を発見したと報告されています。欠陥を確認した後、リベイロはカーネギーメロン大学のCERT / CCを通じてIBMへの開示を試みました。ちなみに、IBMはHackerOneプラットフォームを運用しています。これは基本的に、このようなセキュリティの弱点を報告するための公式チャネルです。ただし、RibeiroはHackerOneユーザーではなく、明らかに参加したくなかったため、CERT / CCを試してみました。不思議なことに、IBMは次のメッセージで欠陥を認めることを拒否しました。

「」 この製品はお客様が支払う「強化された」サポートのみを対象としているため、このレポートを評価し、脆弱性開示プログラムの範囲外であるとして終了しました。 。これは私たちのポリシーで概説されています https://hackerone.com/ibm 。このプログラムに参加する資格を得るには、レポートを送信する前の6か月以内に、IBM Corporation、IBM子会社、またはIBMクライアントのセキュリティー・テストを実行する契約を結んでいない必要があります。 「」

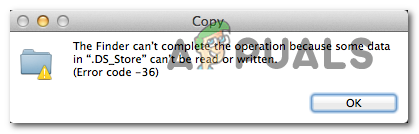

無料の脆弱性レポートが拒否されたと報告された後、 研究者は、4つの問題についてGitHubに詳細を公開しました 。研究者は、レポートを公開する理由は、IBMIDRMを使用する企業を作るためであると確信しています。 セキュリティ上の欠陥を認識している 攻撃を防ぐために緩和策を講じることを許可します。

IBM IDRMのゼロデイセキュリティの脆弱性とは何ですか?

4つのうち、3つのセキュリティ上の欠陥を一緒に使用して、製品のルート権限を取得できます。この欠陥には、認証バイパス、コマンドインジェクションの欠陥、安全でないデフォルトパスワードが含まれます。

認証バイパスにより、攻撃者はAPIの問題を悪用して、Data Risk Managerアプライアンスに任意のセッションIDとユーザー名を受け入れさせ、別のコマンドを送信してそのユーザー名の新しいパスワードを生成できます。攻撃の悪用に成功すると、基本的にWeb管理コンソールにアクセスできるようになります。これは、プラットフォームの認証または許可されたアクセスシステムが完全にバイパスされ、攻撃者がIDRMへの完全な管理アクセス権を持っていることを意味します。

https://twitter.com/sudoWright/status/1252641787216375818

管理者アクセスにより、攻撃者はコマンドインジェクションの脆弱性を利用して任意のファイルをアップロードできます。 3番目の欠陥が最初の2つの脆弱性と組み合わされると、認証されていないリモートの攻撃者がIDRM仮想アプライアンスのルートとしてリモートコード実行(RCE)を実行し、完全なシステム侵害につながる可能性があります。 IBMIDRMの4つのゼロデイセキュリティ脆弱性の要約:

- IDRM認証メカニズムのバイパス

- 攻撃がアプリ上で独自のコマンドを実行できるようにするIDRMAPIの1つのコマンドインジェクションポイント

- ハードコードされたユーザー名とパスワードの組み合わせ a3user / idrm

- リモートハッカーがIDRMアプライアンスからファイルをダウンロードできるようにするIDRMAPIの脆弱性

それが十分に損害を与えない場合、研究者は認証をバイパスして悪用する2つのMetasploitモジュールに関する詳細を明らかにすることを約束しました リモートコード実行 そして 任意のファイルのダウンロード 欠陥。

IBM IDRM内にセキュリティの脆弱性が存在するにもかかわらず、次の可能性があることに注意することが重要です。 同じものをうまく利用することはかなりスリムです 。これは主に、IBM IDRMをシステムにデプロイしている企業が、通常、インターネットを介したアクセスを妨げているためです。ただし、IDRMアプライアンスがオンラインで公開されている場合、攻撃はリモートで実行される可能性があります。さらに、企業の内部ネットワーク上のワークステーションにアクセスできる攻撃者は、IDRMアプライアンスを乗っ取る可能性があります。侵害に成功すると、攻撃者は他のシステムの資格情報を簡単に抽出できます。これらにより、攻撃者は会社のネットワーク上の他のシステムに横方向に移動できる可能性があります。

タグ IBM