マイクロソフト

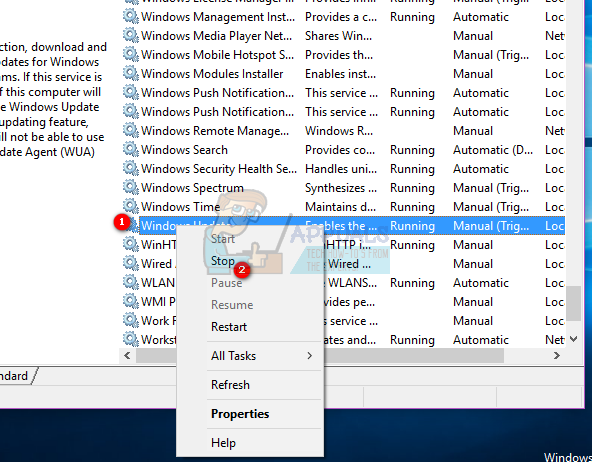

のX-XSS保護機能 マイクロソフトエッジ ブラウザは、2008年の導入以来、システムに対するクロスサイトスクリプティング攻撃を防ぐために導入されています。MozillaFirefoxの開発者や数人のアナリストなど、テクノロジー業界の一部は、Mozillaがこの機能を組み込むことを拒否していることを批判しています。そのブラウザは、より統合されたクロスブラウジング体験への期待を捨て、GoogleChromeとMicrosoft独自のInternetExplorerはこの機能を実行し続けており、Microsoftからはまだそうではないことを示す声明は出ていません。 2015年以降、Microsoft Edge X-XSS保護フィルターは、X-XSSスクリプトが有効になっているかどうかに関係なく、Webページでのこのようなコードクロス試行をフィルター処理するように構成されていますが、かつてはデフォルトでGarethHeyesによって発見されました PortSwigger Microsoft Edgeブラウザーで無効になっていますが、Microsoftがこの変更の責任を主張していないため、バグが原因であると彼は考えています。

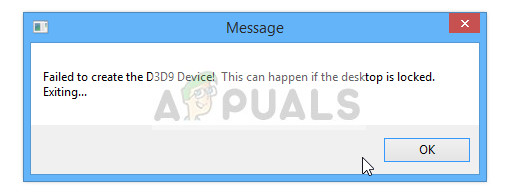

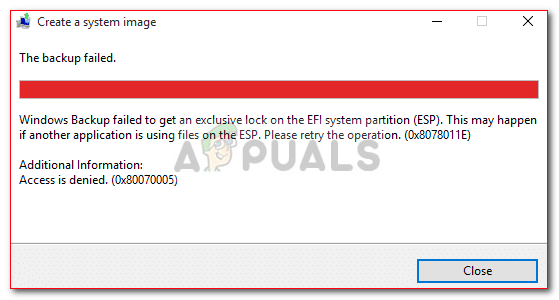

オフスクリプトとオンスクリプトのバイナリ言語では、ブラウザが「X-XSS-Protection:0」をレンダリングするヘッダーをホストしている場合、クロスサイトスクリプティング防御メカニズムは無効になります。値を1に設定すると、有効になります。 「X-XSS-Protection:1; mode = block」は、Webページが前方に移動するのを完全にブロックします。 Heyesは、値がデフォルトで1に設定されているはずなのに、MicrosoftEdgeブラウザーでは0に設定されているように見えることを発見しました。ただし、これはMicrosoftのInternetExplorerブラウザには当てはまらないようです。この設定を逆にしようとすると、ユーザーがスクリプトを1に設定すると、スクリプトは0に戻り、機能はオフのままになります。 Microsoftはこの機能について発表しておらず、Internet Explorerは引き続きサポートしているため、これは、Microsoftが次のアップデートで解決すると予想されるブラウザのバグの結果であると結論付けることができます。

クロスサイトスクリプティング攻撃は、信頼できるWebページが悪意のあるサイドスクリプトをユーザーに転送するときに発生します。 Webページは信頼されているため、このような悪意のあるファイルが転送されないように、サイトのコンテンツはフィルタリングされません。これを防ぐ主な方法は、すべてのWebページのブラウザでHTTPTRACEが無効になっていることを確認することです。ハッカーが悪意のあるファイルをWebページに保存している場合、ユーザーがそのファイルにアクセスすると、HTTP Traceコマンドが実行されてユーザーのCookieが盗まれ、ハッカーはこのCookieを使用してユーザーの情報にアクセスし、デバイスをハッキングする可能性があります。ブラウザ内でこれを防ぐために、X-XSS-Protection機能が導入されましたが、アナリストは、このような攻撃はフィルタ自体を悪用して、探している情報を取得できると主張しています。ただし、多くのWebブラウザーは、最も基本的な種類のXSSフィッシングを防止するための最初の防御線としてこのスクリプトを維持し、フィルター自体がもたらす脆弱性にパッチを適用するためのより高度なセキュリティ定義を組み込んでいます。

![[修正]カスタムアクションのJavascript / VBScriptランタイムにアクセスできませんでした(2738エラー)](https://jf-balio.pt/img/how-tos/61/could-not-access-javascript-vbscript-run-time.jpg)