MikroTik。

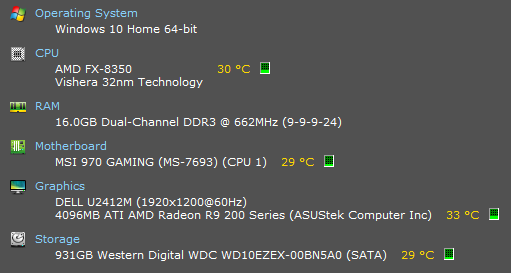

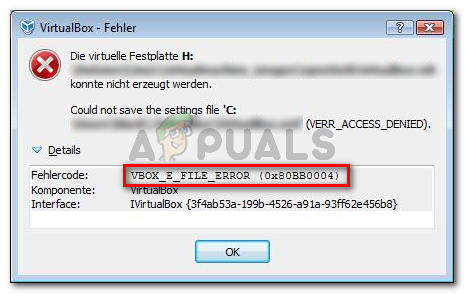

小規模なWebサイトの侵害であった可能性があるのは、大規模なクリプトジャック攻撃であることが判明しました。 Trustwaveのセキュリティ研究者であるSimonKeninは、RSA Asia 2018で、サイバー犯罪者と悪意のある活動のための暗号通貨の使用についての講演から戻ってきました。それを偶然と呼びますが、彼のオフィスに戻った直後に、彼はCoinHiveの大規模な急増に気づき、さらに調査したところ、それがMikroTikネットワークデバイスに特に関連しており、ブラジルを強くターゲットにしていることがわかりました。ケニンがこの出来事の調査をさらに深く掘り下げたとき、彼は70,000を超えるMikroTikデバイスがこの攻撃で悪用されたことを発見しました。その数はその後200,000に増加しました。

CoinHiveを使用してブラジルでMikroTikデバイスをShodanで検索すると、70,000件以上の結果が得られました。SimonKenin/ Trustwave

「これは奇妙な偶然かもしれませんが、さらに調べてみると、これらのデバイスはすべて同じCoinHiveサイトキーを使用していることがわかりました。つまり、最終的にはすべて1つのエンティティの手に渡ります。これらのデバイスで使用されているCoinHiveサイトキーを探したところ、攻撃者は実際に主にブラジルに集中していることがわかりました。」

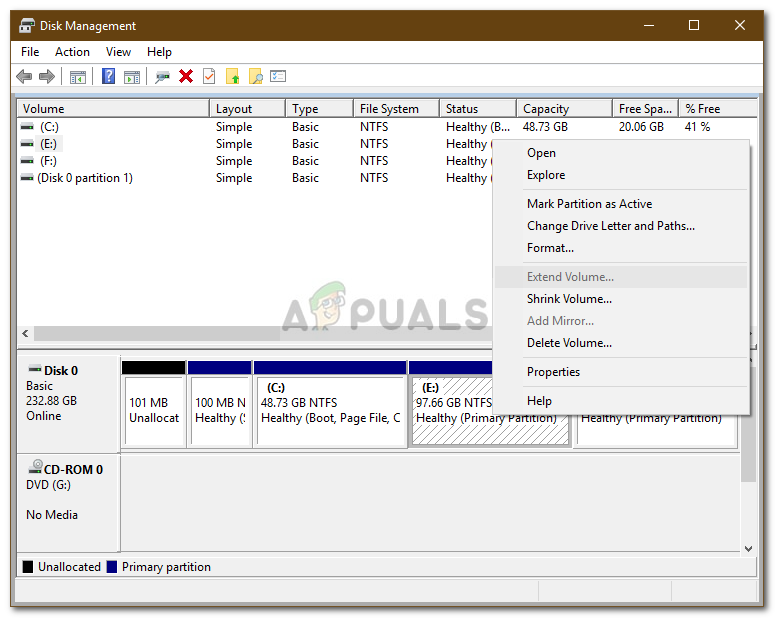

CoinHiveサイトキーのShodan検索は、すべてのエクスプロイトが同じ攻撃者に譲歩していることを示しました。サイモンケニン/トラストウェーブ

ケニンは当初、攻撃がMikroTikに対するゼロデイエクスプロイトであると疑っていましたが、後に攻撃者がルーターの既知の脆弱性を悪用してこのアクティビティを実行していることに気付きました。この脆弱性は登録され、セキュリティリスクを軽減するために4月23日にパッチが発行されましたが、ほとんどのそのような更新と同様に、リリースは無視され、多くのルーターが脆弱なファームウェアで動作していました。ケニンは、世界中で数十万のそのような古いルーターを発見しました。彼が発見した数万はブラジルにありました。

以前は、この脆弱性により、ルーター上で悪意のあるリモートコードを実行できることが判明していました。ただし、この最新の攻撃では、このメカニズムを使用して「ユーザーがアクセスしたすべてのWebページにCoinHiveスクリプトを挿入する」ことで、これをさらに一歩進めました。ケニンはまた、攻撃者が攻撃の残忍性を高める3つの戦術を採用したことにも言及しました。 CoinHiveスクリプトに裏打ちされたエラーページが作成され、ユーザーがブラウジング中にエラーに遭遇するたびにスクリプトが実行されました。これに加えて、このスクリプトは、MikroTikルーターの有無にかかわらず個別のWebサイトへの訪問者に影響を与えました(ただし、ルーターはそもそもこのスクリプトを挿入する手段でした)。攻撃者は、すべてのhtmlページにCoinHiveを挿入するようにプログラムされたMiktoTik.phpファイルを利用していることも判明しました。

多くのインターネットサービスプロバイダー(ISP)がMikroTikルーターを使用して、企業に大規模なWeb接続を提供しているため、この攻撃は、自宅の無防備なユーザーを標的にするのではなく、大規模な攻撃を仕掛ける高レベルの脅威と見なされています。大企業や企業に打撃を与えます。さらに、攻撃者はルーターに「u113.src」スクリプトをインストールして、後で他のコマンドやコードをダウンロードできるようにしました。これにより、ハッカーはルーターを介したアクセスストリームを維持し、元のサイトキーがCoinHiveによってブロックされた場合にスタンバイ代替スクリプトを実行できます。

ソース TrustWave

![[修正]プリンターはドキュメントを反転した配色で印刷し続ける](https://jf-balio.pt/img/how-tos/61/printer-keeps-printing-documents-an-inverted-color-scheme.png)