今週初め、SandboxEscaperというユーザー名でアクセスするTwitterのユーザーが、MicrosoftのWindowsオペレーティングシステムを悩ませているゼロデイローカル特権昇格の脆弱性に関する情報をソーシャルメディアプラットフォームのフィードに投稿しました。ユーザーのSandboxEscaperには、概念実証と、GitHubWebサイトリファレンスを介してリンクされた投稿も含まれています。 コンセプトの証明 詳細に。

ユーザーが投稿した情報によると、ローカル特権昇格の脆弱性は、MicrosoftWindowsのタスクスケジューラが使用するAdvancedLocal Procedure Call(ALPC)インターフェイスに存在します。この脆弱性を悪用すると、悪意のある攻撃者に、悪用されたデバイス上のシステムのローカルユーザー権限を取得する権利が付与される可能性があります。

ユーザーのツイートを続けると、現時点では、この脆弱性に対する回避策をリリースしたベンダーはないようです。また、SandboxEscaperによるTwitterでの脆弱性の議論と、Kevin Beaumontなどの他のセキュリティ研究者による検証にもかかわらず、この脆弱性はベンダーによって正式に解決されておらず、さらなる調査のためにCVE識別ラベルを受け取っていないようです。および公開情報のリリース。 CVEドメインで処理されていないという事実にもかかわらず、この脆弱性はCVSS 3.0スケールでランク付けされており、リスクは中程度であり、迅速な対応が必要です。

Windowsにはタスクスケジューラを介したエンドユーザー->システム権限昇格のバグがあります。また誰かが雇う @SandboxEscaper 。 https://t.co/TArOrY0YGV

—有権者登録(@GossiTheDog) 2018年8月27日

マイクロソフトはこの問題に関する修正、公式アップデート、またはアドバイザリをまだリリースしていませんが、マイクロソフトの広報担当者は同社が脆弱性を認識していることを確認し、マイクロソフトは「影響を受けるアドバイスをできるだけ早く積極的に更新する」と付け加えました。リスクのある脆弱性に対して迅速かつスマートな修正を提供したMicrosoftの実績を考えると、すぐに更新が期待できます。

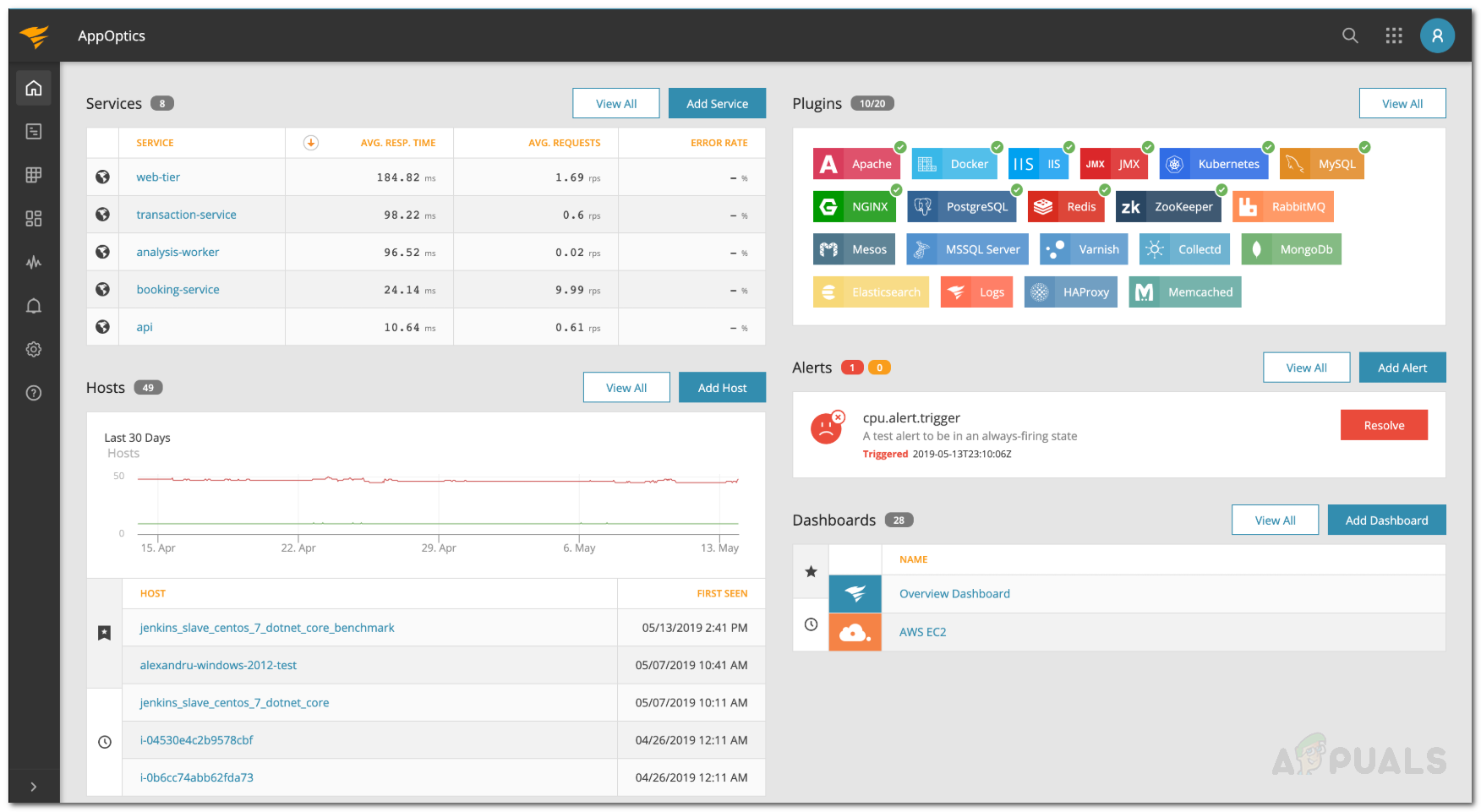

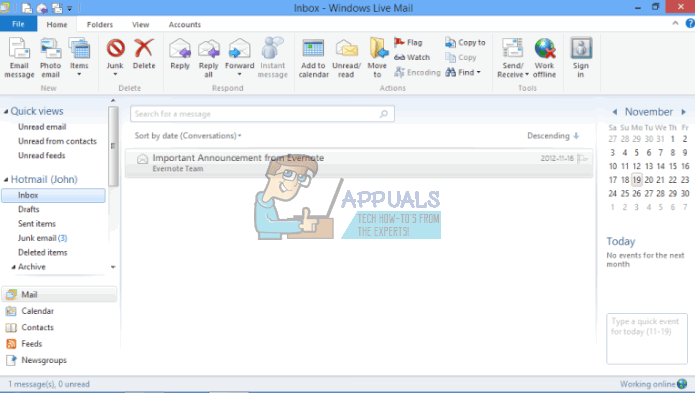

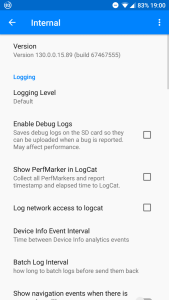

ただし、0patchは、影響を受けるユーザーが必要に応じて実装できる脆弱性のマイクロパッチをリリースしました。マイクロパッチは、完全に更新された64ビットWindows10バージョン1803および64ビットWindowsServer 2016で動作します。このマイクロパッチを取得するには、0patchエージェントインストーラーをダウンロードして実行し、アカウントでサービスにサインアップしてから、必要に応じて利用可能なマイクロパッチ更新をダウンロードする必要があります。あなたのシステムの。ダウンロードページには、この最新のタスクスケジューラの脆弱性マイクロパッチも含まれています。 0patchは、マイクロパッチが一時的な修正であり、脆弱性の永続的な解決策としてMicrosoftからの公式リリースを探す必要があることを警告しています。

驚いたことに、SandboxEscaperはTwitterから完全に消え、彼のアカウントはすぐにメインストリームフィードから消えました。 情報 ゼロデイWindowsエクスプロイトに関して投稿されました。ユーザーは現在Twitterに戻っているようです(またはソーシャルメディアサイトで変動しているようです)が、この問題に関する新しい情報は共有されていません。

タグ マイクロソフト ウィンドウズ