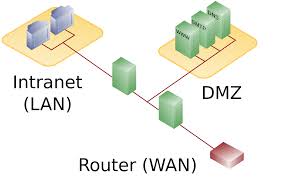

コンピュータセキュリティでは、DMZ(境界ネットワークと呼ばれることもあります)は、組織の外部向けサービスを含み、より大きな信頼できないネットワーク(通常はインターネット)に公開する物理的または論理的なサブネットワークです。 DMZの目的は、組織のローカルエリアネットワーク(LAN)にセキュリティの層を追加することです。外部の攻撃者は、ネットワークの他の部分ではなく、DMZ内の機器にのみアクセスできます。この名前は、軍事行動が許可されていない国民国家間の領域である「非武装地帯」という用語に由来しています。

ネットワーク上にファイアウォールと非武装地帯(DMZ)を設置するのは一般的な方法ですが、半セキュリティという漠然とした考えを除いて、多くの人、ITプロフェッショナルでさえ、その理由をよく理解していません。

独自のサーバーをホストするほとんどの企業は、ネットワークの境界に配置されたDMZを使用してネットワークを運用し、通常、外界とインターフェイスするシステムの半信頼領域として別のファイアウォールで運用します。

なぜそのようなゾーンが存在し、どのような種類のシステムまたはデータがそれらに含まれるべきですか?

真のセキュリティを維持するには、DMZの目的を明確に理解することが重要です。

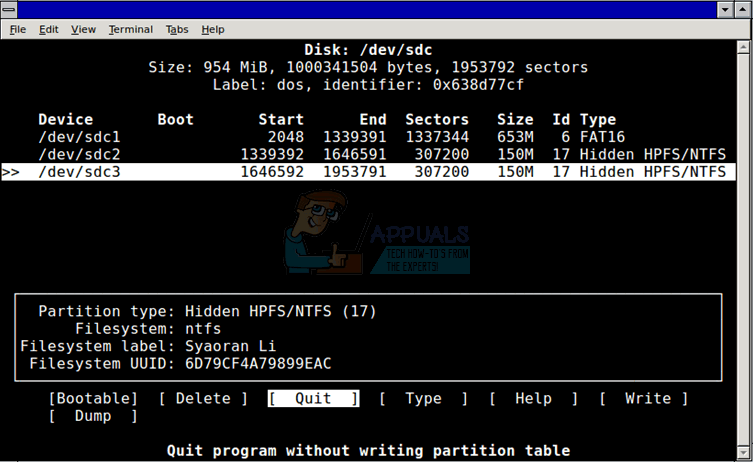

ほとんどのファイアウォールはネットワークレベルのセキュリティデバイスであり、通常はアプライアンスまたはネットワーク機器と組み合わせたアプライアンスです。これらは、ビジネスネットワークの重要なポイントでアクセス制御のきめ細かい手段を提供することを目的としています。 DMZは、内部ネットワークとインターネットから分離されているが、両方に接続されているネットワークの領域です。

DMZは、インターネットにアクセスできる必要があるシステムをホストすることを目的としていますが、内部ネットワークとは異なる方法でアクセスできます。ネットワークレベルでのインターネットへの可用性の程度は、ファイアウォールによって制御されます。アプリケーションレベルでのインターネットへの可用性の程度は、実際にはWebサーバー、オペレーティングシステム、カスタムアプリケーション、および多くの場合データベースソフトウェアの組み合わせであるソフトウェアによって制御されます。

DMZは通常、インターネットおよび内部ネットワークからの制限付きアクセスを許可します。内部ユーザーは通常、DMZ内のシステムにアクセスして、情報を更新したり、そこで収集または処理されたデータを使用したりする必要があります。 DMZは、インターネットを介した情報へのパブリックアクセスを許可することを目的としていますが、その方法は限られています。しかし、インターネットへの露出と独創的な人々の世界があるため、これらのシステムが危険にさらされる可能性があるというリスクが常に存在します。

侵害の影響は2つあります。1つは、公開されたシステムに関する情報が失われる(つまり、コピー、破壊、または破損する)可能性があること、もう1つは、システム自体が機密性の高い内部システムへのさらなる攻撃のプラットフォームとして使用される可能性があることです。

最初のリスクを軽減するために、DMZは、制限されたプロトコル(たとえば、通常のWebアクセスの場合はHTTP、暗号化されたWebアクセスの場合はHTTPS)を介したアクセスのみを許可する必要があります。次に、システム自体を慎重に構成して、アクセス許可、認証メカニズム、慎重なプログラミング、場合によっては暗号化による保護を提供する必要があります。

Webサイトまたはアプリケーションが収集および保存する情報について考えてください。これは、SQLインジェクション、バッファオーバーフロー、不正なアクセス許可などの一般的なWeb攻撃によってシステムが侵害された場合に失われる可能性があるものです。

2番目のリスクを軽減するために、DMZシステムは、内部ネットワークのより深いシステムから信頼されるべきではありません。言い換えると、一部の内部システムはDMZシステムについて知っているかもしれませんが、DMZシステムは内部システムについて何も知らないはずです。さらに、DMZアクセス制御では、DMZシステムがネットワークへの接続を開始できないようにする必要があります。代わりに、DMZシステムへの接続は内部システムによって開始する必要があります。 DMZシステムが攻撃プラットフォームとして侵害された場合、DMZシステムに表示されるシステムは他のDMZシステムのみである必要があります。

IT管理者と事業主は、インターネット上で公開されているシステムに発生する可能性のある損害の種類と、DMZなどの保護のメカニズムと方法を理解することが重要です。所有者と管理者は、ツールとプロセスがそれらのリスクをどれだけ効果的に軽減するかをしっかりと把握している場合にのみ、受け入れる意思のあるリスクについて情報に基づいた決定を下すことができます。

読んだ3分