Mozilla Foundation

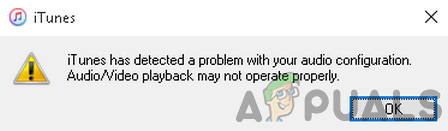

Thunderbird 52.9のリリースにより、開発者は多くの重大なセキュリティ上の欠陥を修正できるようになりました。そのため、ユーザーはこれらの脆弱性のいずれにも該当しないようにアップグレードする必要があります。 Thunderbirdはメールを読むときにスクリプトを無効にするため、通常、これらのほとんどに悩まされることはありません。ただし、ブラウザのようなコントロールには潜在的なリスクがあり、組織がこれらの問題のいずれも実際に発見されないようにするために多大な時間を費やすほど心配しています。

バッファオーバーフローは常に脆弱性に関するものであり、エラー#CVE-2018-12359の悪用は、この手法に依存して電子メールクライアントの制御を奪っていたでしょう。理論的には、キャンバス要素の高さと幅が動的に移動されたときにキャンバスモジュールをレンダリングするときにオーバーフローが発生する可能性があります。

これが発生した場合、データは通常のメモリ境界の外側に書き込まれ、任意のコードが実行される可能性があります。 ‘12359はバージョン52.9で修正されました。これは、ほとんどのユーザーがアップグレードするのに十分な理由である可能性があります。

もう1つの主要な脆弱性、#CVE-2018-12360は、入力要素が特定の時間に削除されたときに仮想的に発生した可能性があります。これは通常、1つの要素がフォーカスされたときにトリガーされるミューテーションイベントハンドラーによって使用されるメソッドを利用する必要がありました。

‘12360が実際に発生する可能性は比較的低いですが、任意のコードが実行される可能性が十分に高いため、誰かが何かが発生するリスクを冒したくありませんでした。その結果、このエラーには、CSS要素に関連するエラーと、復号化された電子メールからのプレーンテキストリークに関連するエラーにもパッチが適用されています。

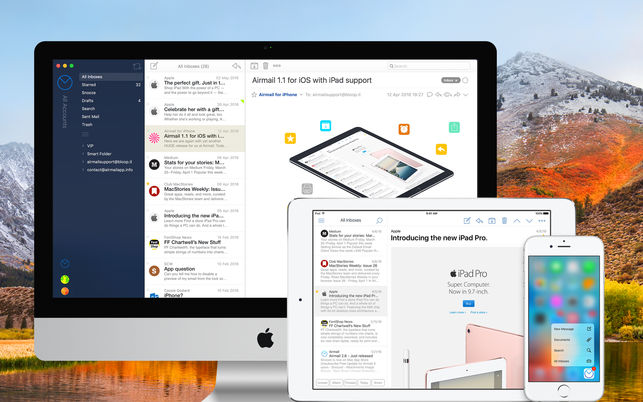

最新バージョンにアップグレードしてこれらのバグ修正を利用したいユーザーは、システム要件についてあまり心配する必要はありません。 Windowsバージョンは、WindowsXPおよびWindowsServer2003と同じくらい古いインストールで動作します。

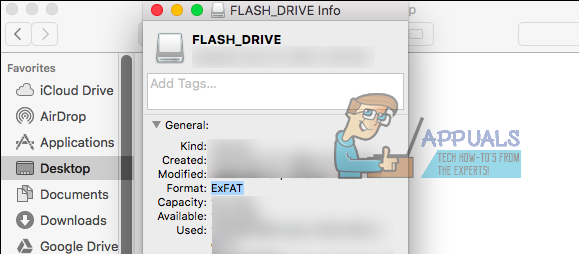

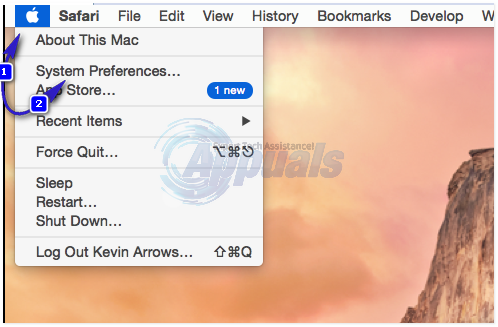

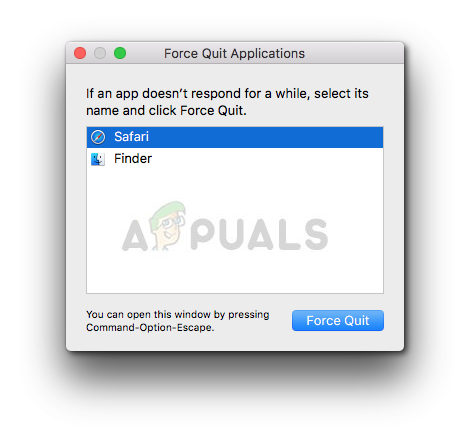

MacユーザーはOSX Mavericks以降で52.9を実行できます。注目すべき依存関係は、GTK + 3.4以降のみであるため、最新のGNU / Linuxディストリビューションを使用しているほとんどの人がアップグレードできるはずです。これらのユーザーは、とにかくすぐに新しいバージョンがリポジトリにあることに気付くかもしれません。

タグ Webセキュリティ