新しいCPUの脆弱性に関する詳細とパッチ

読んだ2分

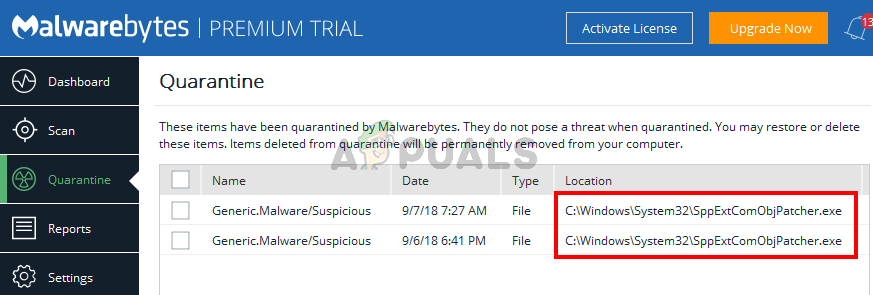

Spectre And Meltdownが最初であり、週を追うごとに新しい脆弱性の確認が得られています。最新のものはGoogleとMicrosoftによって確認されており、Spectre Variant4とMeltdownVariant3aです。 Spectre Variant 4は、投機的ストアバイパスとも呼ばれます。このエクスプロイトにより、ハッカーはCPUの投機的実行メカニズムを使用して情報にアクセスできます。

Meltdown Variant 3aに関する情報は、GoogleのProjectZeroとMicrosoftSecurity ResponseCenterから提供されています。 Cortex-A15、-A57、および-A72ARMコアはこの問題の影響を受けています。 Spectre Variant 4について言えば、影響を受けたプロセッサは多岐にわたります。 Intelからリリースされたドキュメントによると:

CVE-2018-3639 –投機的ストアバイパス(SSB)–バリアント4とも呼ばれます

以前のすべてのメモリ書き込みのアドレスがわかる前に、メモリ読み取りの投機的実行と投機的実行を利用するマイクロプロセッサを備えたシステムでは、サイドチャネル分析を介してローカルユーザーアクセスを持つ攻撃者に情報が不正に開示される可能性があります。

Intelによると、Spectre Variant 4は、使用するエクスプロイトの多くがすでに処理されているため、中程度のセキュリティリスクです。 Intelはさらに次のように述べています。

この緩和策はデフォルトでオフに設定され、お客様はそれを有効にするかどうかを選択できます。ほとんどの業界ソフトウェアパートナーも同様にデフォルトオフオプションを使用することを期待しています。この構成では、パフォーマンスへの影響は確認されていません。有効にすると、クライアント1とサーバー2のテストシステムでのSYSmark(R)2014 SEやSPEC整数レートなどのベンチマークの全体的なスコアに基づいて、約2〜8パーセントのパフォーマンスへの影響が観察されました。

Spectre Variant 4は、Intel CPUだけでなく、AMD、ARM、IBMにも影響を及ぼします。 AMDは、全面的なCPUがブルドーザーの第1世代までずっと影響を受けていることを確認しました。これは良い兆候ではありませんが、幸いにもこれらの問題にパッチを当てることができます。とはいえ、まだ6つの脆弱性については知らされていませんが、来週かそこらで公開する必要があります。

Spectreバリアント4とMeltdownバリアント3aについてどう思うか、そしてこれらの脆弱性の影響を受けるチップを使用している消費者を保護するために何をすべきかを教えてください。

ソース インテル タグ インテル