Coinhive、iMonero

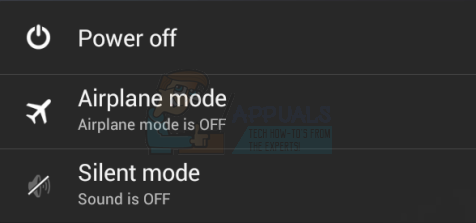

CoinhiveのJavaScript実装は正当な目的で開発されましたが、開発者がサイトコードに埋め込んだと報告するWebセキュリティの専門家が増えているようです。この種の攻撃は、そのように参照したい場合、ユーザーがページにアクセスしているときに、訪問者のCPUを使用してMonero暗号通貨コインをマイニングします。

技術的には、これは、処理能力を有用なタスクから引き離すこと以外に、訪問者のインストールに実際の損害を与えることはありませんが、電力不足のデバイスで深刻なパフォーマンスの問題を引き起こす可能性があります。

インライン広告の代わりにインフォームドコンセントを使用してこの方法を使用しているサイトもあります。この方法は、実行しているプラットフォームに関係なく、JavaScriptコードを解析できるすべてのブラウザに影響を与える可能性があるためです。

それにもかかわらず、ユーザーの同意なしにそうしているいくつかの実装。 4月に発表された英国の国家犯罪対策庁からの報告によると、人気のあるサイトは暗号マイニングを支援するように設計された悪意のあるコードで侵害されています。

早ければ6月15日、東京の朝日新聞通信社は、日本の10都道府県の警察が、訪問したサイトのユーザーに任意のコードを送信した疑いで16人の個人を逮捕したと報じました。

コードで送信されたプログラムの1つはCoinhiveとして識別され、他の容疑者の1人はCoinhiveのコードに似たコードを設計し、特定のサイトのユーザーに送信しました。

調査員は、2017年9月のソフトウェアのリリース以来、Coinhiveの運用を監視していると発表しました。

サイトユーザーが同意を求められなかったため、逮捕されました。それにもかかわらず、Coinhive自体は、適切な同意を得て使用された場合、合法的なプログラムのままです。

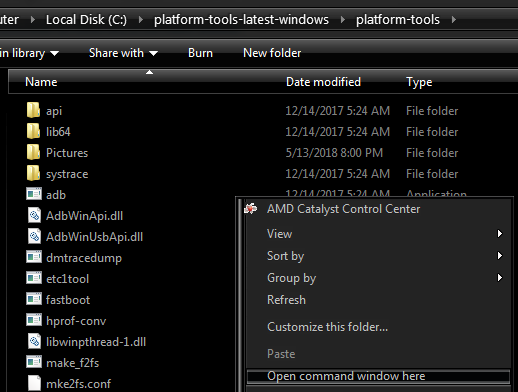

これらの種類の展開は通常、基盤となるオペレーティングシステムやファイルシステムではなく、ブラウザのオンボードJavaScriptエンジンに影響を与えるように見えるため、セキュリティの専門家がそれらの緩和策を考え出すのは難しい場合があります。

ブラウザキャッシュの定期的なクリーニングなどの通常のオンラインセキュリティアドバイスは、埋め込まれたスクリプトが暗号通貨コインをマイニングし続けるリスクを減らすのに役立つ可能性があります。ほとんどの場合、スクリプトは、ユーザーが侵害されたサイトにアクセスしている間、またはユーザーの許可を得てのみ実行できます。

タグ 暗号 Webセキュリティ