オラクル

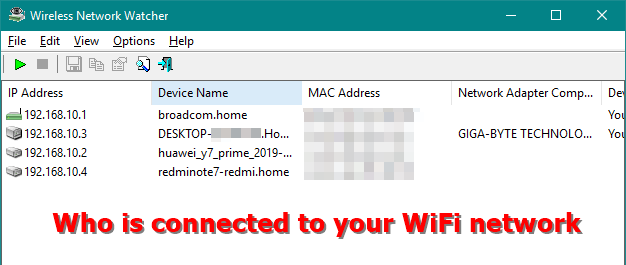

ラベル付けされた2つの脆弱性 CVE-2018-2998 そして CVE-2018-2933 Oracle WebLogicServerを悪用するPulseSecurityのDenisAndzakovicによって発見されました SAML およびWLSコアコンポーネントは、それぞれ、限られた程度でデータにアクセスして変更します。

Oracle WebLogicSAMLサービスプロバイダー認証メカニズム内に2つの脆弱性が発見されました。 XMLコメントをSAMLに挿入する

NameIDタグを使用すると、攻撃者はSAMLサービスプロバイダーに別のユーザーとしてログインするように強制できます。さらに、WebLogicはデフォルト設定で署名付きSAMLアサーションを必要としません。攻撃者は、SAMLアサーションから署名部分を省略することで、任意のSAMLアサーションを作成し、認証メカニズムをバイパスできます。

Denis Andzakovic –パルスセキュリティ

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0は、これらの脆弱性に対して脆弱であることが判明しましたが、他の3つのバージョン(10.3.6.0、12.1.3.0、および12.2.1.2)も影響を受けることが判明しています。

で リスク評価マトリックス Oracleによって公開されたCVE-2018-2998の脆弱性は、SAMLコンポーネントをローカルで悪用することが評価されました。による CVSSバージョン3.0 、この脆弱性には10点満点中5.4点の基本スコアが与えられ、操作のリスク要因は一般的に低いと評価されました。同じ評価で、CVE-2018-2933の脆弱性が評価され、ローカルサーバーデバイスからWLSコアコンポーネントが悪用されました。この脆弱性には、考えられる10点のうち4.9点というわずかに低い基本スコアが与えられました。ID2421480.1のドキュメントが、この脆弱性を軽減するための手順とともに、ユーザー向けにOracleによって公開されました。このドキュメントは、Oracle管理者アカウントがログインするとアクセスできます。

Oracle Security Assertions Markup Language(SAML)は、同じネットワーク上の複数のデバイス間での認証情報の共有を容易にし、単一のデバイスが別のデバイスの一部として機能できるようにするフレームワークについて説明しています。これは、ユーザーの認証と承認を許可します。つまり、ユーザーが正当な資格情報であるかどうか、要求されたアクションを実行するために必要な権限を持っているかどうかです。多くの場合、このプロトコルはユーザーのシングルサインオンをセットアップするために使用され、SAMLプロバイダーはこれらの資格情報を割り当てるサーバーまたは管理者デバイスを管理します。認証および承認されると、XMLでのSAMLアサーションにより、設定されたユーザータスクを完了できます。 SAML 2.0は、2005年以降、コンピュータでのこの認証および承認プロセスの標準として設定されており、Oracle WebLogicServerが作成するアプリケーションで採用されている標準です。

WebLogic Serverのコアコンポーネントで発見された脆弱性と連携して、2つの脆弱性は、WebLogicがデフォルトで署名付きアサーションを必要としないという事実を利用していることがわかりました。脆弱性は、名前IDタグに任意のXMLコメントを挿入することで認証および承認メカニズムを操作し、サーバーはコメントに続く文字列のみを検証するため、SAMLアサーションの署名を無効にすることなく別のユーザーのアカウントへのサインオンを許可します。未満。

攻撃者管理者管理者サーバーの構成設定で、 SingleSignOnServicesMBean.WantAssertionsSigned デフォルトの場合と同様に、属性は無効になっているか不要です。署名は検証されず、認証をバイパスして、任意のユーザーとしてログインできるようにすることができます。ハッカーはこの脆弱性を悪用して、システム内の強力なアカウントにアクセスし、システム設定を妨害したり、データを抽出したり、サーバーを破壊したりする可能性があります。署名を必要としないこのデフォルトのセットアップでは、次のコード(読みやすさのために短縮)は パルスセキュリティ ハッカーが「管理者」としてログインする方法を示します。

REDACTED REDACTED admin WLS_SP urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransportこの脆弱性と一緒に発見された前の脆弱性に対処するために、オラクルはユーザーに、製品のそれぞれのOracleコンポーネントを2018年7月のOracle FusionMiddlewareのクリティカルパッチで更新するように要求しました。

![[修正]このビデオファイルは再生できませんエラーコード224003](https://jf-balio.pt/img/how-tos/56/this-video-file-cannot-be-played-error-code-224003.jpg)

![[修正]ファイルを保護されたビューで開くことができませんでした](https://jf-balio.pt/img/how-tos/02/file-couldn-t-open-protected-view.jpeg)

![リーグ・オブ・レジェンドのダウンロードが遅すぎる[修正]](https://jf-balio.pt/img/how-tos/45/league-legends-downloading-too-slow.jpg)