マイクロソフト

Microsoftは、IntelのCoreおよびXeonプロセッサにおける投機的実行サイドチャネルハードウェアの脆弱性に対処するために、今年の初めから多数のアドバイザリをリリースしました。問題の脆弱性は、すなわちSpectreとMetldownでした。マイクロソフトは、投機的なサイドチャネルの脆弱性に関する別のアドバイザリであるL1ターミナルフォールト(L1TF)をリリースしました。

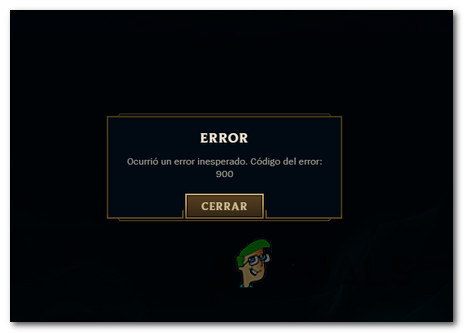

による アドバイザリー リリースされたこのL1ターミナル障害には、3つのCVE識別子が割り当てられています。最初のCVE-2018-3615は、Intel Software Guard Extensions(SGX)のL1TFの脆弱性を示しています。 2番目のCVE-2018-3620は、オペレーティングシステムおよびシステム管理モード(SMM)におけるL1TFの脆弱性を示しています。 3番目のCVE-2018-3646は、Virtual Machine Manager(VMM)のL1TFの脆弱性を示しています。

これらの脆弱性に関連する主なリスクは、サイドチャネルがL1TFの脆弱性を介して悪用された場合、悪意のあるハッカーがリモートおよび仮想的にプライベートデータにアクセスできる可能性があることです。ただし、このようなエクスプロイトでは、攻撃者が問題のデバイスを事前に入手して、目的のデバイスでコードを実行するためのアクセス許可を付与する必要があります。

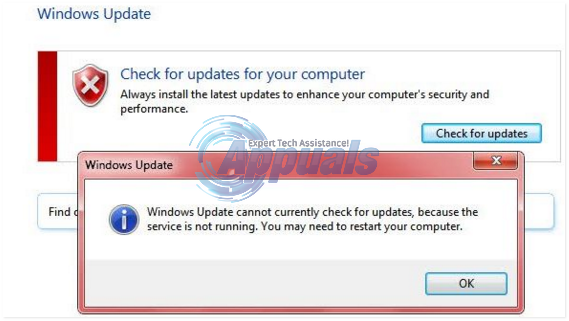

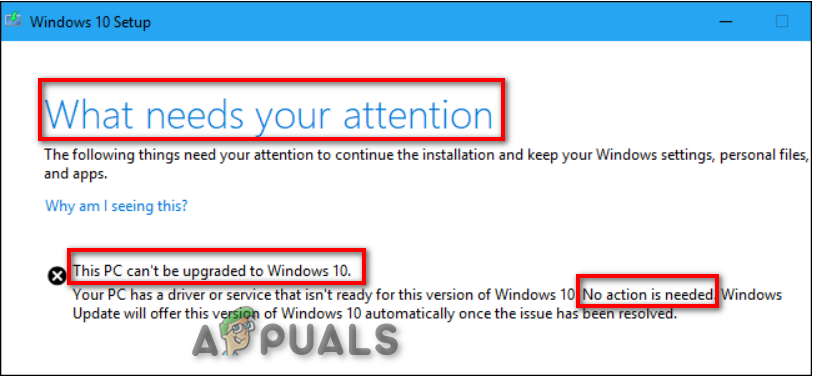

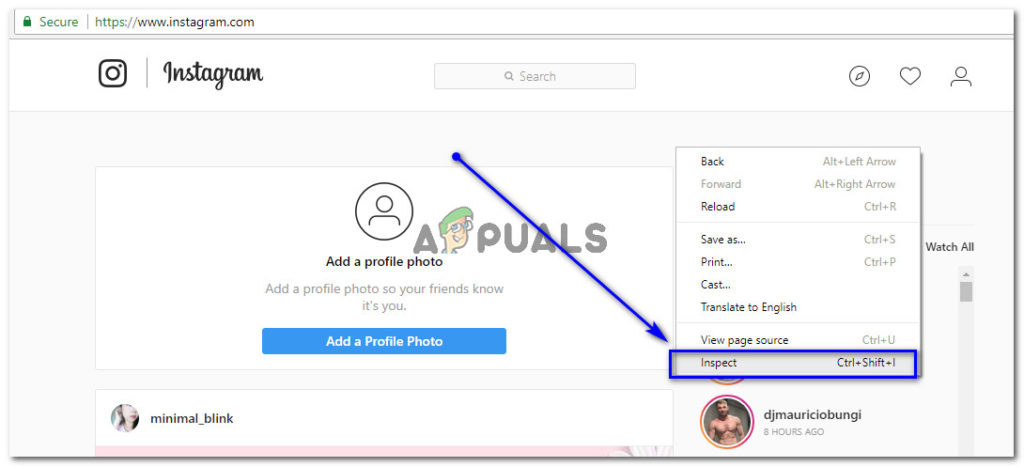

この脆弱性の影響を他のいくつかの同様のエクスプロイトの可能性とともに軽減するために、マイクロソフトは、攻撃者がそのようなアクセスを取得するために管理できる抜け穴とチェーンを標的とする多数のアップデートをリリースしました。 Windowsユーザーは、デバイスを最新の更新で最新の状態に保ち、リリースされたすべてのパッチ、保護、およびファームウェアの更新を適用することをお勧めします。

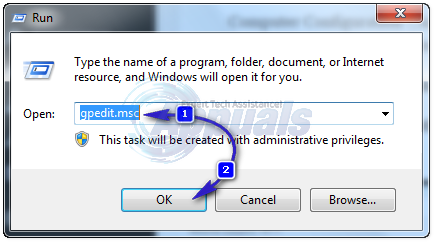

Microsoft Windows OSを採用しているエンタープライズシステムの場合、管理者は、リスクのあるプラットフォームの使用状況と、会社の一般的な使用における統合のレベルについて、ネットワークシステムを調査することをお勧めします。次に、影響のデータを収集するために使用中の特定のクライアントを対象として、ネットワーク上の仮想化ベースのセキュリティ(VBS)をログに記録することをお勧めします。管理者は、脅威のレベルを分析した後、ITインフラストラクチャで採用されている関連するリスクの高いクライアントに関連するパッチを適用する必要があります。

タグ マイクロソフト

![[修正]シムズ4がオリジンで更新されない](https://jf-balio.pt/img/how-tos/85/sims-4-not-updating-origin.png)