ウィンドウズ10

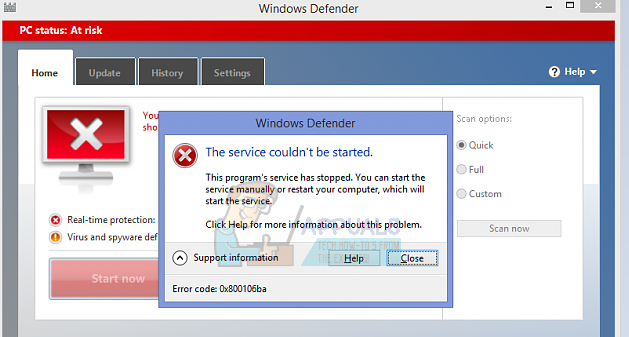

Microsoft Windows OSには、悪意のあるコード作成者によって悪用されている2つのセキュリティの脆弱性があります。新たに発見されたセキュリティ上の欠陥は、リモートコード実行またはRCEに対応しており、Adobe TypeManagerライブラリに存在します。セキュリティバグにより、悪用者は最新のアップデートをインストールした後でも、被害者のコンピュータにリモートでアクセスして制御することができます。まだ利用可能なパッチがないことに注意してください。

マイクロソフトは、完全に更新されたシステムで悪意のあるコードを実行する可能性のある2つのWindowsゼロデイ脆弱性があることを認めています。脆弱性は、WindowsでAdobe Type 1PostScript形式を表示するために使用されているAdobeType ManagerLibraryにあります。 Microsoftは、リスクを軽減し、エクスプロイトにパッチを適用するパッチを開発することを約束しました。ただし、同社は火曜日に予定されているパッチの一部としてパッチをリリースする予定です。ただし、懸念されるWindows OSユーザーには、一時的なものと 簡単な回避策 これらの2つの新しいRCEの脆弱性からシステムを保護します。

マイクロソフトは、限定された標的型攻撃の可能性があるWindowsコード実行の0日間の脆弱性について警告します。

新たに発見された RCEの脆弱性 アドビシステムから利用可能なフォントを管理およびレンダリングするためにさまざまなアプリが使用するWindowsDLLファイルであるAdobeTypeManagerライブラリに存在します。この脆弱性は、Adobe Type 1Postscript形式の悪意を持って作成されたマスターフォントの不適切な処理によって引き起こされる可能性のある2つのコード実行の欠陥で構成されています。攻撃者は、被害者のコンピュータを攻撃するために、ターゲットがドキュメントを開くか、Windowsのプレビューペインで同じものをプレビューする必要があります。言うまでもなく、ドキュメントには悪意のあるコードが含まれています。

⚠️警告!

のすべてのバージョン #Microsoft Windows(7、8.1、10、Server 2008、2012、2016、2019)オペレーティングシステムには、次の2つの新しいフォント解析ライブラリRCEの脆弱性が含まれています。

-クリティカル

-パッチなし

-アクティブなゼロデイ攻撃の下詳細➤ https://t.co/PXfkKFY250 #サイバーセキュリティ pic.twitter.com/USFNpCcQ5t

—ハッカーニュース(@TheHackersNews) 2020年3月23日

マイクロソフトは、実行中のコンピューターが Windows 7 新たに発見されたセキュリティの脆弱性に対して最も脆弱です。同社は、フォント解析のリモートコード実行の脆弱性が、Windows7システムに対する「限定的な標的型攻撃」で使用されていると述べています。 Windows 10システムに関しては、脆弱性の範囲はかなり限られていますが、 アドバイザリーを示した :

「攻撃者がこの脆弱性を悪用する可能性のある方法は複数あります。たとえば、特別に細工されたドキュメントを開くようにユーザーを説得したり、Windowsプレビューペインで表示したりします」とMicrosoftは述べています。 Windows 10、Windows 8.1、およびWindows 7の修正はまだありませんが、同社は次のように説明しています。「サポートされているバージョンのWindows 10を実行しているシステムの場合、攻撃が成功すると、権限と機能が制限されたAppContainerサンドボックスコンテキスト内でのみコードが実行される可能性があります。

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoftは、新たに発見されたセキュリティ上の欠陥の影響の範囲について多くの詳細を提供していません。同社は、エクスプロイトが悪意のあるペイロードを正常に実行しているのか、それとも単に試みているのかを示していません。

Adobe Type Managerライブラリの新しいWindows 0-Day RCEの脆弱性から保護する方法は?

マイクロソフトは、新たに発見されたRCEセキュリティの脆弱性から保護するためのパッチをまだ正式に発行していません。パッチは火曜日のパッチ、おそらく来週に到着する予定です。それまでは、Microsoftは次の回避策の1つ以上を使用することを提案しています。

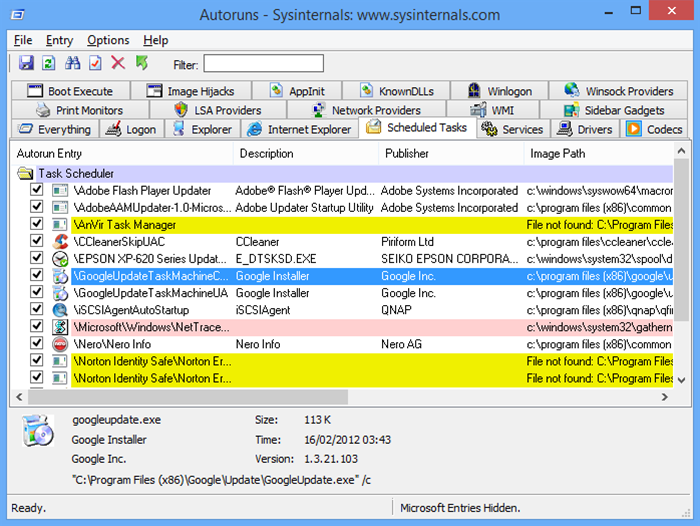

- Windowsエクスプローラーでプレビューペインと詳細ペインを無効にする

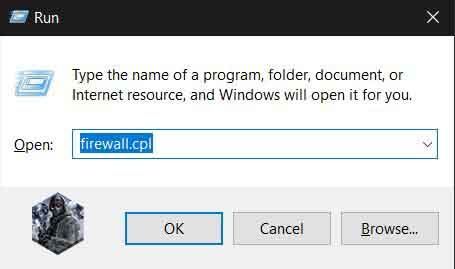

- WebClientサービスの無効化

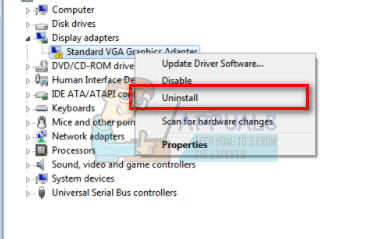

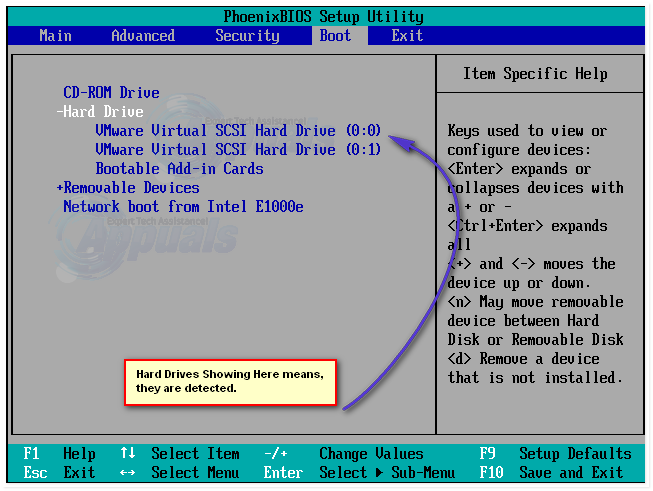

- ATMFD.DLLの名前を変更する(その名前のファイルがあるWindows 10システムの場合)か、レジストリからファイルを無効にします

最初の対策は、WindowsエクスプローラーがOpenTypeフォントを自動的に表示しないようにします。ちなみに、この対策は一部の種類の攻撃を防ぎますが、ローカルの認証されたユーザーが脆弱性を悪用するために特別に細工されたプログラムを実行することを阻止しません。

マイクロソフトは月曜日のセキュリティアドバイザリで、攻撃者はパッチが適用されていないWindowsのゼロデイ欠陥を悪用していると述べた。同社によれば、「限定的な標的型攻撃」は、Windowsのパッチが適用されていないリモートコードエグゼクティブ(RCE)の2つの脆弱性を利用する可能性があります… https://t.co/JHjAgO4sSi 経由 @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

—ショーン・ハリス(@InfoSecHotSpot) 2020年3月24日

WebClientサービスを無効にすると、攻撃者がリモートエクスプロイトを実行するために使用する可能性が最も高いベクトルがブロックされます。この回避策により、ユーザーはインターネットから任意のプログラムを開く前に確認を求められます。それでも、攻撃者が標的のユーザーのコンピューターまたはローカルネットワーク上にあるプログラムを実行する可能性はあります。

最後に提案された回避策は、埋め込みフォントに依存するアプリケーションの表示の問題を引き起こし、OpenTypeフォントを使用すると一部のアプリが機能しなくなる可能性があるため、かなり厄介です。

Windowsに影響を与えるRCEの脆弱性が発見され、Microsoftはその重大度を重大と評価しています。 https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

-ニールミッチェル-ハンター(@polo_nmh) 2020年3月24日

いつものように、Windows OSユーザーは、信頼できないドキュメントを表示するための疑わしい要求に注意するように注意されています。マイクロソフトは恒久的な修正を約束していますが、ユーザーは未確認または信頼できないソースからのドキュメントにアクセスしたり開いたりしないようにする必要があります。

タグ ウィンドウズ