メガ

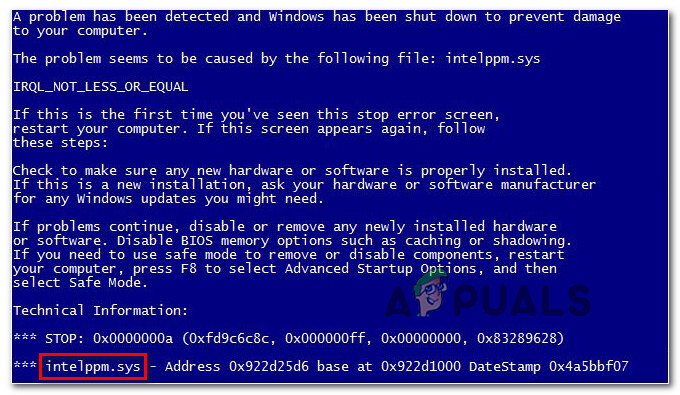

未知の攻撃者が4のGoogleChromeのウェブストアにトロイの木馬のバージョンをアップロードした後、MEGAChromeのトロイの木馬の拡張機能がよりクリーンなバージョン3.39.5に更新されましたth9月の。自動更新またはインストール時に、Chrome拡張機能は、実際の拡張機能では本来必要とされない昇格された権限を要求します。許可が与えられた場合、live.com、amazon.com、github.com、google.com、mymonero.com、myetherwallet.com、idex.market、HTTPPostリクエストなどの他のサイトのサーバーへのリクエストの資格情報を盗み出しました。ウクライナにあります。

この違反が発生してから4時間後、MEGAは即座にアクションを実行し、トロイの木馬の拡張機能をよりクリーンなバージョン3.39.5に更新して、影響を受けたインストールを自動更新しました。この違反により、Googleは5時間後にChromeのウェブストアからこの拡張機能を削除しました。

ザ・ MEGAによる関連ブログ このセキュリティ違反の理由を述べ、Googleにいくらか責任を負わせました。「残念ながら、GoogleはChrome拡張機能でのサイト運営者の署名を禁止することを決定し、Chromeウェブストアにアップロードした後、自動的に署名することにのみ依存しています。これにより、外部への重要な障壁が取り除かれます。妥協。 MEGAsyncとFirefox拡張機能は、私たちによって署名およびホストされているため、この攻撃ベクトルの犠牲になることはありません。私たちのモバイルアプリはApple / Google / Microsoftによってホストされていますが、それらは私たちによって暗号で署名されているため、同様に影響を受けません。」

ブログによると 、このインシデントの時点でMEGA Chrome拡張機能がコンピューターにインストールされていたユーザーのみがこの違反の影響を受け、自動更新が有効になり、追加のアクセス許可が受け入れられました。また、バージョン3.39.4が新しくインストールされた場合、トロイの木馬の拡張機能はユーザーに影響を与えます。ユーザーへのもう1つの重要な注意事項は、MEGAチームによって提供されました。「サイトにアクセスした場合、または直接フォーム送信またはバックグラウンドXMLHttpRequestプロセスを介してPOSTリクエストを介してプレーンテキストの資格情報を送信する別の拡張機能を使用した場合は注意してください( MEGAはそれらの1つではありません)トロイの木馬の拡張機能がアクティブである間、これらのサイトやアプリケーションで資格情報が侵害されたと考えてください。」

ただし、アクセスしているユーザー https://mega.nz Chrome拡張機能がないと影響を受けません。

ブログの最後の部分で、メガ開発者は、この特定の事件のためにユーザーに不便をかけたことをお詫びしました。彼らは、可能な限り、MEGAは、マルチパーティのコードレビュー、暗号化署名、および堅牢なビルドワークフローを備えた厳格なリリース手順を使用したと主張しました。 MEGAはまた、攻撃の性質と、加害者がChromeウェブストアアカウントにアクセスする方法を積極的に調査していると述べました。