インターネットエクスプローラ

MicrosoftWindowsオペレーティングシステムの「デフォルト」WebブラウザであるInternetExplorerは、古くても積極的に使用されているセキュリティ上の欠陥があります。 攻撃者や悪意のあるコード作成者によって積極的に悪用される 。マイクロソフトはIEのゼロデイエクスプロイトを強く認識していますが、現在、緊急セキュリティアドバイザリを発行しています。マイクロソフトはまだ発行または展開していません 緊急セキュリティパッチの更新 InternetExplorerのセキュリティの脆弱性に対処するため。

Internet Explorer内のゼロデイエクスプロイトは、「野生の」攻撃者によって悪用されていると報告されています。簡単に言うと、IEで新たに発見された欠陥が、悪意のあるコードや任意のコードをリモートで実行するために積極的に使用されています。マイクロソフトは、Internet Explorer Webブラウザの新しいゼロデイ脆弱性について何百万ものWindowsOSユーザーに警告するセキュリティ勧告を発行しましたが、懸念されるセキュリティの抜け穴を塞ぐパッチをまだリリースしていません。

Internet Explorerのセキュリティの脆弱性、「中程度」と評価され、実際に悪用されている:

Internet Explorerで新たに発見され、悪用されたと報告されているセキュリティの脆弱性は、正式に次のようにタグ付けされています。 CVE-2020-0674 。ゼロデイエクスプロイトは「中程度」と評価されています。セキュリティの抜け穴は、基本的に、スクリプトエンジンがInternetExplorerのメモリ内のオブジェクトを処理する方法に存在するリモートコード実行の問題です。バグはJScript.dllライブラリを介してトリガーされます。

#darkhotel #0day #exploit

CVE-2020-0674

スクリプトエンジンのメモリ破損の脆弱性に関するマイクロソフトのガイダンス

スクリプトエンジンがInternetExplorerのメモリ内のオブジェクトを処理する方法に、リモートでコードが実行される脆弱性が存在します。 https://t.co/1mbqh1IMDz

— blackorbird(@blackorbird) 2020年1月18日

リモートの攻撃者は、バグを悪用することで、標的のコンピューター上で任意のコードを実行する可能性があります。攻撃者は、脆弱なMicrosoftブラウザで悪意を持って作成されたWebページを開くように説得するだけで、被害者を完全に制御できます。言い換えれば、攻撃者はフィッシング攻撃を展開し、IEを使用してWindows OSユーザーをだまして、マルウェアが混入した汚染されたWebサイトに被害者を導くWebリンクをクリックさせる可能性があります。興味深いことに、この脆弱性は、ユーザー自体が管理者としてログオンしていない限り、管理者権限を付与できません。 マイクロソフトセキュリティアドバイザリ :

「この脆弱性は、攻撃者が現在のユーザーのコンテキストで任意のコードを実行するような方法でメモリを破壊する可能性があります。この脆弱性の悪用に成功した攻撃者は、現在のユーザーと同じユーザー権限を取得する可能性があります。現在のユーザーが管理ユーザー権限でログオンしている場合、脆弱性の悪用に成功した攻撃者が影響を受けるシステムを制御する可能性があります。その後、攻撃者はプログラムをインストールする可能性があります。データの表示、変更、または削除。または、完全なユーザー権限で新しいアカウントを作成します。」

Microsoftは、IEのゼロデイエクスプロイトセキュリティの脆弱性を認識し、修正に取り組んでいます。

Internet Explorerのほぼすべてのバージョンとバリアントが、ゼロデイエクスプロイトに対して脆弱であることに注意する必要があります。影響を受けるWebブラウジングプラットフォームには、Internet Explorer 9、Internet Explorer 10、およびInternet Explorer 11が含まれます。これらのバージョンのIEはすべて、Windows 10、Windows 8.1、Windows7のすべてのバージョンで実行できます。

金曜日です、週末が上陸しました…そして #Microsoft InternetExplorerのゼロデイエクスプロイトについて警告… https://t.co/1bkNhKIDYt #登録簿

—セキュリティニュースボット(@SecurityNewsbot) 2020年1月18日

マイクロソフトはtを持っていますが Windows7への無料サポートを終了しました 、会社はまだです 老化をサポートし、すでに時代遅れ IEWebブラウザ。 Microsoftは、実際の「限定的な標的型攻撃」を認識しており、修正に取り組んでいることを示したと報告されています。ただし、パッチはまだ準備ができていません。言い換えれば、IEで作業する何百万ものWindows OSユーザーは、引き続き脆弱性を保っています。

IEでのゼロデイエクスプロイトから保護するための単純だが一時的な回避策:

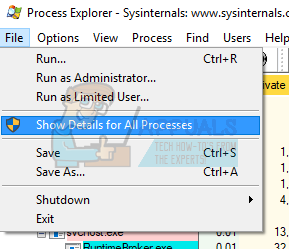

IEの新しいゼロデイエクスプロイトから保護するためのシンプルで実行可能なソリューションは、JScript.dllライブラリの読み込みを防ぐことに依存しています。つまり、IEユーザーは、ライブラリがメモリにロードされないようにして、手動でブロックする必要があります。 この脆弱性の悪用 。

IEのゼロデイエクスプロイトが積極的に悪用されているため、IEを使用するWindowsOSユーザーは指示に従う必要があります。 JScript.dllへのアクセスを制限するには、ユーザーはWindowsシステムで管理者権限を使用して次のコマンドを実行する必要があります。 TheHackerNews 。

32ビットシステムの場合:

takeown / f%windir% system32 jscript.dll

cacls%windir% system32 jscript.dll / E / P全員:N

64ビットシステムの場合:

takeown / f%windir% syswow64 jscript.dll

cacls%windir% syswow64 jscript.dll / E / P全員:N

takeown / f%windir% system32 jscript.dll

cacls%windir% system32 jscript.dll / E / P全員:N

Microsoftは、パッチをまもなく展開することを確認しています。上記のコマンドを実行するユーザーは、いくつかのWebサイトが不規則に動作したり、ロードに失敗したりする可能性があります。パッチが利用可能になったら、おそらくWindows Updateを介して、ユーザーは次のコマンドを実行して変更を元に戻すことができます。

32ビットシステムの場合:

cacls%windir% system32 jscript.dll / E / R全員

タグ インターネットエクスプローラ64ビットシステムの場合:

cacls%windir% system32 jscript.dll / E / R全員

cacls%windir% syswow64 jscript.dll / E / R全員