MITMWEBインターフェース。 MITMProxy

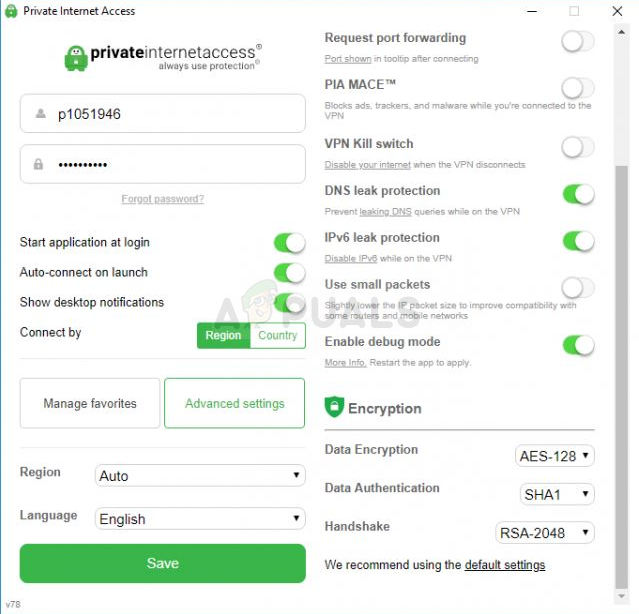

ザ・ CVE-2018-14505 MitmproxyのWebベースのユーザーインターフェイスであるmitmwebで発見された脆弱性にラベルが付けられました。この脆弱性は、プラハのJosef Gajdusekが最初に遭遇し、mitmwebインターフェイスでのDNS再バインドに対する保護の欠如により、悪意のあるWebサイトがデータにアクセスしたり、scriptsconfigオプションを設定してファイルシステム上で任意のPythonスクリプトをリモートで実行したりする可能性があると説明しました。

概念実証もGajdusekから提供され、エクスプロイトの可能性を示しました。

この概念実証は、TravisOrmandyによる別の密接に関連する一般的な概念実証に基づいていました。

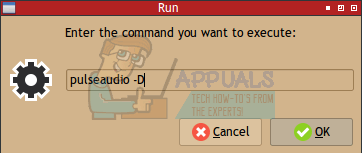

これをすぐに軽減する最善の方法は、ホスト名を「(localhost | d + 。 d + 。 d + 。 d +)」と一致させて、ユーザーがアクセスしながらDNS再バインドの脆弱性を回避できるようにすることです。他のホストからのmitmwebも同様です。より永続的なソリューションでは、Webインターフェイスがパスワードで保護され、webbrowser.open呼び出しにアクセストークンを渡す、jupyterスタイルのソリューションを採用する必要があります。ホストヘッダーベースのホワイトリストを実装して、デフォルトでローカルホストまたはIPアドレスへのアクセスを許可する同じ効果を実現することもできます。サポートするipv6 コード DNSの再バインドに対する保護を改善するために、この脆弱性がCVE MITREに登録されたことに応じて、mitmproxy開発者と博士課程の学生であるMaximilianHilsによって作成されました。