中

ルール大学ボーフムの研究者:Dennis Felsch、Martin Grothe、Jorg Schwenk、およびオポーレ大学の研究者:AdamCzubakとMarcinSzymanekは、シスコなどの多くのネットワーキング企業で使用されている脆弱なIPSecIKE実装に対する暗号攻撃の可能性を発見しました。 Huawei、ZyXel、およびClavister。研究者たちは彼らの研究に関する論文を発表しており、今週中にボルチモアで開催されるUSENIXセキュリティシンポジウムで攻撃の概念実証を発表する予定です。

調査によると 公開 、IKE実装のさまざまなバージョンとモードで同じキーペアを使用する 「プロトコル間の認証バイパスにつながる可能性があり、攻撃者による被害者のホストまたはネットワークのなりすましを可能にします。」 研究者たちは、これが機能する方法はそれであると説明しました 「私たちは、RSA暗号化ナンスが認証に使用されるIKEv1モードでBleichenbacherオラクルを悪用します。このエクスプロイトを使用して、これらのRSA暗号化ベースのモードを解除し、さらにIKEv1とIKEv2の両方でRSA署名ベースの認証を解除します。さらに、PSK(事前共有キー)ベースのIKEモードに対するオフライン辞書攻撃について説明します。これにより、IKEで利用可能なすべての認証メカニズムがカバーされます。」

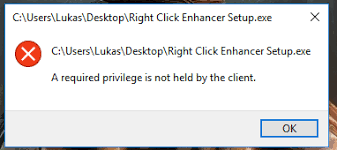

この脆弱性は、ベンダーのデバイスでの復号化の失敗に起因しているようです。これらの失敗は、RSA暗号化ナンスを使用して意図的な暗号文をIKEv1デバイスに伝達するために悪用される可能性があります。攻撃者がこの攻撃の実行に成功した場合、攻撃者はフェッチされた暗号化されたナンスにアクセスできる可能性があります。

この脆弱性とリスクのあるネットワーク会社の機密性を考慮して、ネットワーク会社のいくつかは、この問題を処理するパッチをリリースしたか、危険な認証プロセスを製品から完全に削除しました。影響を受けた製品は、CiscoのIOSおよびIOS XEソフトウェア、ZyXelのZyWALL / USG製品、およびClavisterとHuaweiのファイアウォールでした。これらのテクノロジー企業はすべて、自社の製品に直接ダウンロードしてインストールするためのそれぞれのファームウェアアップデートをリリースしています。