WordPress。オーダーランド

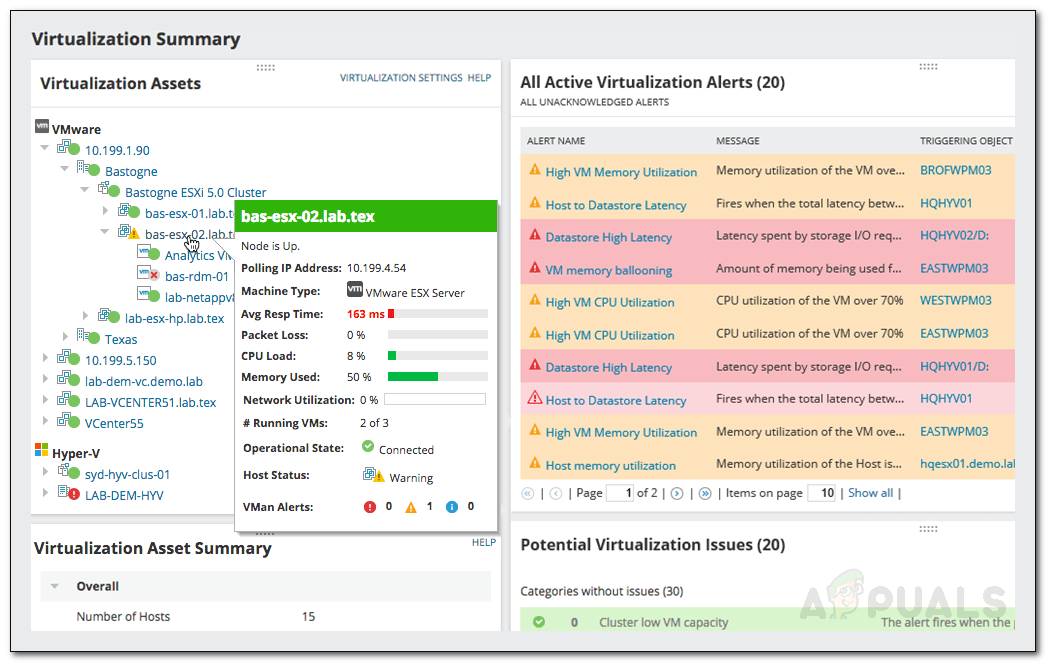

クロスサイトスクリプティング(XSS)の脆弱性が、DefenseCode ThunderScanを使用したシステムの定期的なセキュリティチェック中に、Gwolle Guestbook CMSプラグイン、Strong Testimonialsプラグイン、およびSnazzyMapsプラグインの3つのWordPressプラグインで発見されました。 Gwolle Guestbookプラグインの40,000以上のアクティブなインストール、Strong Testimonialsプラグインの50,000以上のアクティブなインストール、およびSnazzy Mapsプラグインの60,000以上のアクティブなインストールにより、クロスサイトスクリプティングの脆弱性により、ユーザーは管理者にアクセス権を与えるリスクがあります。悪意のある攻撃者、そして一度行われると、攻撃者に悪意のあるコードを視聴者と訪問者にさらに広めるためのフリーパスを与えます。この脆弱性は、DefenseCodeアドバイザリIDで調査されています DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (それぞれ)そして、3つの面すべてに中程度の脅威をもたらすと判断されました。リストされているWordPressプラグインのPHP言語で存在し、Gwolle Guestbookのv2.5.3、Strong Testimonialsのv2.31.4、SnazzyMapsのv1.1.3までのプラグインのすべてのバージョンに影響することがわかっています。

クロスサイトスクリプティングの脆弱性は、悪意のある攻撃者がURLを含むJavaScriptコードを注意深く作成し、WordPress管理者アカウントを操作してそのアドレスに接続するときに悪用されます。このような操作は、管理者がクリックしたくなるようなサイトに投稿されたコメント、またはアクセスされた電子メール、投稿、またはフォーラムディスカッションを通じて発生する可能性があります。リクエストが行われると、隠された悪意のあるコードが実行され、ハッカーはそのユーザーのWordPressサイトに完全にアクセスできるようになります。サイトへのオープンエンドアクセスにより、ハッカーはそのような悪意のあるコードをサイトにさらに埋め込んで、サイトの訪問者にもマルウェアを拡散させることができます。

この脆弱性は6月1日にDefenseCodeによって最初に発見され、4日後にWordPressに通知されました。ベンダーには、ソリューションを提案するための標準の90日間のリリース期間が与えられました。調査の結果、echo()関数、特にGwolleGuestbookプラグインの$ _SERVER ['PHP_SELF']変数、StrongTestimonialsプラグインの$ _REQUEST ['id']変数、およびに脆弱性が存在することが判明しました。 SnazzyMapsプラグインの$ _GET ['text']変数。この脆弱性のリスクを軽減するために、3つのプラグインすべてのアップデートがWordPressによってリリースされており、ユーザーはプラグインをそれぞれ最新の利用可能なバージョンにアップデートする必要があります。