SpectreOpsチーム、Steve Borosh

SpectreOpsチームサイトからの最近のブログ投稿では、クラッカーが悪意のある.ACCDEファイルを仮想的に作成し、Microsoft AccessDatabaseをインストールしている人々のフィッシングベクターとして使用する方法について詳しく説明しています。ただし、さらに重要なことは、Microsoft Accessマクロ(MAM)ショートカットが攻撃ベクトルとしても使用される可能性があることを強調したことです。

これらのファイルはAccessマクロに直接リンクしており、Office97の時代から存在しています。セキュリティの専門家であるSteveBoroshは、これらのショートカットの1つに何でも埋め込むことができることを示しました。これにより、単純なマクロから、JScriptファイルから.NETアセンブリをロードするペイロードまでの範囲が実行されます。

他の人がサブルーチンを追加した可能性のあるマクロに関数呼び出しを追加することにより、Boroshは任意のコードの実行を強制することができました。彼は単にドロップダウンボックスを使用して実行するコードを選択し、マクロ関数を選択しました。

Autoexecオプションを使用すると、ドキュメントを開くとすぐにマクロを実行できるため、ユーザーに許可を求める必要はありません。次に、BoroshはAccessの[Make ACCDE]オプションを使用して、データベースの実行可能バージョンを作成しました。これは、ユーザーが必要な場合でもコードを監査できなかったことを意味します。

このタイプのファイルは電子メールの添付ファイルとして送信できますが、Boroshは、インターネット上で実行できるように、ACCDEautoexecデータベースにリモートでリンクする単一のMAMショートカットを作成する方が効果的であることに気付きました。

マクロをデスクトップにドラッグしてショートカットを作成した後、彼はあまり肉が入っていないファイルを残されました。ただし、ショートカットのDatabasePath変数を変更すると、リモートサーバーに接続してACCDEファイルを取得する自由が与えられました。繰り返しになりますが、これはユーザーの許可なしに行うことができます。ポート445が開いているマシンでは、これはHTTPではなくSMBを使用して実行することもできます。

OutlookはデフォルトでMAMファイルをブロックするため、Boroshは、クラッカーが無害な電子メールでフィッシングリンクをホストし、ソーシャルエンジニアリングを使用してユーザーに遠くからファイルを取得させる可能性があると主張しました。

Windowsは、ファイルを開くとセキュリティ警告を表示しないため、コードを実行できます。いくつかのネットワーク警告が発生する可能性がありますが、多くのユーザーは単にこれらを無視する可能性があります。

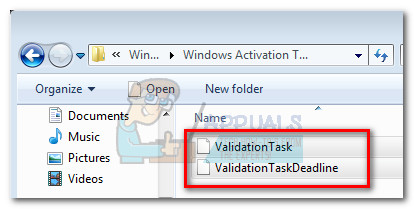

この亀裂は一見簡単に実行できるように見えますが、軽減も一見簡単です。 Boroshは、次のレジストリキーを設定するだけで、インターネットからのマクロの実行をブロックできました。

Computer HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

ただし、複数のOffice製品を使用しているユーザーは、見た目ごとに個別のレジストリキーエントリを含める必要があります。

タグ Windowsのセキュリティ

![[修正] GoogleChromeがYouTubeコメントを表示しない](https://jf-balio.pt/img/how-tos/62/google-chrome-not-showing-youtube-comments.jpg)