ライブネイションエンターテインメント

チケットマスターは最近、数千人の顧客のクレジットカード資格情報の漏洩につながる可能性のある比較的深刻な違反を修正する必要がありました。彼らは問題の修正に一生懸命取り組んできましたが、ある個人は、そもそも攻撃を引き起こした原因を解決したと考えています。

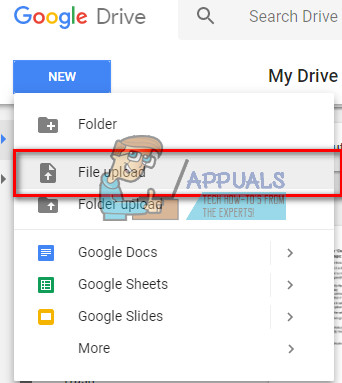

英国のトップデジタルセキュリティ研究者の1人であるKevinBeaumontは、攻撃ベクトルが何であるかを知っていると信じています。 Inbentaは、Inbenta自身のリモートサーバーからJavaScriptファイルを呼び出すことで機能するチャットボットをウェブマスターに提供していました。

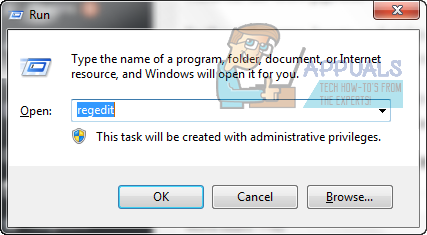

この特定のJavaScriptを呼び出すために、1行のHTMLが使用されました。 Beaumontは、InbentがTicketmasterに単一のJavaScriptワンライナーを提供し、Inbentaの技術者に通知せずに支払いページで使用した可能性があると意見を述べました。コードは現在Ticketmasterの支払い処理サイトにあるため、サイトを通過するすべてのクレジットカード取引の中に機能的に配置されました。

その後、JavaScriptコードは、ボーモントの理論によれば、クライアントのブラウザで、クレジットカード情報が表示されていたのと同じページから実行される可能性があります。誰かがコードを変更し、そのときに悪意のあることを行う権限を与えたに違いありません。

彼の調査は、マルウェア対策ツールがその役割を果たしていることも示しているようです。一部のセキュリティソフトウェアは、Ticketmasterのエージェントが違反の発生を発表する数か月前に、スクリプトのフラグ付けを開始できました。 JavaScriptファイル自体がいくつかの脅威インテリジェンスツールにアップロードされたようです。これはおそらく、時間内に違反をキャッチできた方法です。

他の専門家は、JavaScriptライブラリの依存関係と、これがこの種の違反にどのように関連しているかについて懸念を表明しています。コーダーは、仕事を簡単にする特定のJavaScriptフレームワークを使用するために、サードパーティの依存関係の問題を解決するためにgitリポジトリを使用することが一般的になっています。

これはコードを再利用する効率的な方法ですが、これらの依存関係の一部に悪意のあるものが含まれている可能性があるというリスクがあります。これらのリポジトリの多くは、クラッカーの犠牲者であり、それらを悪用することもあります。つまり、未監査のコードが合法的な拠点への道を見つけるための追加の場所に変換できるということです。

その結果、この種の問題のリスクを軽減するために、厳格なコード監査手順にもっと注意を払うことを望む声が出ています。

タグ Webセキュリティ