インターフェーステクニカルトレーニング

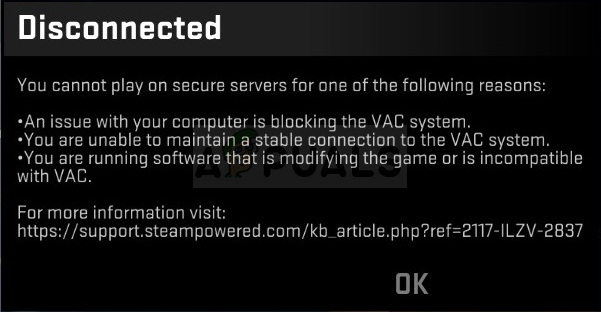

悪用されたときにサービス拒否攻撃を許可する可能性のある脆弱性であるSegmentSmackは、カーネギーメロン大学のCERT / CCサイバーセキュリティ部門によって提起されたときに、すぐに名声と人気を獲得しました。ただし、レポーターは、新たに報告された脆弱性が4.9.116と4.17.11の両方のLinuxカーネルで実際に2週間前にパッチが適用されたことを認めませんでした。

大学の研究者によると、この脆弱性は、システムに「すべての着信パケットに対してtcp_collapse_ofo_queue()およびtcp_prune_ofo_queue()への非常に高額な呼び出しを行う」ことを強制することにより、サービス拒否攻撃を引き起こしました。これは事実ですが、この脆弱性には実際にパッチが適用されており、SUSEなどの多くのLinuxディストリビューターはすでにアップデートを実装しています。 Red Hatなどの一部のディストリビューターは遅れをとっていますが、アップデートが利用可能であり、遅れているディストリビューターもすぐに追いつくという事実は変わりません。

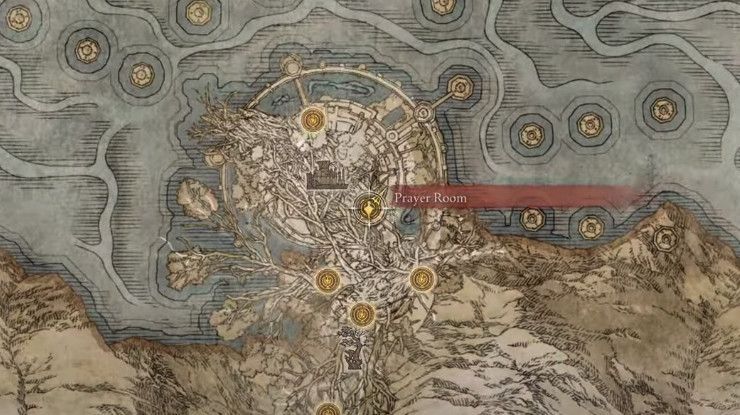

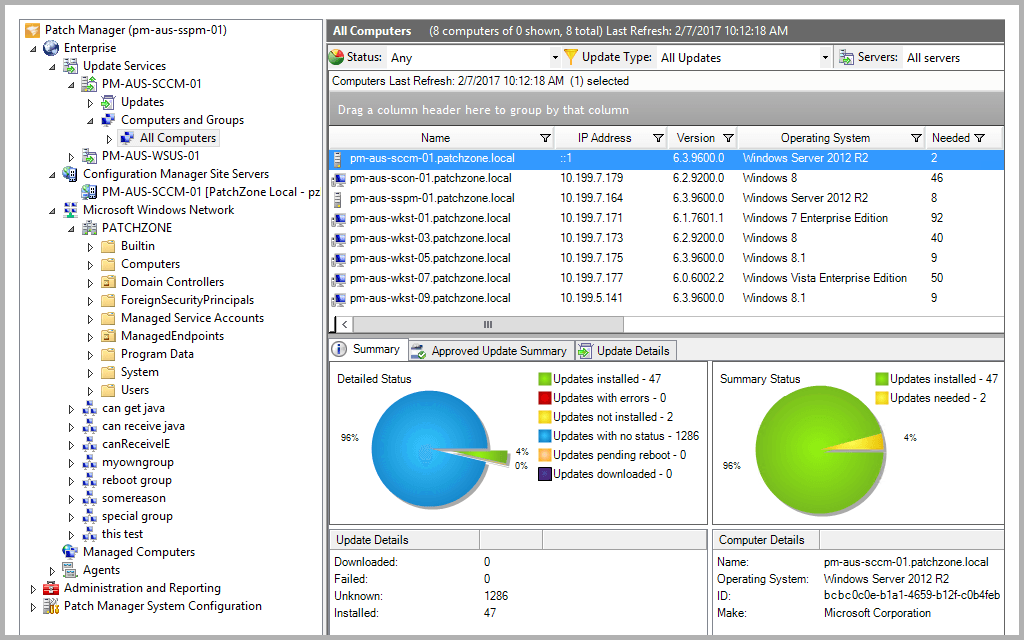

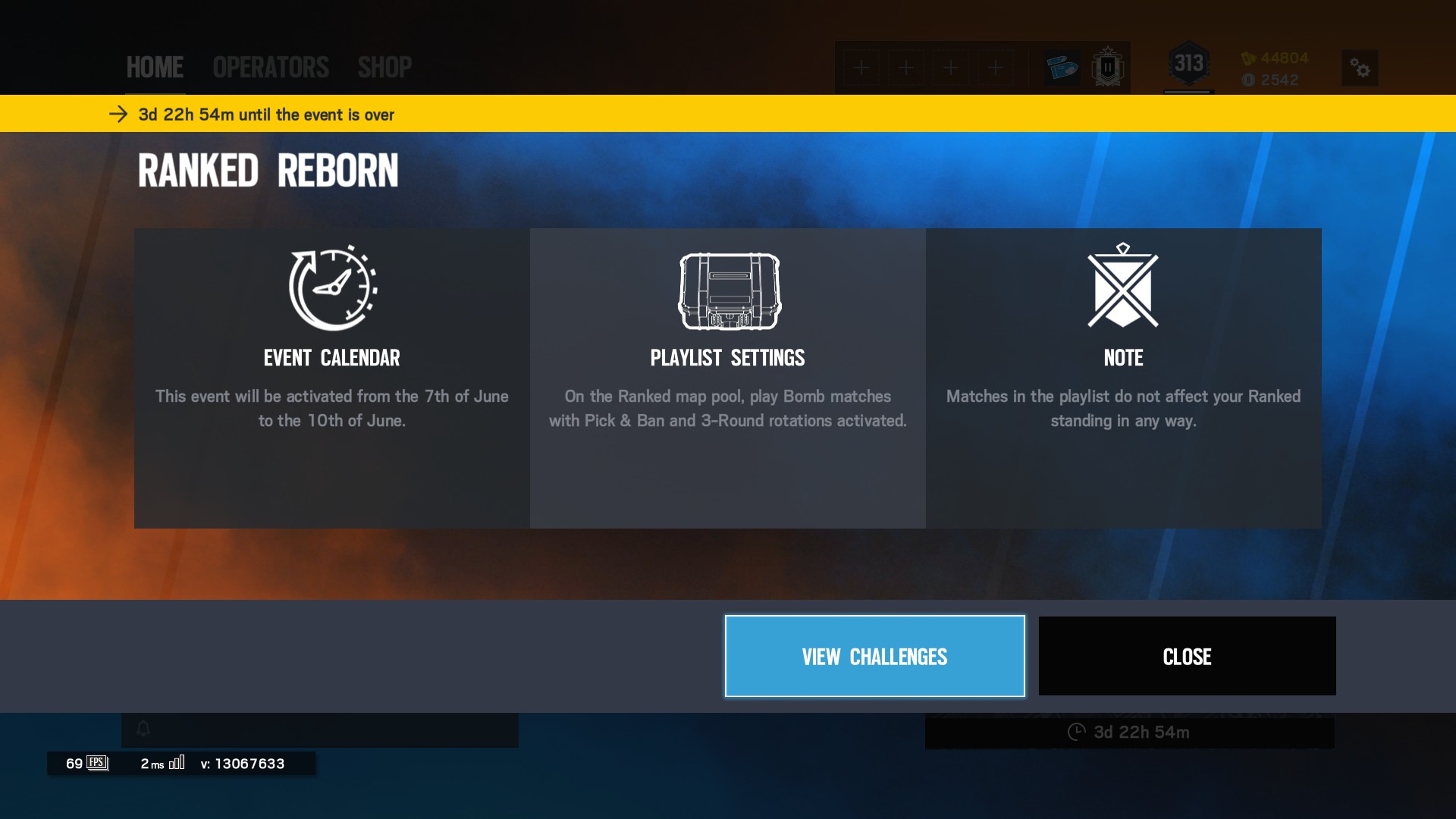

によると アドバイザリー Red HatのWebサイトで公開され、脆弱性にはラベルが割り当てられました CVE-2018-5390 。 CPUの飽和とDoSクラッシュを引き起こすエクスプロイトの機能にもかかわらず、DoSクラッシュのメンテナンスには、「到達可能なオープンポートへの継続的な双方向TCPセッションが必要であるため、スプーフィングされたIPアドレスを使用して攻撃を実行することはできません」。攻撃が4つのストリームで実行されると、以下に示すように4つのCPUコアが飽和する可能性があります。

4CPUコアストリーム。 Red Hat

カーネギーメロン大学のCERT / CC部門の研究者は脆弱性の徹底的な分析を提示しましたが、DoSクラッシュを維持するために必要な要件を考慮していなかったため、脆弱性は実際よりもはるかに悪化していることがわかりました。

アドバイザリによると、Segment Smackの脆弱性は、Red Hat Enterprise Linux(RHEL)6、RHEL 7、リアルタイムのRHEL 7、ARM64のRHEL 7、PowerのRHEL 7、およびRHEL AtomicHostに影響します。緩和策はまだサイトに投稿されていません。ただし、Red Hatは、エクスプロイトのリスクを回避するために必要な更新と軽減技術のリリースに取り組んでいると述べています。