ギアとウィジェット

Googleの公式Playストアで配布されているアプリに存在する脆弱性については常に一貫した報告がありますが、Linuxのセキュリティ専門家は、エンドユーザーのモバイルデバイスでマルウェアを実行するように設計された脆弱性を過去数日間に数回ペグしているようです。これらのアプリは、サイバー脅威インテリジェンス集約リポジトリに提出されたレポートによると、クリーンなソフトウェアに偽装されています。

これらの研究者によると、Androidは主要なモバイルオペレーティングシステムになっているため、魅力的なターゲットです。新しいエクスプロイトは、多くのAndroidユーザーがスマートフォンやタブレットで更新されたバージョンを実行していないという事実に大きく依存しています。実際、モバイルデバイス業界の独自のハードウェア設計により、基盤となるハードウェアが何年も機能し続ける場合でも、既存のハードウェアをアップグレードすることが困難になることがよくあります。

HeroRATは、その名前が示すように、Androidのテレグラムプロトコルを悪用してクライアントデバイスをリモートC2サーバーに接続するリモートアクセス型トロイの木馬アプリです。すべてのトラフィックは、信頼できるアップロードサーバーとエンドユーザーの間で行われるものとして技術的にファイルされるため、この方法では危険信号は発生しません。

HeroRATのソースコードが公開されました。これにより、Linuxセキュリティの専門家がHeroRATの緩和策を簡単に作成できるようになります。皮肉なことに、クラッカーは実際にマルウェアの一部のバージョンを他のクラッカーに販売しており、正規のアプリであるかのようにサポートを提供するところまで行っています。

クラッキングツールの販売は目新しいことではありませんが、これはこの種のフリンジビジネスモデルの心配そうに専門的な展開であるように見えます。

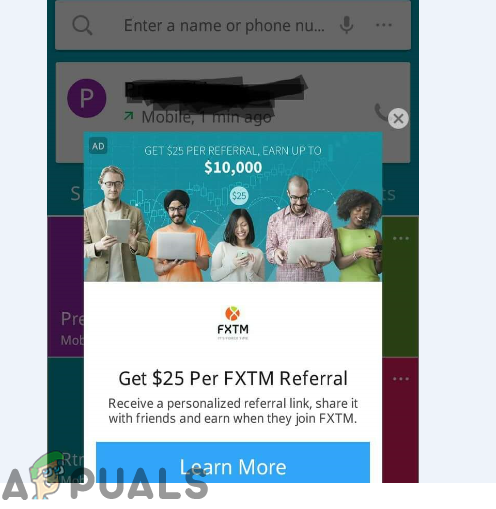

さらに、最近Google Playストアにデプロイされたバッテリーセーバーアプリにもコードが含まれていました。 Playストアの正当なランディングページにユーザーをリダイレクトするダイアログメッセージを介して拡散します。正当な省電力ソフトウェアとして機能しますが、オペレーターに資金を送り返すために広告をクリックするように設計されたペイロードも付属しています。

サイバーセキュリティの専門家が報告を提出した時点で、60,000をわずかに超えるデバイスが何らかの種類の感染を報告しました。 Google Androidを実行しているポータブルコンピュータの数が多いことを考えると、これは特に多くの人々のサンプルではありません。

それでも、公式アプリを使用する場合でも、ユーザーがどのように注意する必要があるかを説明するのに役立ちます。

タグ Androidのセキュリティ Linuxのセキュリティ