Microsoft EdgeWebブラウザ。ルソワール

Netsparkerのセキュリティ研究者であるZiyahanAlbenizは、マルウェアの拡散を可能にするMicrosoftのEdgeブラウザの脆弱性を発見しました。彼は自分の調査結果を CVE-2018-0871 (( CVSS 3.0 彼のレポートの「基本スコア4.3)」 MicrosoftEdgeの脆弱性を悪用してファイルを盗む 。」

Albenizは、この脆弱性は同一生成元ポリシーの機能関連の欠陥に起因すると説明しました。この脆弱性が悪用されると、フィッシングや情報を盗む攻撃を実行する可能性のあるマルウェアが拡散する可能性があります。このチャネルを介したマルウェアの拡散の大きな要因は、悪意のあるファイルをダウンロードする際のユーザー自身の入力でした。これが、この脆弱性が大規模に悪用できなかったため、ほとんどのブラウザのセキュリティ上の欠陥よりもリスクが少ない理由です。

同一生成元ポリシー機能は、事実上すべてのインターネットブラウザで使用されるWebアプリケーションセキュリティモデルです。 Webページが同じドメイン、プロトコル、およびポートに属している限り、あるWebページのスクリプトが別のWebページのデータにアクセスできるようにします。これにより、Webページへのクロスドメインアクセスが防止されます。つまり、別のタブでログインした場合やログアウトを忘れた場合、悪意のあるWebサイトは銀行口座の資格情報にアクセスできません。

SOPセキュリティメカニズムが失敗するのは、ユーザーがだまされて悪意のあるHTMLファイルをダウンロードし、それを自分のコンピューターで実行する場合です。ファイルがローカルに保存されると、ドメインまたはポート番号が設定されていない「file://」プロトコルでロードされます。 SOPを介してWebページは同じドメイン/ポート/プロトコル上の情報にのみアクセスできるため、他のすべてのローカルファイルも「file://」プロトコルで起動するため、ダウンロードされた悪意のあるHTMLファイルはローカルシステム上の任意のファイルにアクセスして盗むことができますそれからのデータ。

このMicrosoftEdge SOPの脆弱性は、標的を絞った正確な攻撃を実行するために使用できます。意図したユーザーがだまされてファイルをダウンロードして実行すると、ハッカーはPC上の情報を覗き見して、探している情報を正確に盗むことができます。この攻撃は自動化されていないため、ユーザーとユーザーのエンドシステムを知ることは、攻撃を効率的に実行するのに役立ちます。

Zihayan Albenizは、この攻撃を示す短いビデオを録画しました。彼は、Edge、Mail、Calendarのこの脆弱性を悪用して、コンピューターからデータを盗み、別のデバイスでリモートで取得できると説明しました。

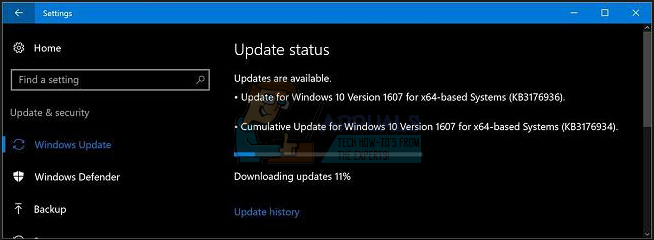

Microsoftは、この脆弱性を修正するEdgeブラウザのアップデートを発表しました。この更新プログラムは、公開されているMicrosoftEdgeのそれぞれのWindows10バージョンすべてで利用できます。 アドバイザリー 速報。このSOPの脆弱性を解決するアップデートがリリースされたという事実にもかかわらず、Albenizは、ユーザーが未知のソースから受け取るHTMLファイルに注意する必要があることを警告しています。 HTMLは、マルウェアを拡散するために使用される従来のファイルタイプではないため、予期せぬ事態が発生し、損害を引き起こすことがよくあります。