SpectreおよびMeltdownクラスの脆弱性が発見された後、脆弱性に影響を与える5番目のIntelプロセッサが、Giorgi Maisuradze、Dr。ChristianRossow、およびドイツのCISPA HelmholtzCenterの研究者チームによって発見されました。この脆弱性は、ハッカーがデータを読み取るために認証をバイパスできるようにすることが観察されており、少なくとも過去10年間のすべてのIntelプロセッサに脆弱性が存在すると評価されています。この脆弱性は現時点ではIntelプロセッサでのみ調査されていますが、ARMおよびAMDプロセッサにも存在すると予想され、IntelのCPUでこの脆弱性を悪用するハッカーは、他のプロセッサを攻撃するために悪用を適応させることができます。上手。

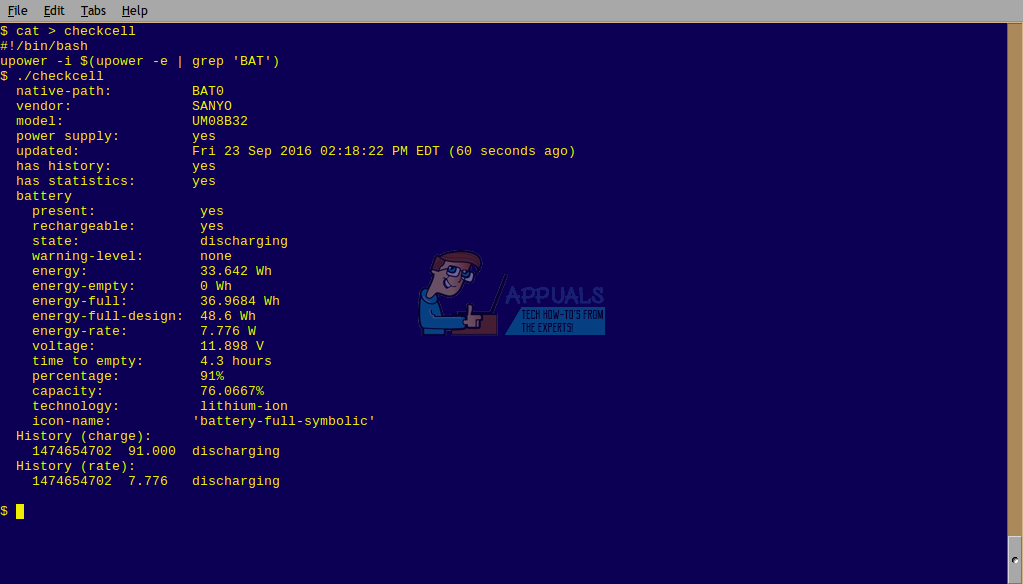

ロソウ博士によると、「セキュリティギャップは、CPUがランタイム最適化のためのいわゆるリターンアドレスを予測することによって引き起こされます。攻撃者がこの予測を操作できる場合、投機的に実行されたプログラムコードを制御できます。実際にアクセスから保護する必要があるサイドチャネルを介してデータを読み取ることができます。」このような攻撃は、主に2つの方法で実行できます。1つは、インターネットサイト上の悪意のあるスクリプトが保存されたパスワードにアクセスできるようにすること、もう1つは、ハッカーが非ネイティブプロセスで同じ方法でデータを読み取れるようにすることで、これをさらに一歩進めます。また、境界を超えて、共有システム上の他のユーザーからのより多くのパスワードにアクセスします。研究者の 白書 問題については、リターンアドレスの予測を担当するリターンスタックバッファを使用して、誤予測を引き起こす可能性があることを示しています。 Spectreクラスの脆弱性を軽減するための最近の修正により、RSBベースのクロスプロセス攻撃も軽減されましたが、この脆弱性はJIT環境で悪用されてブラウザのメモリにアクセスでき、JITでコンパイルされたコードを使用してメモリを読み取ることができます。 80%の正解率でこれらの境界の。

Spectreがフォワードアドレスを操作してプロセッサを悪用するのと同じように、この脆弱性はリターンアドレスに存在するため、ニックネームは逆Spectre攻撃です。テクノロジーメーカーがこのような既知の4つのセキュリティギャップを埋めるために取り組んでいるため、ブラウザは悪意のあるサイトが情報にアクセスし、この方法でプロセッサを操作するためのゲートウェイのままです。 Intelは、5月にこの新たに発見された脆弱性に気づき、発見がリリースされる前に、独自に緩和手法を作成するための90日間の猶予が与えられました。 90日が過ぎても、Intelのプロセッサは引き続きこのような脆弱性のリスクにさらされていますが、恒久的な解決策に到達することを期待して同社がギアを磨いていることは間違いありません。ホワイトペーパーはそれまで徹底的な実験を紹介しています。この新しい脆弱性の分析。