かなり長い間、ランサムウェアがLinuxを実行しているマシン、さらにはFreeBSDにさえ影響を与えることはめったにないと考えられてきました。残念ながら、KillDiskランサムウェアは現在、Linuxを搭載した少数のマシンを攻撃しており、Ubuntuやそのさまざまな公式スピンなどのルートアカウントをハッシュするディストリビューションでさえ脆弱である可能性があります。特定のコンピューター科学者は、Ubuntuに影響を与えた多くのセキュリティ脅威がUnityデスクトップインターフェイスの一部の側面を何らかの形で侵害したという意見を表明しましたが、この脅威はKDE、Xfce4、Openbox、または完全に仮想コンソールベースのUbuntuサーバーを使用している人にも害を及ぼす可能性があります。

当然のことながら、この種の脅威との戦いには常識的なルールが適用されます。ブラウザで疑わしいリンクにアクセスしないでください。また、インターネットからダウンロードしたファイルと電子メールの添付ファイルからダウンロードしたファイルに対してマルウェアスキャンを実行してください。これは、ダウンロードした実行可能コードに特に当てはまりますが、公式リポジトリからのプログラムは、この脅威を軽減するためにデジタル署名を受け取ります。スクリプトを実行する前に、必ずテキストエディタを使用してスクリプトの内容を読み取る必要があります。これらに加えて、Ubuntuを攻撃するKillDIskの形式からシステムを保護するために実行できる特定の手順がいくつかあります。

方法1:ルートアカウントをハッシュ化する

Ubuntuの開発者は、rootアカウントをハッシュ化することを意識的に決定しました。これにより、このタイプの攻撃を完全に阻止できることは証明されていませんが、システムへの害が遅い主な理由の1つです。マシンをサーバーとして使用しているユーザーに一般的なrootアカウントへのアクセスを復元することは可能ですが、これはセキュリティに関して深刻な結果をもたらします。

一部のユーザーは、sudo passwdを発行してから、グラフィカルコンソールと仮想コンソールの両方からログインするために実際に使用できるパスワードをrootアカウントに与えた可能性があります。この機能をすぐに無効にするには、sudo passwd -l rootを使用してルートログインを削除し、Ubuntuまたは使用したスピンを元の場所に戻します。パスワードの入力を求められたら、ユーザーログインから作業していると仮定して、rootアカウントに指定した特別なパスワードではなく、実際にユーザーパスワードを入力する必要があります。

当然のことながら、最良の方法は、最初からsudopasswdを使用したことがないことです。この問題を処理するより安全な方法は、sudobashを使用してrootアカウントを取得することです。 Ubuntuマシンにユーザーアカウントが1つしかない場合は、パスワードの入力を求められます。これもrootパスワードではなく、ユーザーになります。 sudoに続けてシェルの名前を使用することで、他のシェルのルートプロンプトを取得することもできることに注意してください。たとえば、sudo tclshは、単純なTclインタープリターに基づいてルートシェルを作成します。

rootユーザーのシェルは所有権に関係なくシステム上のすべてのファイルを削除できるため、管理タスクが完了したら、必ずexitと入力してシェルを終了してください。 tclshのようなシェルを使用していて、プロンプトが単に%記号である場合は、プロンプトでコマンドとしてwhoamiを試してください。誰としてログインしているかが正確にわかります。

いつでもsudorbashを使用して、機能がそれほど多くない制限付きシェルにアクセスできるため、損傷を引き起こす可能性が低くなります。これらは、デスクトップ環境で開いたグラフィカル端末、フルスクリーンのグラフィカル端末環境、またはLinuxが利用できる6つの仮想コンソールの1つでも同様に機能することに注意してください。システムはこれらの異なるオプションを区別できません。つまり、これらの変更は、標準のUbuntu、LubuntuやKubuntuなどのスピン、またはグラフィカルデスクトップパッケージなしのUbuntuServerのインストールから行うことができます。

方法2:rootアカウントに使用できないパスワードがあるかどうかを確認する

sudo passwd -S rootを実行して、rootアカウントに使用できないパスワードがあるかどうかを確認します。含まれている場合は、返された出力のルートLと、ルートパスワードが閉じられた日時に関する情報が読み取られます。これは通常、Ubuntuをインストールしたときに対応し、無視しても問題ありません。代わりにrootPを読み取る場合、rootアカウントには有効なパスワードがあり、方法1の手順でロックアウトする必要があります。

このプログラムの出力がNPを読み取る場合は、問題を修正するためにsudo passwd -l rootを実行する必要があります。これは、ルートパスワードがまったくなく、スクリプトを含むすべてのユーザーがルートシェルを取得できることを示しているためです。仮想コンソールから。

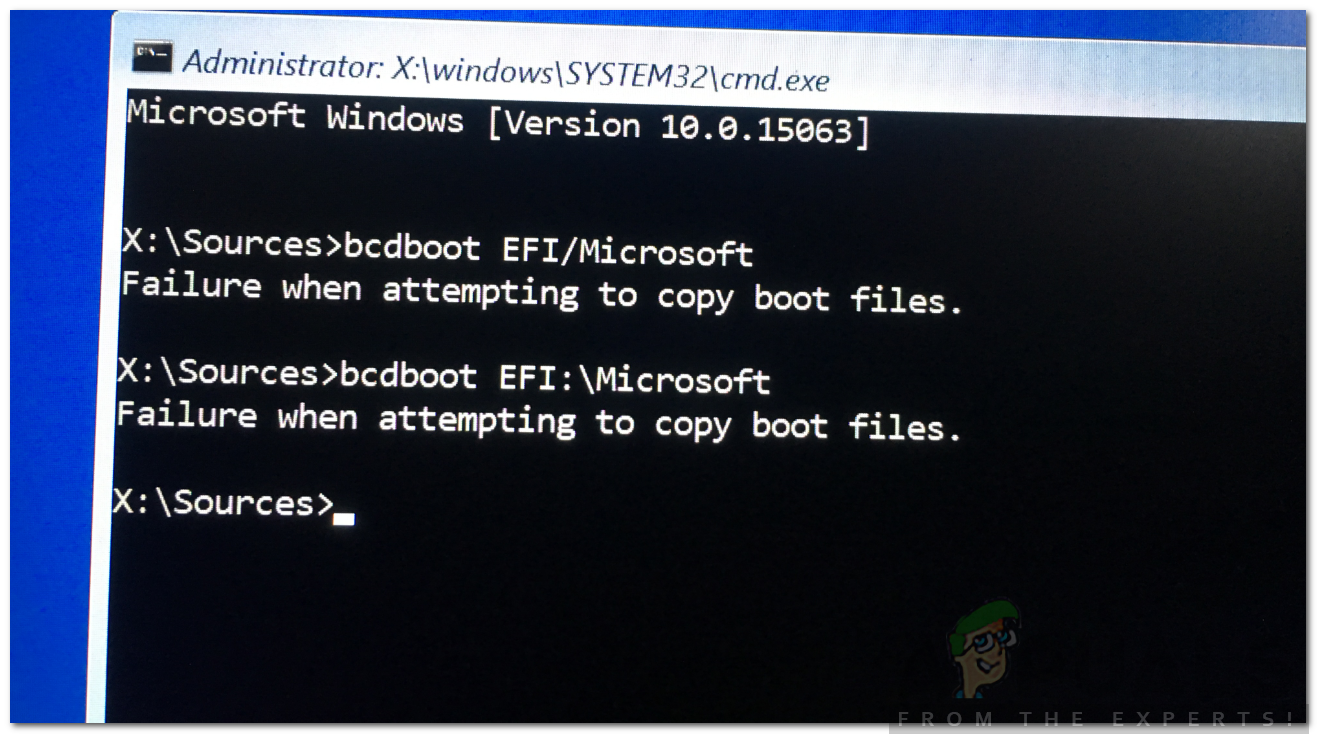

方法3:GRUBから侵害されたシステムを特定する

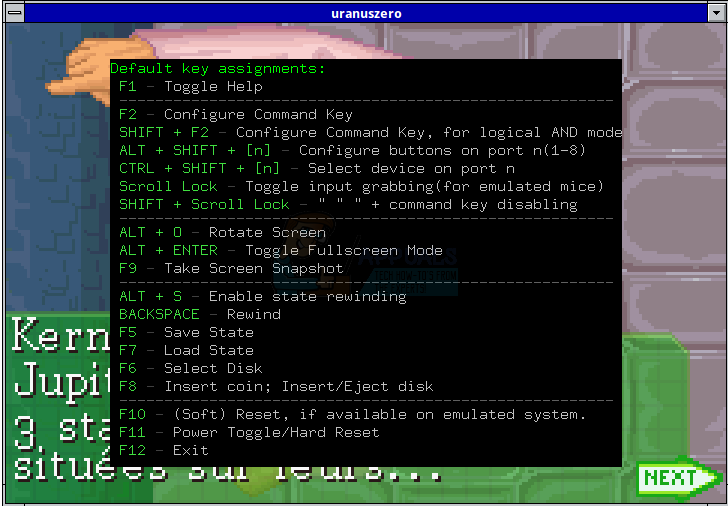

これは恐ろしい部分であり、最も重要なファイルのバックアップを常に作成する必要がある理由です。 GNU GRUBメニューをロードすると、通常、システムの起動時にEscを押すと、いくつかの異なる起動オプションが表示されます。ただし、メッセージがどこにあるかが綴られている場合は、侵害されたマシンを探している可能性があります。

KillDiskプログラムで侵害されたテストマシンは、次のようになります。

*申し訳ありませんが、暗号化

データの一部が正常に完了しました。

だからあなたはあなたのデータを失う可能性がありますまたは

メッセージは、特定のアドレスに送金するように指示します。このマシンを再フォーマットして、Linuxを再インストールする必要があります。 KillDiskの脅威には返信しないでください。これは、これらの種類のスキームを実行している個人を支援するだけでなく、Linuxバージョンのプログラムは、バグのために実際には暗号化キーを適切に保存しません。これは、たとえ諦めたとしても、それを回避する方法がないことを意味します。クリーンなバックアップを用意しておくだけで、このような立場になることを心配する必要はありません。

読んだ4分