Linuxマシンで予期しない動作が発生している場合は、構成またはハードウェアの問題に苦しんでいる可能性があります。奇妙な出来事は通常、これら2つの条件に関連しています。一部のグラフィックアダプタは、プロプライエタリソフトウェアをインストールしないと機能せず、そうでなければ奇妙に見えます。また、ファイルシステムの不一致またはこのような異常な何かの結果としてデータが失われた可能性があります。それにもかかわらず、そのような問題をウイルスのせいにするのは魅力的かもしれません。

ウイルスは、多くの人があらゆる種類の異なるマルウェアを指すために誤って使用する用語です。 Linuxでは、真のウイルス感染は非常にまれです。 GNU / Linuxは、コンシューマーマシンで最も人気のあるプラットフォームではないことに注意してください。その結果、Linuxのホームユーザーを標的とする脅威は比較的少ない。サーバーははるかに魅力的ですが、スマートフォンやタブレットで使用されるGoogleAndroidディストリビューションにはいくつかの脅威があります。パニックになる前に、必ず他の可能性を排除してください。 Linuxの脆弱性は、多くの場合、ウイルス感染よりも難解です。多くの場合、エクスプロイトのようなものです。これらのヒントを覚えておいてください。深刻な問題に対処する必要はありません。ここで説明するコマンドは非常に危険であるため、使用しないでください。何に注意すべきかを伝えているだけです。その過程でいくつかのスクリーンショットを撮りましたが、実際にはその目的で仮想マシンを使用し、実際のファイル構造に損傷を与えることはありませんでした。

方法1:ジップ爆弾の防止

ジップ爆弾は、すべての問題に等しく問題を引き起こすため、特に問題があります。これらはオペレーティングシステムを悪用するのではなく、ファイルアーカイバの動作方法を悪用します。 1980年代にMS-DOSコンピュータに害を及ぼすために行われた圧縮爆弾のエクスプロイトは、10年後のAndroidスマートフォンでもまったく同じ問題を引き起こす可能性があります。

悪名高い42.zip圧縮ディレクトリを例にとってみましょう。 42キロバイトのスペースを占めるため、古典的には42.zipという名前ですが、いたずら好きの人は好きなように呼び出すことができます。アーカイブには、16のセットで編成されたネストされたアーカイブの5つの異なるレイヤーが含まれます。これらの各レイヤーには、約3.99バイナリギガバイトのヌル文字を保持する最下層が含まれます。これは、Linuxの/ dev / nullデバイスファイル、およびMS-DOSとMicrosoftWindowsのNULデバイスから出力されるのと同じジャンクデータです。すべての文字がnullであるため、極端に圧縮され、その過程で非常に小さなファイルが作成される可能性があります。

このnullデータはすべて、解凍時に約3.99バイナリペタバイトのスペースを占有します。これは、RAIDファイル構造でもファイルするのに十分です。この問題を防ぐために、確信が持てないアーカイブは絶対に解凍しないでください。

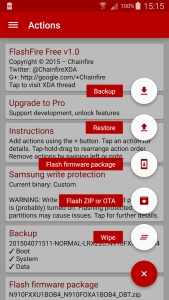

ただし、これが発生した場合は、LinuxライブCD、microSDHCカード、またはUSBスティックからシステムを再起動し、余分なnullファイルを削除してから、メインファイルシステムから再起動してください。通常、データ自体は有害ではありません。このエクスプロイトは、ほとんどのファイル構造とRAM構成が一度にそれほど多くのデータを保持できないという事実を利用しています。

方法2:コマンドトリックエクスプロイト

何をするのか正確にわからない場合は、Bashまたはtcshコマンドを実行しないでください。一部の人々は、新しいLinuxユーザーをだまして、システムに害を及ぼすような何かを実行させようとします。経験豊富なユーザーでさえ、特定の種類の危険なコマンドを作成する非常に巧妙ないたずら者に見舞われる可能性があります。これらの中で最も一般的なものは、フォーク爆弾です。このタイプのエクスプロイトは関数を定義し、関数はそれ自体を呼び出します。新しく生成された各子プロセスは、システム全体がクラッシュして再起動する必要があるまで、自分自身を呼び出します。

誰かがあなたに:():;:のようなばかげた何かを実行するように頼んだ場合、彼らはあなたを侮辱し、あなたにあなたのマシンをクラッシュさせようとします。ますます多くのLinuxディストリビューションがこれに対する保護を備えています。無効な方法でプロセスを定義していると言う人もいます。

FreeBSDのテストバージョンが少なくとも1つあります。これは、これを行おうとするユーザーを積極的に侮辱しますが、実際にシステムに害を及ぼすことはできません。ただし、試してみるために試してはいけません。

方法3:異常なスクリプトを調べる

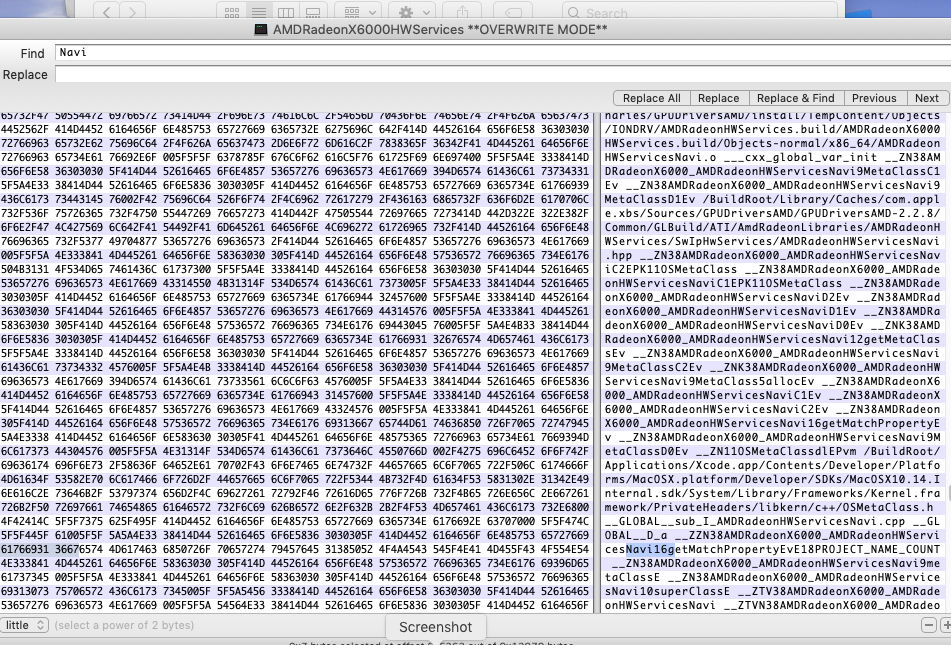

Python、Perl、Bash、Dash、tcsh、またはその他の種類のスクリプトを受け取ったときはいつでも、試す前に調べてください。有害なコマンドがその中に隠されている可能性があります。 16進コードの束のように見えるものを探してください。例えば:

「 xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99」

「 xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7」

これらの2行は、非常に破壊的なrm -rf /コマンドを16進コードにエンコードしたスクリプトから取得されています。何をしているのかわからない場合は、インストール全体と、場合によってはUEFIブートシステムを簡単にザッピングすることができます。

ただし、表面的には無害に見え、潜在的に有害であるコマンドを探してください。 >記号を使用して、あるコマンドから別のコマンドに出力をリダイレクトする方法に精通している場合があります。 / dev / sdaまたは/ dev / sdbと呼ばれるものにリダイレクトするようなものを見つけた場合、それはボリューム内のデータをガベージに置き換えようとする試みです。あなたはそれをしたくありません。

よく目にするもう1つのコマンドは、次のようなコマンドです。

mv / bin / * / dev / null

ザ・ / dev / null デバイスファイルはビットバケットにすぎません。これは、データが返ってこないポイントです。このコマンドは、の内容を移動します /午前 ディレクトリから / dev / null 、その中のすべてを削除します。これを行うにはルートアクセスが必要なため、巧妙ないたずら者の中には、代わりに mv〜 / * / dev / null 、これはユーザーのディレクトリに対しても同じことを行いますが、特別なアクセスは必要ありません。これを行おうとすると、特定のディストリビューションがエラーメッセージを返すようになりました。

ddまたはを使用するものには細心の注意を払ってください mkfs.ext3 または mkfs.vfat コマンド。これらはドライブをフォーマットし、比較的正常に見えます。

繰り返しになりますが、ライブファイルシステムではこれらのコマンドを実行しないでください。何に注意すべきかを説明しているだけであり、誰にも自分のデータを乾杯させたくありません。外部ファイルを使用する前に、注意して、自分が何をしているかを確認してください。

読んだ4分

![[修正]カスタムアクションのJavascript / VBScriptランタイムにアクセスできませんでした(2738エラー)](https://jf-balio.pt/img/how-tos/61/could-not-access-javascript-vbscript-run-time.jpg)