TP-Link

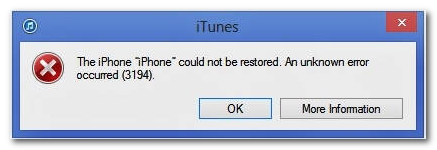

ホームネットワーク用の最も一般的で魅力的な価格のデバイスの1つである数千のTP-Linkルーター、 脆弱である可能性があります 。明らかに、パッチが適用されていないファームウェアのバグにより、インターネット上でスヌーピングしているリモートユーザーでさえデバイスを制御できる可能性があります。同社はセキュリティ上の欠陥について責任を負う可能性がありますが、購入者とユーザーでさえ部分的に責任があると、同じことを発見したセキュリティアナリストを示しています。

更新されていない一部のTP-Linkルーターは、セキュリティ上の欠陥のために明らかに侵害されている可能性があります。この脆弱性により、スキルの低い攻撃者は、ファームウェアに欠陥のあるルーターにリモートでフルアクセスできます。ただし、バグはルーターのエンドユーザーの過失にも依存しています。セキュリティ研究者は、このエクスプロイトが機能するには、ユーザーがルーターのデフォルトのログイン資格情報を保持する必要があると指摘しました。言うまでもなく、多くのユーザーはルーターのデフォルトのパスワードを変更することはありません。

英国のサイバーセキュリティ会社FidusInformationSecurityの創設者であるAndrewMabbittは、TP-Linkルーターのセキュリティ上の欠陥を最初に特定して報告しました。実際、彼は2017年10月にリモートコード実行のバグをTP-Linkに公式に開示していました。同じことに注意して、TP-Linkは数週間後にパッチをリリースしました。レポートによると、脆弱なルーターは人気のあるTP-LinkWR940Nでした。しかし、話はWR940Nで終わったわけではありません。ルーター製造会社は、異なるモデルで同じコード行を日常的に使用しています。 TP-Link WR740Nも同じバグに対して脆弱であったため、これはまさに起こったことです。

言うまでもなく、ルーターのセキュリティの脆弱性はネットワーク全体にとって非常に危険です。設定を変更したり、構成をいじったりすると、パフォーマンスが大幅に低下する可能性があります。さらに、DNS設定を慎重に変更すると、疑いを持たないユーザーを金融サービスやその他のプラットフォームの偽のページに簡単に送ることができます。このようなフィッシングサイトにトラフィックを誘導することは、ログイン資格情報を盗む方法の1つです。

TP-Linkは セキュリティの脆弱性にパッチを当てるのはかなり早い そのルーターでは、パッチが適用されたファームウェアは最近まで公然とダウンロードできませんでした。どうやら、WR740Nの修正および更新されたファームウェアは、エクスプロイトの影響を受けないようにするため、Webサイトでは入手できませんでした。 TP-Linkのスポークスパーソンが示しているように、TP-Linkがファームウェアを利用可能にしたのはリクエストがあった場合のみであることに注意してください。尋ねられたとき、彼はアップデートが「テクニカルサポートから要求されたときに現在利用可能である」と述べました。

ルーター製造会社がファームウェアファイルを書き込む顧客に電子メールで送信することは一般的な方法です。ただし、企業はパッチを適用したファームウェアの更新をWebサイトでリリースし、可能であれば、Mabbittと呼ばれるデバイスを更新するようにユーザーに警告することが不可欠です。